13 сент. 2025 г.·8 мин

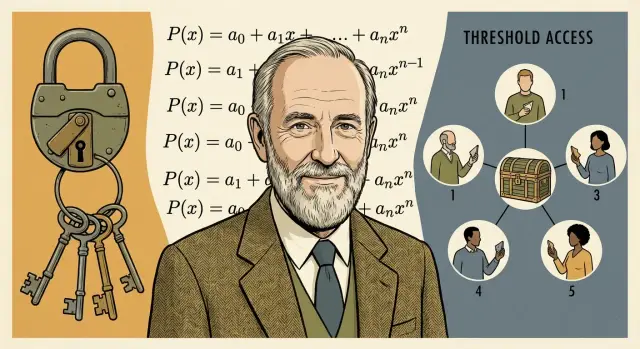

Ади Шамир: прорывы от RSA до разделения секрета

Разбираем идеи Ади Шамира: RSA, разделение секрета и пороговые схемы. Почему простая математика помогает строить реальные процессы защиты данных.

Разбираем идеи Ади Шамира: RSA, разделение секрета и пороговые схемы. Почему простая математика помогает строить реальные процессы защиты данных.

Ади Шамир — израильский криптограф, один из людей, чьё имя чаще всего всплывает рядом с аббревиатурой RSA. Вместе с Роном Ривестом и Леонардом Адлеманом он предложил схему, которая сделала криптографию с открытым ключом практичным инструментом для массового использования: от защищённых соединений до цифровых подписей.

Но влияние Шамира на безопасность не ограничивается RSA. Ещё одна его идея — разделение секрета Шамира — помогает решать очень «земные» задачи: как хранить ключи и доступы так, чтобы один человек не мог единолично всё сломать (или потерять), и чтобы компания могла восстановиться после сбоев, увольнений или компрометаций.

Это история не только про математическую красоту. Она про связь элегантных идей и повседневной практики безопасности: как из абстрактных конструкций появляются понятные правила — кто может подписывать платежи, кто открывает доступ к инфраструктуре, как устроить резервирование без «единой точки отказа».

Ниже — простые примеры того, где разработки Шамира применяются в компаниях:

Безопасность — это не только математика. Даже самый сильный алгоритм не спасёт, если нет дисциплины: кто и как выдаёт доступы, где хранится резерв, что происходит при инциденте, и кто вправе принять критическое решение. Поэтому дальше мы будем говорить и про идеи, и про процессы — в связке.

До появления криптографии с открытым ключом главная боль была не в том, как «хитро зашифровать», а как вообще обменяться секретом так, чтобы его никто не перехватил.

Представьте, что у вас есть надёжный шифр, но для него нужен общий ключ. Чтобы начать защищённую переписку, этот ключ надо заранее сообщить собеседнику. А как передать его безопасно, если защищённого канала ещё нет? Получался замкнутый круг: безопасная связь требовала секрета, а секрет — безопасной связи.

На практике это решали курьерами, заранее договорёнными каналами, бумажными списками ключей, физическими встречами. Всё это плохо масштабируется: чем больше людей и устройств, тем больше ключей надо раздать и тем выше риск, что где-то произойдёт утечка.

Идея криптографии с открытым ключом разрывает этот круг. У каждого участника есть два ключа:

Сообщения можно шифровать на открытый ключ, а расшифровать их сможет только тот, у кого есть закрытый. Аналогично с подписями: подписывают закрытым ключом, а проверяют подпись по открытому.

Эта схема лежит в основе привычных вещей: защищённые соединения при входе в сервисы, проверка цифровых подписей, доверие к обновлениям приложений (чтобы обновление действительно выпустил разработчик, а не злоумышленник).

Даже лучшая математика не спасает, если закрытый ключ хранится «как попало», доступы разданы слишком широко или настройки сделаны с ошибками. В реальной безопасности критичны дисциплина, процессы и контроль: где лежит ключ, кто имеет к нему доступ, как он резервируется и как быстро его можно отозвать при инциденте.

RSA — одна из самых известных идей в криптографии с открытым ключом. Её можно понять на интуитивном уровне без формул: есть вычисления, которые делать легко в одну сторону и очень тяжело — в обратную.

Представьте два больших простых числа. Перемножить их — быстро даже для обычного компьютера. А вот получить эти два исходных простых числа, имея только результат умножения, — крайне трудно. Это и есть «асимметрия сложности», на которой исторически держится RSA.

На практике RSA строит «замок» из произведения двух больших простых чисел: публиковать можно одно, а секрет остаётся в другом виде — так, чтобы без него обратная операция была неподъёмной по времени.

В RSA всегда есть пара ключей:

Важно: речь не про «два пароля», а про две математически связанные сущности с разными ролями.

RSA дал практический ответ на старую проблему: как безопасно обмениваться данными и подтверждать авторство, не имея заранее общего секрета. Он стал фундаментом для защищённых соединений, обмена ключами (часто в связке с другими алгоритмами) и цифровых подписей — то есть для базовых строительных блоков доверия в сети.

Безопасность RSA зависит не от названия алгоритма, а от размера ключа и корректной реализации: качественной генерации случайных чисел, правильных режимов и «обвязки», защиты от утечек (например, по времени выполнения) и аккуратного хранения закрытого ключа. Слабый ключ или ошибка в реализации превращают красивую идею в уязвимость.

Криптоанализ — это не «хобби тех, кто ломает», а обязательная часть жизненного цикла любой криптосистемы. Если алгоритм никто не пытался атаковать всерьёз, мы не знаем, насколько ему можно доверять. В этом смысле вклад Ади Шамира важен не только изобретениями вроде RSA, но и культурой проверки: математическая идея должна выдерживать давление реального мира.

Во многих инцидентах страдает не формула, а практика.

Пример: шифрование может быть теоретически надёжным, но если ключ хранится в открытом виде в конфиге, злоумышленнику не нужно «ломать криптографию» — достаточно прочитать файл.

Другой частый случай — повторное использование одного и того же ключа или «одноразового» параметра там, где он обязан быть уникальным. Алгоритм остаётся корректным, но конкретная реализация выдаёт лишнюю информацию.

Самые распространённые причины провалов обычно приземлённые:

Полезно переводить криптографию на язык управления рисками: угрозы → вероятность → ущерб → меры контроля.

Например, если вероятность утечки ключа мала, но ущерб огромен (доступ к кошельку, выпуск подписи, доступ к продакшену), то нужны не только «хорошие алгоритмы», но и процессы: разделение ролей, аудит действий, ротация ключей и проверяемая процедура восстановления доступа. Именно здесь криптоанализ помогает: он подсказывает, где система на самом деле хрупкая — и почему дисциплина важна не меньше математики.

Один из самых неприятных сценариев в безопасности — «один ключ на всё». Если ключ потеряли, восстановление может быть невозможным. Если ключ украли или скопировали, компрометация тоже становится катастрофой: злоумышленнику достаточно одного удачного взлома, ошибки сотрудника или утечки бэкапа.

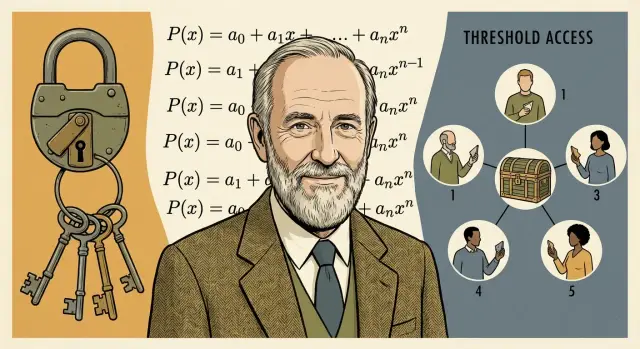

Разделение секрета Шамира решает проблему радикально простым принципом: секрет делится на доли, и восстановить его можно только собрав минимум k долей из n (это и есть порог). При этом отдельная доля сама по себе не раскрывает ничего полезного — даже если её украли.

Иными словами, вместо «всё или ничего» появляется управляемая устойчивость: потеря одной доли не ломает систему, а кража одной доли не даёт доступа.

Представьте сейф, который открывается не одним ключом, а несколькими, находящимися у разных людей. Один человек не может открыть сейф в одиночку, но группа из заранее определённого числа — может. Это снижает риск злоупотреблений и делает доступ более контролируемым.

Шамир показал, что практическая безопасность — это не только «хранить в сейфе», но и грамотно распределять доверие между людьми и процессами.

Пороговая схема (её часто записывают как «k из n») отвечает на простой управленческий вопрос: сколько людей должно согласиться, чтобы получить доступ к критичному секрету.

Если настроить 3 из 5, то компания может пережить отпуск одного сотрудника и внезапный уход второго — доступ всё равно восстановим. Но один человек в одиночку ничего не сможет сделать.

Представьте, что секрет спрятан не в одном месте, а «зашит» в невидимую кривую на графике. Каждая доля — это одна точка на этой кривой. Если у вас есть достаточно точек, вы можете восстановить всю кривую и достать секрет — как будто по нескольким фрагментам рисунка собираете целое изображение.

Ключевой момент: мы заранее выбираем сложность этой «кривой» так, чтобы меньшего числа точек было недостаточно. То есть k задаёт, сколько именно точек нужно, чтобы реконструкция стала возможной.

Это звучит почти магически, но интуитивно объясняется так: имея, скажем, 2 точки вместо нужных 3, вы можете провести через них бесконечно много разных кривых. Каждая такая кривая будет соответствовать другому возможному секрету.

Поэтому обладатель 1 или 2 долей не получает «кусочек пароля» и не сужает поиск до малого количества вариантов. Он видит данные, которые одинаково хорошо подходят множеству разных секретов — то есть не узнаёт ничего полезного.

Пороговая схема позволяет привязать безопасность к реальным процессам: например, требовать совместное участие финдиректора, руководителя ИБ и дежурного администратора для восстановления доступа, но при этом оставить запас на форс-мажор.

Это превращает управление ключами и доступами из «держим всё у одного человека» в управляемую модель ответственности — с прозрачными правилами, кто и в каких комбинациях может действовать.

Разделение секрета Шамира чаще всего всплывает не в учебниках, а в рутине управления доступом: там, где «один человек с главным ключом» превращается в организационный риск. Идея проста: критический секрет (мастер-ключ, пароль администратора, ключ подписи) дробится на доли так, чтобы для операции требовалось, например, 3 из 5 участников.

В компаниях, где ключи живут в HSM или централизованном хранилище ключей, есть момент инициализации/разблокировки: мастер-ключ нужен редко, но его утечка или потеря — катастрофа.

Пороговая схема позволяет распределить доли между руководителями (или владельцами процессов) так, чтобы ни один человек не мог единолично извлечь или восстановить мастер-ключ, но организация могла восстановить доступ по процедуре.

Disaster recovery — это не только резервные копии, но и возможность вернуться к управлению системами после увольнений, блокировок, инцидента или ошибок.

Если секрет хранит один «единственный админ», вы зависите от его доступности и добросовестности. Если секрет разделён, восстановление опирается на несколько независимых участников и формальную процедуру — это снижает риск остановки бизнеса.

Для доступа к особо чувствительным данным (финансы, персональные данные, ключи подписи) удобно закрепить правило «только по решению комиссии»: доступ возможен лишь при сборе порога долей. Это превращает «доверие одному человеку» в управляемый процесс с протоколированием и проверками.

Так математика помогает «заземлить» доступы: сделать их не героизмом отдельных людей, а предсказуемой системой управления ключами.

Пороговые схемы и разделение секрета Шамира красиво решают математическую часть: один человек не может «унести» ключ целиком. Но на практике ломаются не формулы, а процессы. Если с долями секрета обращаются небрежно, безопасность быстро превращается в иллюзию.

Доля — это самостоятельный объект, который нужно хранить, передавать и защищать так же строго, как пароль администратора или ключ от сейфа. Она может быть записана на бумаге, лежать на аппаратном носителе, быть зашифрованным файлом или частью HSM-процедуры. Важно заранее определить: где доля живёт, кто к ней прикасается, как фиксируются действия.

Самые частые проблемы не криптографические:

Нужны простые правила: физическая защита (сейфы, контроль доступа), разделение обязанностей (никто не видит весь процесс), журналирование (кто, когда и зачем доставал долю). Если доля цифровая — шифрование и запрет на неучтённые копии.

Дисциплина — это ритм:

Если хочется начать с малого, оформите короткий регламент и чек-лист процедур — даже без сложных инструментов это снижает риск сильнее, чем «ещё одна» математическая гарантия.

Пороговая схема (k из n) хороша тем, что снимает зависимость от одного человека и одного устройства. Но «правильные» k и n не универсальны: их выбирают от модели угроз и того, как у вас устроены процессы.

Сфокусируйтесь на четырёх частых источниках проблем:

Важно не пытаться «закрыть всё». Выберите 2–3 наиболее вероятных сценария для вашей компании.

Практическое правило: n задаёт разнообразие мест/людей, k — терпимость к потерям.

Часто стартуют с 2 из 3 (быстро, удобно) или 3 из 5 (лучше против сговора, но требует дисциплины).

Прогоните три теста и зафиксируйте результаты:

Один человек недоступен — сможете ли восстановиться в SLA?

Двое сговорились — какой ущерб возможен и что их остановит (аудит, разделение ролей, контроль действий)?

Офис недоступен — есть ли доля ключа вне локации (другой регион, независимое хранилище)?

Если хотя бы один тест проваливается — пересматривайте k/n или распределение долей.

Техническая схема без процесса ломается на «человеческих» вопросах. Минимум, который стоит описать:

Так вы превращаете пороговую схему в управляемый механизм, а не в «магическую кнопку», которую никто не решается нажать.

Цифровую подпись и шифрование часто путают, хотя они решают разные задачи.

Шифрование скрывает содержание: прочитать сообщение может только тот, у кого есть ключ расшифрования. Это про конфиденциальность.

Подпись ничего не скрывает. Она подтверждает два факта: (1) кто выпустил документ, обновление или транзакцию, и (2) что данные не менялись с момента подписания. Это про подлинность и целостность.

Например, файл релиза можно раздать всем открыто, но подпись нужна, чтобы пользователь мог проверить: «это действительно тот самый релиз, а не подмена».

Обычная схема «один ключ — один подписант» создаёт опасную точку отказа: украли ключ, заболел ответственный сотрудник, потеряли доступ — и доверие рушится.

Пороговые схемы (в духе идей Шамира) позволяют сделать иначе: подпись возможна только если участвуют, скажем, 3 из 5 уполномоченных. Тогда компрометация одного устройства или одной учётки уже не даёт злоумышленнику права «говорить от имени компании». Параллельно снижается риск блокировки процессов из‑за отсутствия одного человека.

Пороговая подпись — не только математика. Нужны процедуры: распределение ролей, журналирование действий, безопасное хранение долей, план восстановления доступа и регулярные учения. Без дисциплины «много участников» может превратиться в хаос или, наоборот, в формальность, которую обходят ради скорости.

Идеи Шамира неожиданно хорошо ложатся на современные процессы разработки и DevOps — там, где секретов много, релизы частые, а цена ошибки высокая: токены деплоя, ключи подписи артефактов, доступы к базам данных, «аварийные» учётки.

Если вы используете платформы, которые ускоряют разработку через чат‑подход (vibe‑coding), требования к дисциплине вокруг ключей не становятся слабее — наоборот, растёт важность прозрачных ролей и процедур. Например, в TakProsto.AI (платформа для создания web/server/mobile‑приложений через чат, с экспортом исходников, деплоем и хостингом) особенно полезно заранее договориться:

Плюс в том, что TakProsto.AI работает на серверах в России и использует локализованные/opensource LLM‑модели, не отправляя данные за пределы страны — это снимает отдельный класс рисков комплаенса. Но организационные принципы (разделение ролей, пороги, аудит) всё равно остаются ключевыми.

RSA и разделение секрета Шамира часто приводят как примеры того, как «простая идея» может изменить практику — но только если за ней стоит строгая математика. В этом и состоит парадокс: чем понятнее базовая конструкция, тем надёжнее её можно внедрить и сопровождать.

В RSA центральная мысль легко формулируется: «зашифровать может любой, расшифровать — только владелец секрета». У Шамира — «секрет можно разделить так, чтобы по части долей ничего не узнать, а по достаточному числу — восстановить целиком». Эти идеи короткие, но безопасность появляется не из лозунга, а из аккуратно описанных допущений: какие задачи считаются сложными, что именно атакующий наблюдает, какие ошибки реализации выводят систему из обещанной модели.

Элегантная схема — это не «красиво на доске», а:

Когда конструкция ясная, проще заметить, что вы на самом деле защищаете: ключ, доступ, целостность, непрерывность бизнеса.

Аудитору важны не только алгоритмы, но и границы: при каких условиях обещания верны. Элегантная математика помогает фиксировать допущения («что должно быть случайным», «кто не должен видеть доли», «какой порог достаточен») и превращать их в проверяемые контроли: журналирование, раздельные роли, процедуры восстановления.

Выбирайте решения, где математика и процесс дополняют друг друга: алгоритм даёт понятные гарантии, а операционные меры не «латуют дыры», а поддерживают эти гарантии в реальной жизни.

RSA показал миру простую, но мощную идею: секретный ключ больше не обязан передаваться «из рук в руки», чтобы защищённая связь стала возможной. Это изменило не только теорию, но и ежедневную практику — от защищённых соединений до подписей документов.

Разделение секрета Шамира добавляет к этому второй, не менее практичный слой: даже если ключ где-то нужен, он не обязан жить в одном месте и у одного человека. Секрет можно «раздать» так, чтобы для восстановления требовалось несколько участников (или систем), а потеря одной доли не приводила к катастрофе.

Элегантные схемы работают только тогда, когда встроены в дисциплину: кто создаёт ключи, кто хранит доли, кто и когда может восстановить доступ, как фиксируются действия и что происходит при смене сотрудников.

Проверьте у себя следующие точки риска:

Начните с инвентаризации: список ключей и секретов, их назначение, владельцы, где хранятся, как ротируются и как восстанавливаются. Затем опишите 3–5 самых вероятных сценариев восстановления (утрата устройства, компрометация учётки, срочная замена сотрудника) и отметьте, где один участник становится «точкой отказа».

Если хочется сделать это быстрее и без пробелов, логичный шаг — короткая консультация или аудит процессов управления ключами: проверка инвентаря, сценариев восстановления и вариантов пороговых схем под ваши роли и риски. Без обещаний «абсолютной безопасности», но с понятным планом улучшений. Подробнее можно обсудить на /contact.

RSA — это схема с парой ключей: открытый можно публиковать, а закрытый хранится в тайне.

Интуиция из статьи: некоторые операции «туда» считаются лёгкими, а «обратно» — крайне трудными при правильных параметрах и реализации.

Потому что до асимметричной криптографии нужно было как-то заранее передать общий секрет, а безопасного канала ещё не существовало.

Открытый ключ можно раздать всем без риска, и это снимает «замкнутый круг»: защищённый обмен можно начать без предварительной доставки секретного ключа курьером или встречей.

Ключевые практические факторы:

Часто «ломают» не математику, а процесс: ключ в конфиге, лишние копии, неправильные настройки.

Разделение секрета Шамира делит секрет на n долей так, что восстановить его можно только имея k долей (схема «k из n»).

Отдельная доля:

Это помогает убрать сценарий «украли/потеряли один ключ — всё пропало».

Потому что доли устроены так, что при количестве меньше порога существует слишком много возможных «картинок целиком».

Практический смысл: украденная 1 доля (или даже 2 при пороге 3) не сужает задачу до «подобрать остаток», а не даёт атакующему заметного преимущества.

Ориентируйтесь на два риска: сговор и недоступность.

Частые стартовые варианты:

Типовые случаи:

Главная ценность — убрать «единую точку отказа» и ограничить полномочия одного человека.

Самые частые проблемы — организационные:

Минимум мер: понятный регламент, физическая защита, запрет на неконтролируемые копии, журналирование действий и регулярные учения восстановления.

Шифрование отвечает за конфиденциальность: кто-то посторонний не должен прочитать данные.

Подпись отвечает за подлинность и целостность:

Из статьи: подпись часто важнее «скрыть файл», потому что позволяет проверять происхождение и исключать подмену.

Пороговые подходы снижают риск «одного ключа» при выпуске подписи:

Но это требует дисциплины: распределение ролей, протоколирование, хранение долей и понятная процедура восстановления. Если нужно обсудить внедрение под ваши роли и риски, можно начать с /contact.