30 окт. 2025 г.·6 мин

Аудит-лог как UX: понятная история действий для поддержки

Аудит-лог как UX помогает показать историю действий понятно: какие события писать, как группировать и что скрывать для поддержки и безопасности.

Зачем интерфейсу аудит-лог и где он реально нужен

Аудит-лог в продукте часто воспринимают как «технический журнал для разработчиков». Но как только его начинают читать люди (поддержка, админы, руководители, безопасность), это становится частью интерфейса. По сути, это экран, который должен быстро отвечать на вопросы, а не просто показывать поток событий.

Понятный журнал действий решает несколько задач:

- разбор инцидентов: что произошло, в какой последовательности и кто был инициатором;

- поддержка клиентов: когда пользователь пишет «пропали права» или «данные изменились сами», лог сокращает переписку с часов до минут;

- безопасность: подозрительные входы, массовые изменения, необычные операции;

- соответствие правилам: когда нужно показать, что доступы и изменения контролируются.

Цена непонятного лога проявляется быстро. Начинаются споры «я этого не делал», расследования тянутся, поддержка делает неверные выводы из-за размытых формулировок, а важные события тонут в шуме. В итоге команда тратит время не на решение проблемы, а на восстановление картины происходящего.

Базовый принцип простой: каждая запись должна отвечать на вопрос «кто что сделал и к чему это привело». Для пользователя это выглядит как ясная история, которую можно пролистать, отфильтровать и использовать как подтверждение.

Пример из практики: админ меняет роль сотруднику, через час у отдела «ломаются» доступы, и все уверены, что проблема в системе. Хороший аудит-лог сразу покажет изменение роли, старое и новое значение, автора, время и контекст (в каком проекте или рабочем пространстве). Спор заканчивается за минуты.

Кто читает лог и какие вопросы он должен закрывать

Аудит-лог начинается с простого наблюдения: его читают разные люди, и у каждого своя цель. Если показать всем один и тот же набор деталей, лог станет либо бесполезным, либо опасным.

Обычно в журнал заходят пользователь, администратор, поддержка, безопасность. Иногда подключаются финансы или бухгалтерия, если в продукте есть платежи, возвраты и счета.

Вопросы почти всегда повторяются: кто сделал действие, когда это было, что именно изменилось, и что было до изменения. Поддержке дополнительно важно понять «почему сейчас не работает»: права сняли, интеграцию отключили, домен отвязали. Безопасности нужен контекст: откуда входили, сколько раз повторяли действие, были ли попытки подбора.

Уровни доступа лучше разделять сразу. Пользователь видит только события, связанные с его данными, без чужих имен, внутренних IP и служебных деталей. Админ видит больше: старое и новое значение, роль, объект, технические метки для расследований.

По логу человек должен уметь принять решение, а не просто «почитать историю»: откатить изменение, отменить операцию и объяснить причину, заблокировать пользователя или сессию, запросить подтверждение личности, передать инцидент в безопасность с понятными доказательствами.

Например, в TakProsto поддержка по журналу должна за минуту понять, почему у проекта пропал доступ: кто сменил роль, из какого канала это пришло, и что было до изменения.

Какие события логировать: базовый набор без лишнего шума

Логируйте то, что отвечает на вопрос «кто что сделал и к чему это привело». Остальное часто превращается в шум, который мешает поддержке и не помогает безопасности.

Базовый набор обычно строится вокруг учетной записи и прав: вход и выход, смена пароля и сброс пароля, включение или отключение 2FA (если есть), смена роли, выдача и отзыв доступа, приглашения в команду. Именно это чаще всего нужно, когда кто-то «не может зайти» или «вдруг увидел лишнее».

Дальше идут события данных: создание, изменение и удаление ключевых сущностей продукта. Не стоит логировать каждый просмотр карточки. Важны изменения, которые меняют состояние: профиль, проект, заказ, настройки проекта, статус, права. Главное, чтобы было ясно, что именно поменялось.

Отдельная группа - доступ и интеграции: создание и удаление API-ключей, изменение их прав, подключение домена, смена владельца ресурса. Это редкие, но критичные точки риска.

Если пользователи управляют инфраструктурой, добавьте события среды: деплой, откат, смена окружения. Для TakProsto это могут быть публикация приложения, восстановление из снимка и смена домена проекта.

Если применимо, логируйте финансы: смена тарифа, списания, возвраты. Важно показывать не «операция выполнена», а понятное объяснение причины и результата.

Как описывать событие: поля, без которых лог не работает

Запись должна отвечать на короткий вопрос: что именно произошло и можно ли это проверить. Если не хватает ключевых полей, поддержка не восстановит картину, а безопасность не отличит ошибку от атаки.

Минимальный набор:

- кто сделал: actor (пользователь, сервисный аккаунт, интеграция) + понятный идентификатор;

- что сделал: action (создал, изменил, удалил, выдал доступ, экспортировал);

- над чем: object (тип и id объекта, например "проект", "пользователь", "роль");

- результат: success или fail + короткая причина при ошибке;

- когда: точное время с часовым поясом (хранить в UTC, показывать локально).

Дальше идет контекст: это действие в интерфейсе или запрос через API, в каком рабочем пространстве или проекте. Для TakProsto, где часть действий может идти из чата, часть из панели, полезно хранить источник (UI, API, chat).

IP и устройство добавляйте только если это реально помогает расследованию и не превращает лог в склад лишних персональных данных.

Там, где важны изменения, фиксируйте «было» и «стало», но только для чувствительных полей: права и роли, настройки безопасности, реквизиты и платежные параметры, домены, ключи и токены.

Деталь, которая часто экономит часы: корреляция. Дайте каждой операции request_id или operation_id, чтобы склеивать цепочки. Например, «смена роли» может породить три записи (проверка прав, изменение роли, отправка уведомления). Без общего id это выглядит как хаос.

Пошагово: как спроектировать аудит-лог от задач к интерфейсу

Начните не с таблицы в базе, а с реальных запросов. Попросите поддержку и 5-7 активных пользователей выписать 10-15 живых вопросов: «кто изменил роль?», «почему заказ пропал?», «почему не прошел платеж?», «почему я не могу войти?». Чем конкретнее формулировка, тем проще потом сделать журнал читаемым.

Дальше переведите вопросы в события и обязательные поля. Если часто звучит «покажи, что было до», добавьте старое и новое значение для ключевых изменений. Не для всего подряд.

Параллельно зафиксируйте уровни видимости: какие записи доступны администраторам, какие - только безопасности или владельцам. Сразу определите правила: кто может смотреть, кто может выгружать, какие поля маскировать.

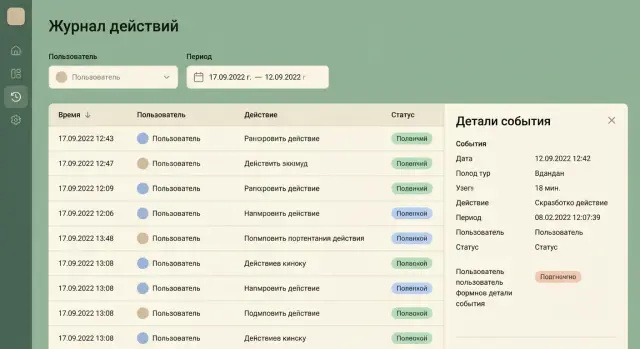

Экран проектируйте вокруг поиска ответа. Обычно работает простая связка: список событий с понятными формулировками, карточка деталей выбранной записи, фильтры по времени, пользователю, объекту, типу события и результату.

Проверка на трех сценариях быстро показывает, где слабые места: спор из-за изменения прав, разбор сбоя (почему действие не сработало), подозрительная активность (серия неудачных входов). Если на каждый сценарий уходит больше пары минут, сокращайте шум, уточняйте названия, улучшайте фильтры.

Как показывать запись: язык, время, участник и детали

Сформируйте каталог событий

Попросите TakProsto сгенерировать структуру событий, request_id и примеры текстов записей для UX.

Хорошая запись читается как короткое предложение, а не как набор полей. Рабочая формула: глагол + объект + важная деталь. Например: «Изменил права доступа для проекта: роль “Редактор” -> “Просмотр”».

Участника показывайте так, чтобы его можно было однозначно узнать: имя (или email/логин), роль и, если уместно, организацию. Для системных действий не делайте вид, что это человек: используйте типы вроде «Система», «Планировщик», «Интеграция: CRM» + технический идентификатор. Если действие выполнено «от имени пользователя» (через токен или сервис), показывайте обоих: кто инициировал и кто выполнил.

Со временем почти всегда нужна пара: относительное и точное. «5 минут назад» помогает в живом разборе, а «2026-01-20 14:03:22 MSK» важно для споров и расследований. Часовой пояс показывайте явно и не смешивайте в одном интерфейсе несколько таймзон без переключателя.

Детали оставляйте только те, что помогают восстановить контекст:

- какие поля изменились (было -> стало);

- идентификаторы (id сущности, id запроса), если бывают спорные случаи;

- причина ошибки или код ответа, если действие не прошло;

- источник (UI, API, импорт), чтобы понимать канал.

Результат делайте заметным и одинаковым по всему журналу: успех, ошибка, частичный успех, отменено. Один взгляд должен отвечать, что пытались сделать и чем это закончилось. Пример строки: «Анна (Менеджер, ООО “Ромашка”) удалила пользователя 18392 - ошибка: нет прав».

Группировка, фильтры и поиск: чтобы находить нужное за минуты

Даже хороший журнал ломается, если в нем нельзя быстро собрать цепочку: что произошло, с кем и с каким результатом. Сначала продумайте, как человек будет искать причины и последствия, и только потом добавляйте новые события.

Группировка по операциям, а не по «сырым» событиям

Одна пользовательская операция часто рождает несколько технических событий: проверка прав, изменение записи, пересчет ролей, отправка уведомления. Если показывать их списком, все превращается в шум.

Собирайте такие события в одну «операцию» с общей шапкой: действие, участник, объект, итог (успех или ошибка). Внутри можно раскрывать детали для тех, кому они нужны (поддержка, безопасность), но по умолчанию человек должен видеть одну строку и понимать смысл.

Фильтры и поиск, которые реально используют

Фильтры первого уровня должны быть всегда под рукой и работать предсказуемо: период (быстрые диапазоны + свой интервал), пользователь (и роль, если есть), тип события (доступ, данные, настройки), объект (проект, аккаунт, ключ, документ).

Поиск делайте по имени, id и ключевым словам из деталей, но без раскрытия секретов. Например, можно искать по последним 4 символам токена или по маске email, а не по полному значению. В TakProsto это особенно помогает, когда поддержка разбирает изменения в проектах или правах: по id проекта легко собрать все операции вокруг спорного момента.

Чтобы журнал не «подвисал» на больших объемах, используйте сортировку (обычно по времени) и пагинацию. При переходе по страницам сохраняйте фильтры и позицию, иначе человек теряет найденное.

Сохраненные фильтры дают скорость. Достаточно нескольких готовых представлений: «изменения прав», «ошибки входа», «экспорт исходников», «действия админов».

Что скрывать и как маскировать, чтобы не создать новую дыру

Настройте доступы к журналу

Добавьте роли и уровни видимости, чтобы пользователь, админ и безопасность видели нужный контекст.

Чем удобнее аудит-лог, тем чаще его открывают. Значит, риск случайно показать лишнее тоже растет. Правило простое: журнал помогает расследованию, но не становится хранилищем секретов.

Не храните и не показывайте в явном виде то, что можно использовать для взлома или денег: пароли, одноразовые коды, токены сессий, секретные ключи, полные номера карт. Даже если «это видят только админы», утечки часто происходят через доступы, экспорты и скриншоты.

Практичный минимум для чувствительных полей: не логировать секрет (вместо значения писать «скрыто» и фиксировать факт действия), показывать частично (последние 4 символа, маска email или телефона), хешировать для сопоставления, разделять доступы так, чтобы подробности видел только тот, кому они действительно нужны.

С персональными данными важна мера. Поддержке обычно достаточно понять «что поменяли» и «на кого повлияло», не видя все целиком. Компромисс: показывать user_id и безопасный фрагмент (например, часть email), а полные данные оставлять в профильной карточке с отдельными правами.

Иногда деталь нельзя показывать, но нужно сохранить технический след. При смене пароля логируйте событие «Пароль изменен», канал (в интерфейсе или через восстановление), время, инициатора и результат, но не содержимое.

И сам лог тоже должен логироваться. Фиксируйте, кто и когда открывал чувствительные записи, делал экспорт, менял правила доступа. В TakProsto это особенно важно, если доступ команде выдается по ролям и проекты живут в одном контуре: прозрачность просмотра журнала снижает соблазн «подглядеть» и помогает разбирать инциденты.

Пример сценария: спор из-за изменения прав доступа

Ситуация типичная: сотруднику выдали роль администратора, чтобы он помог с настройками. Через пару дней он пишет, что «права пропали», а руководитель, наоборот, видит, что у него неожиданно слишком широкий доступ. Без понятного лога спор быстро превращается в переписку «я не делал».

Если журнал действий сделан хорошо, в нем сразу видна цепочка изменений.

Какие записи должны появиться

События вокруг ролей и прав должны отвечать на вопросы «кто, кому, что, когда и чем изменил». В интерфейсе обычно достаточно такого набора:

- назначение роли (кто выдал, кому, где именно, результат);

- изменение роли (прежняя и новая роли);

- откат или возврат (кто вернул и к какому состоянию);

- ошибка применения (попытка была, но не прошла, с безопасной причиной).

Как выглядит расследование в интерфейсе

Саппорт открывает журнал, фильтрует по пользователю, ограничивает период (например, последние 7 дней) и включает группировку по операции «Изменение прав». Так становится видно, что роль сначала выдали через UI, а позже права изменились через API или служебный ключ.

В карточке события нужны: прежняя роль, новая роль, объект (где именно), источник (UI/API/автоматизация), итог (успех/ошибка) и инициатор.

Для ответа клиенту удобно собрать короткую хронологию:

- 10:14 Иванов назначил Петрову роль «Админ» в проекте X (через UI).

- 12:03 Сервисная интеграция изменила роль на «Редактор» (через API).

- 12:05 Иванов вернул «Админ» (успешно).

Так спор закрывается фактами, а не мнениями.

Для поддержки и безопасности: как использовать лог в работе

Лог полезен только тогда, когда по нему можно быстро ответить на два вопроса: что произошло и почему это важно. Для поддержки это способ снять эмоции и собрать факты. Для безопасности - ранний сигнал, что что-то идет не так.

Шаблон разбора обращения в поддержке

Когда пользователь пишет «пропали права» или «кто-то изменил настройки», держитесь одной и той же последовательности:

- зафиксируйте период и объект (проект, роль, пользователь, настройка);

- отфильтруйте лог по объекту и действию, затем уточните актера;

- подтвердите изменение по деталям (старое значение, новое значение, результат);

- соберите последовательность: что было до и что произошло сразу после;

- сформируйте короткую сводку, которую можно скопировать в ответ или в тикет.

Чтобы поддержка тратила минуты, заранее продумайте базовые удобства: готовые фильтры («права доступа», «деплой», «настройки»), единые названия событий без синонимов, запись, которая копируется целиком (время, актер, действие, объект, итог).

Если в продукте есть сущности вроде проекта или окружения деплоя, лог должен хранить внутренний контекст: понятные названия и привязку к объекту, а не только голые идентификаторы.

Что смотреть службе безопасности

Безопасности важны не все события, а паттерны: попытки входа и сброса доступа, частые ошибки авторизации, массовые изменения (например, права сразу у многих пользователей), «странности» вроде резкой смены устройства.

Реакции лучше настраивать точечно: какие события требуют уведомления, кому именно и с каким уровнем срочности. Например, массовая выдача прав - владельцу проекта и администратору, а серия неудачных логинов - дежурному.

Частые ошибки в аудит-логах и как их избежать

Прогоните сценарии поддержки

Проверьте три сценария: входы, пропали права, массовые изменения, и поправьте формулировки.

Проблемы почти всегда не в технологиях, а в мелочах описания и подачи. В итоге лог вроде есть, но поддержка не отвечает быстро, а безопасность не видит риски.

Первая беда - шум. Если логировать каждый клик, важные вещи (смена прав, входы, платежи, экспорт данных) тонут. Простое правило: фиксируйте изменения состояния и доступов, а не просмотр экранов. Для частых событий используйте агрегацию: «10 попыток входа за 2 минуты» вместо 10 строк.

Вторая ошибка - нет контекста. Запись «обновлено» бесполезна, если не видно кто, что именно и какой результат. Минимум: объект, действие, инициатор, время, результат, детали изменения (до/после или хотя бы список измененных полей).

Третья - технические коды в интерфейсе. Если показывать UPDATE_ROLE_POLICY_42, первая линия поддержки будет гадать. Оставьте два слоя: понятный текст для людей и машинный код события для интеграций.

Четвертая - смешение пользователя и системы. Если автопроцесс поменял статус, это должно быть видно сразу. Отмечайте источник: пользователь, сервис, интеграция, планировщик. В TakProsto это важно, когда часть действий выполняют агенты и фоновые задачи.

Пятая - непоследовательные названия. Один экран пишет «Права изменены», другой - «Обновление доступа». Помогает каталог событий и единые шаблоны: одно действие - одно имя события, единые глаголы (создал, изменил, удалил, выдал доступ, отозвал доступ), единый формат времени и идентификаторов, ясные статусы результата (успешно, отклонено, ошибка), отдельные события для попытки и факта (попытка входа vs успешный вход).

Быстрый чеклист и следующие шаги

Перед запуском журнала полезно пройти короткую проверку. Она быстро показывает, будет ли лог помогать поддержке и безопасности, или останется красивым списком.

Быстрый чеклист

Проверьте каждую запись глазами человека, который разбирает инцидент. Если на вопрос нельзя ответить за 10 секунд, значит, в событии чего-то не хватает.

- Каждое событие отвечает на: кто сделал что, когда, над чем, и с каким результатом (успех, отказ, ошибка).

- Есть три быстрых фильтра: по времени, по пользователю (или сервису), по типу события.

- В списке и деталях не видны секреты и лишние ПДн: токены, пароли, полные номера документов, полный адрес.

- Одно действие пользователя не превращается в десятки строк: есть группировка по операции и понятный итог.

Следующие шаги

Сначала опишите типы событий простыми словами: «изменил роль», «удалил запись», «вошел в систему», «экспортировал данные». Рядом задайте обязательные поля и правила маскирования.

Затем соберите первый экран лога как прототип: структура списка, фильтры, карточка деталей, примеры формулировок. Если вы собираете продукт в TakProsto, это удобно делать в режиме планирования, чтобы сразу договориться о событиях и полях до реализации.

Финальная проверка - три сценария поддержки: «пользователь не может войти», «пропали права», «подозрение на массовый экспорт». Если нужное находится за минуты и без догадок, аудит-лог готов к работе.