27 сент. 2025 г.·8 мин

Blue/Green и Canary: как выбрать стратегию деплоя

Разбираем Blue/Green и Canary: как работают, чем отличаются, риски, метрики, маршрутизация трафика и пошаговые сценарии внедрения.

Стратегии деплоя: что это и какие задачи решают

Стратегия деплоя — это заранее определённый способ выпускать изменения в продакшн так, чтобы снизить риск поломок и по возможности избежать простоя сервиса. Проще говоря, это ответ на вопрос: «как именно мы доставляем новую версию пользователям и что делаем, если что-то пошло не так».

Зачем вообще нужны стратегии деплоя

Даже небольшое изменение может повлиять на производительность, совместимость или пользовательский опыт. Если выкатывать обновления «в лоб» (перезапустили сервис — и готово), вы рискуете получить недоступность, всплеск ошибок или сложный откат.

Стратегии развертывания помогают выпускать изменения более предсказуемо: ограничивать радиус поражения, быстрее находить проблему и возвращаться в стабильное состояние.

Какие проблемы они решают

Главные задачи:

- Снижение рисков: можно проверить новую версию на небольшой доле трафика или на параллельном окружении.

- Контроль изменений: релиз становится повторяемым процессом с понятными шагами и критериями «всё хорошо / остановиться».

- Откат и восстановление: продумывается механизм rollback (вернуться на старую версию) или rollforward (быстро выпустить исправление вперёд).

- Стабильность и качество: проще завязать выпуск на метрики, алерты и наблюдаемость, а не только на «вроде работает».

Ключевые термины (чтобы не путаться)

- Деплой (deployment) — доставка и установка новой версии в инфраструктуру (контейнеры, VM, Kubernetes deployment и т. п.).

- Релиз (release) — момент, когда пользователи реально начинают получать новую функциональность. Деплой и релиз могут быть разделены (например, через feature flags).

- Переключение трафика — управление тем, какая версия обслуживает запросы: постепенно, по сегментам, или мгновенно.

- Версия — конкретная сборка/образ приложения с фиксированным набором изменений.

Когда достаточно «простого» выката, а когда нужны стратегии

«Простой» выкат уместен, если сервис внутренний, нагрузка невысокая, есть окно обслуживания и цена ошибки небольшая.

Стратегии (вроде Blue/Green или Canary) особенно нужны, когда важен нулевой простой сервиса, много пользователей, изменения частые, а откат усложнён состоянием (миграции базы, кэши, очереди, зависимые сервисы). В таких случаях управление трафиком, метрики и заранее продуманный план отката — это базовая гигиена релизов.

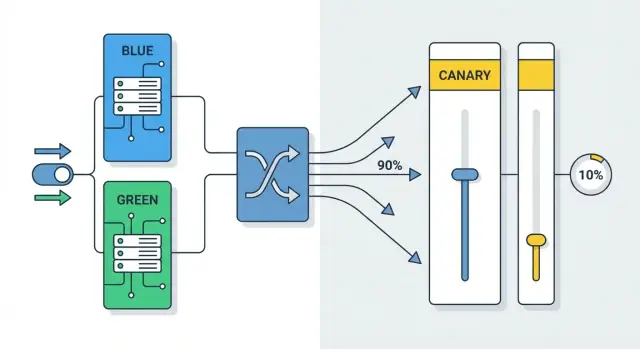

Blue/Green: принцип работы и типовая архитектура

Blue/Green деплой — это схема, где у вас есть два одинаковых окружения: условно Blue (текущее продакшен-окружение) и Green (готовится новая версия). Релиз сводится к тому, чтобы развернуть новую версию в «неактивном» окружении, проверить её и затем переключить трафик на него одним управляемым действием.

Базовая схема: два окружения и переключение трафика

Типовой поток выглядит так: вы деплоите новую версию в Green, при необходимости прогреваете кэш/инициализируете фоновые задачи, выполняете smoke‑тесты и только потом меняете маршрутизацию на уровне балансировщика или ingress (например, в Kubernetes через Service/Ingress или через внешний L7/L4 балансировщик). В идеале переключение занимает секунды и почти не заметно пользователям.

Что считается «окружением»

Под окружением обычно понимают не только сами приложения, но и всё, что влияет на поведение:

- набор сервисов и их версии (API, воркеры, cron‑задачи);

- конфигурация (переменные окружения, секреты, параметры подключения);

- зависимости и инфраструктура (очереди, кэши, хранилища, политики сети);

- правила маршрутизации и доступов.

Ключевая идея: Blue и Green должны быть максимально симметричны, иначе вы переключаете трафик на «другую систему», а не на новую версию.

Перед переключением: точки контроля

Пока Green ещё не виден пользователям, его можно проверить без риска:

- Smoke‑тесты: короткий набор проверок «основные сценарии живы» (логин, ключевой API, критичные страницы).

- Health checks: сервис отвечает, зависимости доступны, нет ошибок старта.

- Контроль «техдолга релиза»: конфиги, секреты, переменные окружения, права доступа — совпадают ли с Blue.

Хорошая практика — заранее определить, какие метрики и алерты считаются блокирующими для переключения (например, всплеск 5xx или рост времени ответа).

«Прогрев» Green: чтобы после свитча не было сюрпризов

Даже корректно запущенная версия может деградировать после прихода реального трафика. Поэтому Green полезно прогреть:

- Кэш: прогонить типовые запросы, чтобы заполнить кэш и не устроить шторм к базе.

- Очереди и фоновые задачи: убедиться, что воркеры подключаются, корректно обрабатывают сообщения и не создают дубликаты.

- Внешние интеграции: проверить лимиты, таймауты и доступность сторонних API.

Переключение и план возврата на Blue

Переключение делайте атомарно: один «рычаг» (правило маршрутизации), понятный команде и зафиксированный в runbook.

Типовой сценарий отката:

- Остановить дальнейшее переключение (если есть автопроцедуры).

- Вернуть маршрутизацию на Blue.

- Зафиксировать симптомы: логи, метрики, корреляционные ID.

- Оценить, затронули ли изменения данные (тогда откат кода может быть недостаточен — понадобится rollforward).

Главное преимущество Blue/Green деплоя — быстрый rollback. Но он «идеален» только при продуманной совместимости версий и миграций.

Canary: как работает поэтапный выпуск версии

Canary‑релиз — это стратегия, при которой новая версия сервиса получает сначала очень небольшой процент реального трафика, а основная нагрузка продолжает идти на стабильную версию. Название отсылает к «канарейке в шахте»: если что-то пошло не так, проблемы проявятся рано и затронут минимальное число пользователей.

Базовая идея: малый процент на новую версию

На практике это выглядит так: у вас параллельно работают две версии приложения (старая и новая), а маршрутизация распределяет запросы между ними по долям. Новая версия может быть выделена как отдельный deployment/ReplicaSet в Kubernetes или как отдельный пул инстансов за балансировщиком.

Пошаговое увеличение доли трафика

Обычно долю повышают ступенчато, проверяя здоровье системы на каждом шаге:

- 1% → первые признаки регрессий и «внезапных» ошибок

- 5% → проверка под чуть большей нагрузкой

- 25% → заметная доля пользователей и более реалистичный профиль трафика

- 100% → завершение релиза

Шаги могут быть другими (например, 1–10–50–100) и часто зависят от критичности сервиса и времени наблюдения между повышениями.

Плюсы и минусы подхода

Главный плюс Canary — раннее выявление проблем на реальном трафике: ошибки интеграций, рост латентности, неожиданные эффекты кэшей и очередей обычно проявляются быстрее, чем в тестовой среде.

Минус — повышенные требования к наблюдаемости и управлению маршрутизацией. Нужно уметь точно разделять трафик, сравнивать метрики старой и новой версий и быстро остановить раскатку (или вернуть долю к нулю), если показатели ухудшаются.

Canary: критерии успеха и контроль качества

Канареечный релиз ценен только тогда, когда заранее понятно, что считать «успехом», а что — сигналом остановки. Иначе команда рискует либо пропустить деградацию, либо остановить релиз из‑за шума в данных.

Какие метрики сравнивать между версиями

Сравнивайте канарейку с контрольной группой (старая версия) на одном и том же временном окне.

- Ошибки: доля 5xx/4xx (важно отделять пользовательские ошибки), исключения в приложении, таймауты, ретраи.

- Латентность: p50/p95/p99 по ключевым ручкам/сценариям, отдельно для «тяжёлых» операций.

- Бизнес‑метрики: конверсия, успешные оплаты/заказы, отказы на шаге, скорость выполнения критических действий.

- Нагрузка и ресурсы: CPU/память, количество соединений к БД, время запросов (если это влияет на пользователей).

Правила принятия решения

Зафиксируйте правила до начала раскатки:

- Пороги: например, p95 не хуже контрольной более чем на X%, ошибки не выше Y%.

- Окна времени: минимальная длительность наблюдения (например, 15–30 минут) плюс отдельное окно для пиков.

- Критерии остановки: «жёсткие» (резкий рост 5xx, падение конверсии) и «мягкие» (умеренная деградация — пауза и расследование).

Важно договориться, кто принимает решение и сколько времени отводится на анализ, чтобы релиз не «зависал».

Группы пользователей для канареек

Выбор аудитории влияет на качество выводов. Частые варианты: по регионам, по сегментам (новые/возвращающиеся), по аккаунтам (внутренние, бета‑клиенты), по устройствам/каналам.

Практика: начинать с наименее рискованных сегментов, но не делать выборку слишком «идеальной» — иначе проблемы проявятся уже после полного включения.

Как избежать перекоса и ложных срабатываний

Следите, чтобы группы были сопоставимы: одинаковые источники трафика, время суток, объём запросов. Избегайте одновременных изменений (маркетинговая акция, миграция БД, новый тариф) — они маскируют эффект релиза.

И закладывайте защиту от шума: минимальный объём событий, сглаживание кратких всплесков и проверка метрик на нескольких срезах (ошибки + латентность + бизнес‑результат), а не по одному сигналу.

Blue/Green vs Canary: сравнение и когда что выбирать

Деплой и хостинг в одном месте

Запустите приложение на хостинге TakProsto и сосредоточьтесь на проверках, а не на настройках.

Обе стратегии помогают выпускать изменения без простоя и снижать риск, но делают это по-разному: Blue/Green опирается на переключение между двумя окружениями, а Canary — на постепенное расширение доли трафика на новую версию.

Быстрая таблица выбора

| Фактор | Blue/Green | Canary |

|---|---|---|

| Стоимость | Выше: нужно 2 полноценных окружения | Обычно ниже: можно обойтись одним окружением и управлением трафиком |

| Риск | Ниже при корректных проверках: переключение контролируемое | Ниже при «плавном» росте: ошибка затронет часть пользователей |

| Скорость отката | Очень высокая: вернуться на Blue — секунды/минуты | Средняя: нужно уменьшать долю трафика и учитывать состояние |

| Сложность | Средняя: переключение, прогрев, проверка окружений | Выше: маршрутизация по долям, метрики/алерты, анализ качества |

| Подходит для изменений | Хорошо для крупных релизов и инфраструктурных изменений | Отлично для продуктовых и рискованных изменений на реальном трафике |

Когда лучше выбирать Blue/Green

Blue/Green часто выигрывает там, где важен быстрый откат и чёткий контроль точки переключения:

- критичные сервисы (платежи, авторизация, заказы), где любая деградация недопустима;

- релизы, где нужно «одним щелчком» вернуться к предыдущей версии;

- сценарии, когда удобнее прогнать полный набор проверок на Green до переключения (включая smoke/regression);

- изменения, требующие отдельного окружения (например, новая версия runtime, большие изменения конфигурации).

Компромисс: вы платите ресурсами за второе окружение и должны заранее продумать совместимость версий с базой данных.

Когда лучше выбирать Canary

Canary особенно полезен в системах, где важно проверить поведение на живом трафике и контролировать качество релиза по метрикам:

- высоконагруженные продукты, где редкие крайние случаи проявляются только в реальных условиях;

- изменения в производительности, кешировании, рекомендациях, ранжировании, UI/UX;

- ситуации, когда можно безопасно ограничить аудиторию (например, по регионам, процентам, сегментам).

Компромисс: нужна зрелая наблюдаемость (метрики/алерты, ошибки, латентность) и аккуратная работа с состоянием (сессии, очереди, фоновые джобы).

Комбинации, которые часто работают лучше всего

- Blue/Green + Canary внутри Green: разворачиваете Green, подаёте на него небольшой процент трафика, а затем увеличиваете долю до 100%. Если что-то пошло не так — возвращаетесь на Blue.

- Разные стратегии по сервисам: например, frontend и stateless API — canary, а платежный сервис — blue/green.

Практическое правило: если главный страх — «не смогу быстро откатить», начинайте с Blue/Green. Если главный страх — «не увижу проблему без реального трафика», выбирайте Canary (или комбинируйте с Blue/Green).

Маршрутизация трафика и инфраструктурные требования

У Blue/Green и Canary всё держится на том, насколько точно вы умеете управлять потоком запросов. Даже хороший релиз «падает» на практике, если маршрутизация не позволяет гарантированно направить нужную долю трафика на нужную версию и быстро вернуть всё назад.

Балансировщик, ingress, service mesh: варианты маршрутизации

L4/L7‑балансировщик (NGINX/HAProxy, облачные LB) — самый универсальный уровень. Для Blue/Green достаточно переключить upstream или target group. Для Canary нужен весовой роутинг (например, 95/5) и возможность быстро поставить 0/100.

Ingress‑контроллер в Kubernetes упрощает управление правилами на уровне кластера. Типовые требования: поддержка весов, заголовков/куки для маршрутизации, health‑checks, предсказуемые таймауты.

Service mesh (Istio/Linkerd) даёт самый точный контроль: процент трафика, правила по заголовкам, зеркалирование запросов, ретраи/таймауты на уровне сервиса. Это удобно для Canary, но добавляет сложность эксплуатации.

Sticky sessions: что ломается и как учитывать при раскатке

Липкие сессии могут «запереть» пользователя на старой версии и исказить метрики Canary. Частые проблемы: несовместимый формат сессии, разные ключи шифрования, хранение состояния в памяти пода.

Что делать: выносить сессии в общий стор (Redis), использовать совместимые схемы данных, учитывать affinity при подсчёте долей и тестировать переключение на реальных сценариях авторизации.

Управление кэшами и CDN при смене версии

Кэш и CDN способны незаметно смешать версии: один пользователь получает старый JS, другой — новый API. Помогают:

- версионирование ассетов (hash в имени файла);

- управляемая инвалидация CDN при релизе;

- аккуратная настройка TTL и cache-control для HTML/конфигов;

- отдельные ключи кэша, если версия влияет на формат ответа.

Безопасность: секреты, доступы, изоляция окружений

Для Blue/Green важно, чтобы оба окружения имели одинаковые секреты и политики доступа, иначе переключение превратится в инцидент. Для Canary — чтобы новая версия не получала лишних прав «на всякий случай».

Практический минимум: единый секрет‑менеджмент, принцип наименьших привилегий, изоляция сетевых политик между версиями, отдельные сервис‑аккаунты и аудит изменений перед переключением трафика.

Наблюдаемость: метрики, логи, трейсы и SLO

Чтобы Blue/Green и Canary были безопасными, нужно заранее договориться, по каким сигналам вы решаете: «релиз успешен» или «пора откатывать». Наблюдаемость — это не «много графиков», а минимальный набор измерений, который даёт уверенность при переключении трафика.

Какие сигналы нужны: 4 золотых + бизнес‑метрики + SLO

Базовый технический набор — «4 золотых сигнала»:

- Latency: p95/p99 времени ответа по ключевым ручкам.

- Traffic: RPS, распределение по эндпоинтам.

- Errors: доля 5xx, рост 4xx (часто тоже симптом), ошибки приложений.

- Saturation: CPU/memory, очередь запросов, pool соединений, лимиты Kubernetes.

Поверх этого добавьте бизнес‑метрики (конверсия, успешные оплаты, создание заказов, скорость обработки) и формализуйте SLO: например, «успешные запросы 99.9% за 30 дней» или «p95 < 300 мс для /checkout». Именно SLO помогает разруливать спорные случаи: «метрики чуть хуже, но в пределах цели».

Логи/метрики/трейсы: минимальный набор для безопасного релиза

Минимум для релиза:

- Метрики по сервису и инфраструктуре + метки version/build, environment, route.

- Логи с корреляционным ID (request‑id/trace‑id), уровни severity, ошибки со стеком.

- Трейсинг для критических пользовательских сценариев (например, «поиск → корзина → оплата»), чтобы быстро находить, где именно деградирует новая версия.

Алерты перед автоматическим откатом: пороги и подавление шума

Авто‑rollback имеет смысл только при строгих правилах:

- Пороги (например, error‑rate > X% и/или p99 > Y) на окне 5–10 минут, плюс проверка тренда.

- Сравнение с baseline (текущая стабильная версия), а не с «абсолютом».

- Подавление шума: исключения для плановых работ, защита от всплесков при прогреве, минимальное число запросов перед оценкой.

Дашборды для сравнения версий (baseline vs canary)

Сделайте один релизный дашборд, где все графики продублированы по двум срезам: stable vs canary (или blue vs green). Обязательно: error‑rate, p95/p99, RPS, saturation, а также 1–2 бизнес‑метрики. Такой «двойной» вид ускоряет решение: продолжать раскатку, заморозить или откатить.

Миграции БД и совместимость версий

Соберите приложение под продакшн

Соберите сервис на React, Go и PostgreSQL и быстро получите рабочую среду для тестов.

Blue/Green и Canary проще всего выглядят на уровне приложения: развернули новую версию, направили на неё часть трафика, при проблемах откатили. Но база данных — общий узел, который хранит состояние и редко бывает продублирован без боли. Именно поэтому миграции схемы и совместимость версий часто определяют, получится ли у вас нулевой простой сервиса.

Почему БД усложняет деплой

При Blue/Green две версии приложения могут работать параллельно, а при Canary — точно работают параллельно. Если новая версия требует изменений схемы (колонка стала обязательной, поменялся тип, удалили таблицу), старая версия может начать падать или писать некорректные данные. В результате «переключение трафика» превращается в рискованную операцию, а не в управляемый шаг.

Backward‑compatible миграции и подход expand/contract

Практика, которая чаще всего спасает: делать миграции обратно‑совместимыми.

Expand/contract:

- Expand (расширение): добавляете новые поля/таблицы, оставляя старые; позволяете писать в оба формата.

- Migrate (перенос данных): фоново заполняете новые поля, проверяете консистентность.

- Contract (сжатие): только после того, как старая версия полностью выведена из эксплуатации, удаляете старые поля и код.

Ключевое правило: опасные изменения (удаление, переименование, ужесточение NOT NULL без дефолта) — только на этапе contract.

Фичи, завязанные на схему: как включать безопасно

Если новая функциональность требует новой схемы, разделяйте «готовность схемы» и «включение фичи».

Используйте feature flags: сначала раскатываете код, который умеет работать и со старой схемой, и с новой (например, читает новое поле при наличии, иначе — старое). Затем выполняете expand‑миграции, прогрев и валидацию, и только после этого включаете фичу по флагу — сначала для небольшой доли пользователей.

Очереди и события: версионирование контрактов и форматов

База данных — не единственный источник состояния. Если у вас есть очереди/шина событий, деплой ломается и там.

- Версионируйте схемы сообщений (например,

event_type:v2) и поддерживайте чтение нескольких версий. - Добавляйте поля с дефолтами, не меняйте смысл существующих без версии.

- Для совместимости используйте «расширение» формата (новые поля) вместо «замены».

Так вы сохраняете возможность Canary‑релиза без каскадных падений потребителей событий и без срочного rollback из‑за несовместимых контрактов.

Откат, rollforward и работа с инцидентами

Даже при Blue/Green и Canary иногда приходится срочно возвращаться к стабильной версии — или, наоборот, быстро выпускать исправление поверх проблемной. Важно заранее выбрать, какой сценарий у вас «по умолчанию», и какие данные/очереди при этом не пострадают.

Rollback vs rollforward: что выбирать

Rollback (откат) — переключение на предыдущую версию при деградации метрик, ошибках или регрессии. Он уместен, когда:

- изменения не затрагивают необратимо данные (или есть совместимость схемы назад);

- проблема в коде/конфигурации, а не в данных;

- откат можно сделать быстро и безопасно.

Rollforward (вперёд) — выпуск исправления (hotfix) и продолжение движения вперёд. Он предпочтителен, когда:

- откат не решит проблему (например, миграция уже применилась и не совместима назад);

- есть риск «пинг‑понга» между версиями;

- ошибка проявляется только в конкретном участке логики, который проще закрыть патчем.

Частично обработанные данные и очереди

При инциденте часто страдают не только запросы, но и фоновые задачи. Перед откатом/переключением проверьте:

- идемпотентность обработчиков (чтобы повторная доставка сообщения не дублировала операции);

- наличие dead‑letter queue и понятные правила повторов;

- что делать с «в пути» транзакциями: например, ставить потребителей на паузу, пока версия не стабилизируется.

Если вы используете события и очереди, откат приложения без отката форматов сообщений может сломать потребителей. Поэтому версионируйте контракты и поддерживайте обратную совместимость.

Автоматический vs ручной откат

Авто‑откат экономит минуты, но требует строгих ограничений: ясные пороги (5xx, latency, saturation), окна наблюдения и защита от ложных срабатываний.

Ручной откат оправдан, если симптомы неоднозначны или требуется координация (например, остановка воркеров, блокировка опасных операций, включение feature flags).

Постмортем: что фиксировать и улучшать

После инцидента соберите короткий постмортем без поиска виноватых:

- таймлайн: что произошло, когда обнаружили, когда восстановили;

- первопричина и «почему» (включая пробелы в тестах/мониторинге);

- эффективность: сработали ли алерты, корректны ли SLO/SLA, сколько занял rollback/rollforward;

- конкретные действия: улучшить пороги алертов, добавить проверки в CI/CD, обновить runbook и чек‑листы релиза.

Хороший результат — когда следующий релиз проходит с тем же функционалом, но с меньшим риском повторения инцидента.

Автоматизация в CI/CD: шаги, проверки и контроль релиза

Web приложение для релизных тестов

Быстро соберите фронтенд и отработайте сценарии прогрева кэша и переключения трафика.

Автоматизация релизов важна не сама по себе, а как способ сделать Blue/Green деплой и Canary релиз повторяемыми: одинаковые шаги, одинаковые проверки, фиксируемые решения. Хороший CI/CD пайплайн снижает риск «ручных» ошибок и ускоряет rollback и rollforward.

Типовая схема пайплайна

Обычно поток выглядит так: сборка → тесты → деплой → проверка → переключение/расширение трафика.

На этапе сборки полезно сразу закрепить принцип неизменяемости: артефакт собирается один раз и дальше только продвигается по окружениям.

- Сборка контейнера (например, для Kubernetes deployment) и публикация в registry.

- Юнит‑ и интеграционные тесты, статический анализ.

- Деплой новой версии в целевую среду (green для Blue/Green или отдельный canary‑пул).

- Автопроверки: health‑check, smoke‑тесты, минимальные e2e.

- Контроль качества по метрикам и алертам (ошибки, латентность, saturation).

Отдельно полезно предусмотреть «операционные артефакты релиза»: runbook, список стоп‑сигналов, ссылки на релизный дашборд — чтобы релиз не зависел от знаний одного человека.

Gates: что останавливает релиз

«Гейт» — это правило, которое не позволяет пайплайну двигаться дальше.

- Manual approval: обязательное подтверждение (например, релиз‑менеджером) перед переключением трафика.

- Автоматические проверки: пороги по SLO/SLI, отсутствие критических алертов, успешные проверки контрактов.

- Timeouts: если проверка не дала уверенного результата за N минут, релиз останавливается и требует решения человека.

Для Canary удобно делать несколько гейтов на разных процентах трафика (1% → 10% → 50% → 100%). Для Blue/Green — один ключевой гейт перед cutover.

Версионирование и неизменяемость

Версионируйте не только код, но и конфигурации: значения Helm/Kustomize, манифесты, параметры feature flags. Практика immutable images (например, тег по SHA) упрощает откат: вы точно знаете, что именно было запущено.

Роли и ответственность

Чётко определите, кто и что делает:

- разработчик инициирует релиз и отвечает за готовность версии;

- дежурный/команда эксплуатации контролирует метрики и алерты;

- релиз‑менеджер (или ответственный инженер) принимает решение о переключении трафика, rollback или rollforward.

Так контроль релиза остаётся предсказуемым даже при нулевом простое сервиса и сложном управлении трафиком.

Где это может упроститься на практике (пример с TakProsto.AI)

Если вы делаете внутренние сервисы, админки или продуктовые прототипы и не хотите раздувать «классический» пайплайн на ранней стадии, часть задач можно закрывать платформенно. В TakProsto.AI (vibe‑coding платформа для российского рынка) вы собираете web/server/mobile приложение через чат, а дальше используете встроенные механики деплоя и хостинга, снапшоты и откаты, кастомные домены и режим planning mode для согласования изменений до выката.

Это не заменяет дисциплину Blue/Green или Canary в продакшене высоконагруженного продукта, но хорошо помогает быстрее довести идею до работающей версии, а затем — при необходимости — экспортировать исходный код и встроить проект в ваш привычный CI/CD.

Практический чек‑лист внедрения и частые ошибки

Blue/Green и Canary в Kubernetes: что где настраивается

В Kubernetes обе стратегии обычно собираются из одних и тех же примитивов, разница — в маршрутизации трафика.

Для Blue/Green чаще используют два набора Deployments (blue и green) и один стабильный Service, который указывает селектором на активный набор pod’ов. Переключение — смена селектора (или метки у pod’ов). Если входящий трафик идёт через Ingress, важно, чтобы он всегда вёл на один и тот же Service.

Для Canary нужен механизм разделения трафика: это может быть ingress‑контроллер с весами, service mesh или отдельный прокси‑слой. Суть — часть запросов идёт на canary Deployment, остальная — на стабильный.

Инструменты прогрессивного выката: что они дают

Инструменты progressive delivery (без привязки к конкретному продукту) обычно добавляют:

- управление весами/процентами трафика и шагами выката;

- автоматические проверки по метрикам (error rate, latency, saturation);

- быстрый откат при ухудшении показателей;

- «паузу» релиза для ручного решения;

- отчётность: что изменилось, когда и почему релиз был остановлен.

Чек‑лист внедрения: подготовка → первый релиз → расширение

-

Подготовка: определите SLO и стоп‑сигналы (пороги алертов), заведите dashboard, договоритесь о владельце релиза.

-

Совместимость: убедитесь, что новая версия может работать со старой (API/схемы), используйте feature flags для «выключаемых» изменений.

-

Первый релиз: начните с Canary 1–5% и коротких интервалов оценки; для Blue/Green заранее отрепетируйте переключение и возврат.

-

Расширение практики: автоматизируйте шаги в CI/CD, добавьте runbook и регулярные «учения» по откату.

Типовые ошибки, из‑за которых релизы болят

- Нет метрик/алертов: релиз «едет вслепую», ухудшения замечают пользователи.

- Несовместимые миграции базы данных: новая схема ломает старую версию при откате.

- Неверные пороги: слишком жёсткие (ложные откаты) или слишком мягкие (поздняя реакция).

- Проверяют только 200 OK: пропускают деградацию latency, рост 5xx/таймаутов и нагрузку.

- Нет плана rollforward: откат невозможен из‑за данных, а «вперёд» идти страшно — инцидент затягивается.