19 сент. 2025 г.·8 мин

Как микрофреймворки помогают строить кастомную архитектуру

Разбираем, как микрофреймворки помогают собирать кастомную архитектуру: модули, middleware, DI, интеграции, тестируемость и рост без лишней сложности.

Разбираем, как микрофреймворки помогают собирать кастомную архитектуру: модули, middleware, DI, интеграции, тестируемость и рост без лишней сложности.

Микрофреймворк — это «скелет» для веб‑приложения или API: минимальный набор функций, который помогает принять запрос, обработать его и вернуть ответ. Всё остальное вы добавляете по мере необходимости — через плагины, библиотеки и собственные модули.

Обычно микрофреймворк даёт базовые вещи:

А такие «тяжёлые» элементы — ORM, генерация админки, сложные шаблоны, миграции, задачники — он не навязывает. В результате вы собираете стек под задачу, а не под «стандартный набор из коробки».

Полный фреймворк похож на готовый дом: множество решений уже принято за вас. Это ускоряет типовые проекты, но иногда ограничивает, когда нужна нестандартная архитектура.

Самописное решение — это строительство с нуля: полный контроль, но выше риски (безопасность, разъезд стандартов, рост стоимости поддержки).

Микрофреймворк — компромисс: вы получаете проверенную основу, но сохраняете свободу выбора компонентов.

Микрофреймворк хорошо подходит для API, сервисов с нестандартными требованиями, прототипов, а также проектов, где важны модульность и постепенное наращивание функциональности.

Полный фреймворк часто разумнее, если вам нужен «комбайн» из коробки: админ‑панель, готовые CRUD‑паттерны, строгая структура проекта и команда, которая хочет следовать общепринятому пути без долгих архитектурных дискуссий.

Ценность микрофреймворков — в принципе «малое ядро + расширения». В ядре остаётся только то, без чего приложение не запустится (например, обработка HTTP‑запроса и базовая маршрутизация), а всё остальное подключается осознанно.

Это напрямую влияет на дизайн: вы решаете, какие части будут «встроенными», а какие — отдельными модулями, и не тащите лишние зависимости.

В микрофреймворках расширение обычно проходит через понятные «крючки»:

Когда точки расширения видны, архитектурные решения становятся прозрачными: проще объяснить, где добавлять авторизацию, где — валидацию, а где — преобразование ошибок в единый формат ответа.

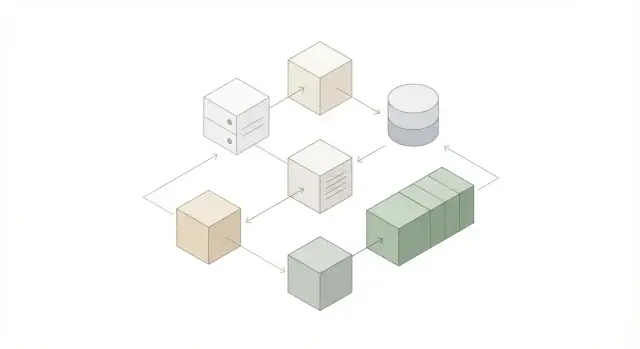

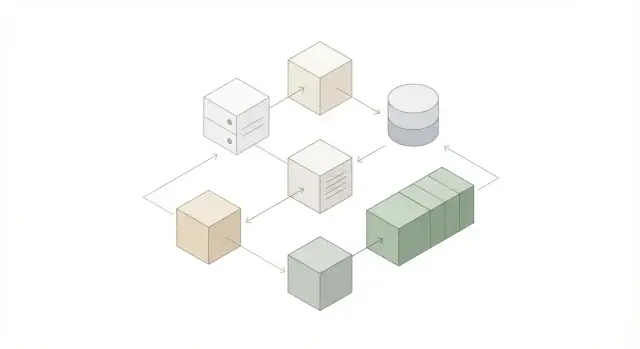

Вместо ощущения, что фреймворк «сам всё сделал», вы собираете приложение как конструктор: модуль пользователей, модуль платежей, модуль админки. Каждый модуль приносит свои маршруты, middleware, конфигурацию и зависимости (например, клиент к внешнему сервису).

Такой подход поддерживает модульность и помогает аккуратно расти от простого монолита к более сложной структуре.

Свобода требует договорённостей. Зафиксируйте:

Тогда «кастомная архитектура» остаётся управляемой и не превращается в набор разрозненных решений.

Микрофреймворк обычно не навязывает «правильную» структуру проекта. Это освобождает: вы выбираете архитектурный стиль под требования и собираете приложение из нужных кирпичиков, не воюя с большим количеством встроенной «магии».

Слоистая модель легко стартует в микрофреймворке: маршруты и контроллеры остаются тонкими (принимают запрос, валидируют входные данные), бизнес‑логика живёт в сервисах, а доступ к данным — в репозиториях.

Плюс в том, что границы легко контролировать: контроллер не должен знать SQL, а репозиторий — детали HTTP. Микрофреймворк помогает сохранить дисциплину, потому что ничего «само» не протягивает между слоями.

Для кастомной архитектуры часто удобен гексагональный подход: в центре — доменная логика, вокруг — адаптеры.

Микрофреймворк здесь естественно выступает входным адаптером: даёт маршрутизацию и обработку запросов, а домен остаётся независимым. Это упрощает замену REST на, например, очереди событий без переписывания ядра.

Если проект растёт, но дробить на микросервисы рано, модульный монолит — практичный компромисс. В микрофреймворке легче удерживать модули изолированными: каждый модуль имеет свои контроллеры, сервисы, модели и интерфейсы, а взаимодействие идёт через явные контракты (DTO, интерфейсы портов, события).

Когда один модуль начинает жить своей жизнью (другая нагрузка, отдельный цикл релизов), его проще «вынести» наружу, если изначально были выделены границы и зависимости не переплетены. Микрофреймворк поддерживает этот сценарий: минимальный каркас, меньше скрытых связей, легче повторить тот же подход в новом сервисе.

Микрофреймворк хорош тем, что почти ничего не навязывает — и именно поэтому границы нужно проектировать осознанно. Если сделать это в начале, приложение легче расширять, менять хранилища и интеграции, не переписывая бизнес‑логику.

Ядро — это минимальный каркас приложения, который помогает запускать и «склеивать» модули, но не содержит предметных правил.

Обычно сюда попадают:

Главная мысль: ядро не должно знать, как вы считаете скидки, оформляете заказ или проверяете лимиты.

Практичный ориентир: домен можно читать без знания конкретной БД, брокера очередей и HTTP.

Структура может быть такой:

domain/ — сущности, правила, доменные сервисы, доменные события;application/ — сценарии (use cases), оркестрация, транзакционные границы;infrastructure/ — реализации репозиториев, клиенты внешних API, адаптеры очередей/кэша;interfaces/ или transport/ — HTTP/CLI/consumer‑слой.Важно, чтобы подключение происходило через композицию (composition root), а не через импорты «всего подряд».

Контракты нужны, чтобы слои менялись независимо:

UserRepository) объявляются ближе к домену или application‑слою;Доменные модели не импортируют ORM/HTTP/SDK.

В домене нет SQL, ретраев, таймаутов и форматов внешних API.

Инфраструктура реализует интерфейсы домена, а не наоборот.

Ошибки внешних систем переводятся в понятные домену/сценарию ошибки на границе слоя.

Микрофреймворк часто строится вокруг простой идеи: запрос проходит через цепочку middleware, а затем попадает в handler. Этот конвейер — не «техническая мелочь», а удобный способ закрепить архитектурные правила в одном месте и сделать поведение API предсказуемым.

В middleware удобно держать то, что должно применяться к большинству эндпоинтов одинаково:

Так вы избегаете ситуации, когда один маршрут «забыли» защитить или настроили иначе.

Граница приложения — лучшее место, чтобы:

В итоге домен получает уже корректные значения и не превращается в свалку проверок.

Практичный подход — открывать/закрывать транзакцию middleware вокруг use case: открыть перед вызовом обработчика, коммит при успехе, ролбэк при исключении. Тогда обработчики остаются простыми, а правило «один запрос — одна единица работы» соблюдается автоматически.

Отдельное middleware может перехватывать исключения и приводить ответы к общему контракту (например, поля code, message, details, trace_id). Это упрощает клиентам интеграцию и делает ошибки сравнимыми во всех сервисах.

Микрофреймворк обычно даёт минимум «магии», поэтому сборка приложения из компонентов становится частью архитектуры. Dependency Injection (DI) помогает управлять зависимостями так, чтобы модули можно было заменять, тестировать и развивать без переписывания половины кода.

DI решает две практические задачи:

Ручная сборка (конструкторы + фабрики) хороша, когда проект небольшой: всё прозрачно, легко отследить, кто кого создаёт. Минус — со временем появляется много кода композиции, а риск циклических зависимостей растёт.

DI‑контейнер снимает рутину: регистрируете компоненты один раз, а дальше обвязка собирает граф зависимостей. Минусы — можно спрятать важные связи и получить «непонятно откуда взялось» при отладке.

Выбор lifecycle влияет на память, производительность и корректность:

Правило простое: чем ближе к данным запроса (пользователь, транзакция), тем короче должен быть жизненный цикл.

Держите композицию в одном месте: отдельный модуль/файл регистрации зависимостей, явные привязки интерфейс → реализация, минимум авто‑магии. Полезно группировать регистрации по модулям (домен, инфраструктура, API) и валидировать контейнер на старте, чтобы ошибки проявлялись сразу, а не в середине обработки запроса.

Микрофреймворк удобен тем, что не навязывает «единственно правильный» способ подключать инфраструктуру. Вы сами определяете границы: доменная логика остаётся в центре, а интеграции оформляются как адаптеры, которые легко заменить или отключить в тестах.

Практичный вариант — спрятать работу с БД за репозиториями. В сценариях (use cases) вы вызываете методы вроде saveOrder() или findUserByEmail(), а уже внутри репозитория живут SQL/ORM и маппинг между таблицами и доменными объектами.

Миграции лучше держать отдельным инструментом/пакетом и запускать через CI, а не «магией» фреймворка. Так схема базы управляется предсказуемо и не зависит от способа поднятия приложения.

Очередь стоит воспринимать как внешний канал доставки команд. Удобный паттерн — сделать отдельный входной адаптер: воркер читает сообщение и вызывает тот же use case, что и HTTP‑ручка.

Сразу заложите политику ретраев и дедлайнов: сколько попыток, какая пауза, что считается «безнадёжной» ошибкой. Это снижает риск бесконечных повторов и «залипания» задач.

Кэш лучше держать на уровне адаптеров (например, репозиторий с кэширующим декоратором), чтобы домен не знал, откуда пришли данные. Feature flags храните централизованно (Redis/БД/внешний сервис), а доступ оформите через небольшой интерфейс — так переключатели не расползутся по коду.

Для внешних сервисов создавайте явные клиенты с понятными методами и едиными настройками: таймауты, лимиты, повторные запросы только для безопасных операций. Circuit breaker и fallback лучше внедрять на уровне клиента, чтобы остальной код работал с предсказуемыми ошибками и не зависел от стабильности партнёров.

Микрофреймворк не диктует «как правильно», поэтому API можно проектировать как отдельный модуль с понятными правилами. Это особенно удобно при кастомной архитектуре: доменная логика живёт в своём слое, а API — тонкая оболочка.

Самый практичный вариант — версионировать API в URL: /api/v1/....

В микрофреймворке легко собрать роуты по модулям (например, users, orders) и подключать их как «пакеты»:

v1 — стабильные контракты, минимум breaking changes;v2 — новая версия рядом со старой, без глобальных переделок.Такой подход помогает развивать продукт постепенно: вы добавляете новые эндпоинты или меняете формат ответов, не ломая клиентов.

Документация часто устаревает, если её вести вручную. Проще сделать OpenAPI частью сборки: описания схем и эндпоинтов лежат рядом с кодом роутов, а на CI проверяются на валидность.

Если микрофреймворк поддерживает генерацию схем из типов/валидаторов — используйте это, чтобы один источник правды работал и для валидации, и для Swagger.

Аутентификация (кто пользователь) обычно живёт в middleware: извлекли токен, проверили подпись/сессию, положили контекст запроса.

Авторизация (что можно) должна быть ближе к домену: политики/права — часть бизнес‑правил, а не деталей HTTP.

Ограничение скорости удобно реализовать отдельным middleware (по IP, токену, ключу API) с хранением счётчиков в кэше. Дополните базовой защитой: лимит размера тела, таймауты, единый формат ошибок.

Для более глубоких практик см. /blog/observability-basics.

Если вы заранее разделили ядро (бизнес‑правила) и инфраструктуру (БД, очереди, внешние сервисы), тесты становятся не героическим подвигом, а регулярной практикой.

Сильный сигнал хорошей архитектуры — когда доменные сценарии можно проверить без HTTP, роутов и middleware. В идеале юнит‑тест создаёт доменный сервис/юзкейс, подсовывает фейковые порты (интерфейсы репозиториев, отправки писем, публикации событий) и проверяет результат: состояние, возвращаемые значения, доменные события.

Так вы ловите ошибки в правилах, а не в обвязке. И тесты выполняются за секунды.

Следующий слой — проверка инфраструктуры: корректность SQL‑миграций, сериализации, ретраев, работы адаптеров к очереди/кэшу. Здесь полезно тестировать «вертикальные срезы»: сценарий → адаптер → реальная БД (в контейнере) → обратно.

Важно не смешивать это с юнит‑тестами: интеграционные медленнее, их меньше, но они дают уверенность, что система собирается и запускается.

Когда вы ходите во внешние API или публикуете события, добавьте контрактные тесты: формат запросов/ответов, обязательные поля, версии схем. Это снижает риск «тихих» поломок после обновлений у партнёра или изменения топиков.

Сведите тестовые настройки в один механизм: отдельные конфиги окружений, фабрики фикстур, генераторы данных. Хорошая практика — явно описывать зависимости теста и не полагаться на «магические» глобальные состояния.

Наблюдаемость лучше спроектировать сразу: подключить минимальный набор инструментов и договориться о стандартах. Тогда при росте системы вы не будете «вслепую» разбирать инциденты.

Базовый комплект — логи, метрики и трассировка.

Добавьте correlation/request id на входе (middleware) и протаскивайте его дальше: в логи, заголовки исходящих запросов, сообщения очередей.

Для фоновых задач заведите отдельный operation/job id — это помогает связать обработку события с конкретным запросом пользователя или расписанием.

Сразу договоритесь о JSON‑логах с обязательными полями: timestamp, level, service, env, request_id, user_id (если есть), route/handler, duration_ms, error_code. Это позволяет фильтровать и строить отчёты без «ручного чтения» текстов.

Для API начните с: доли 5xx, p95/p99 latency, RPS, доли 4xx (как сигнал проблем клиентов/валидации). Для воркеров: длина очереди, возраст старейшего сообщения, скорость обработки, процент ретраев и «ядовитые» сообщения.

Порог алертов задавайте от пользовательского опыта: например, «5xx > 1% за 5 минут» или «p95 > 500 мс». Трассировку (например, через OpenTelemetry) включайте хотя бы выборочно — она быстро показывает узкие места в БД и внешних сервисах.

Микрофреймворк не «запирает» вас в готовой структуре. На старте это ускоряет запуск, а дальше позволяет менять устройство приложения без тотальной переделки — если вы осознанно управляете границами и точками расширения.

Чтобы добавление модуля не превращалось в цепную реакцию правок, держите модуль как набор: публичные интерфейсы (порты), реализация (адаптеры), миграции/скрипты, конфиг и маршруты.

Практика: подключайте модуль через композицию (в одном месте), а не через «импорты по всему проекту». Например, модуль объявляет функцию register(app, container), где добавляет свои маршруты и зависимости. Тогда существующие модули остаются неизменными.

Когда появляется staging, несколько регионов или платёжные провайдеры, конфиг начинает жить своей жизнью. Разделяйте:

Полезно иметь единый слой чтения конфига (например, Config‑объект), чтобы не тянуть ENV напрямую в домен.

На первых итерациях маршруты часто отражают UI или внутреннюю структуру. Позже появляются версии API, роли, новые сценарии.

Не бойтесь «перерезать» маршрутизацию: оставляйте совместимость через алиасы/редиректы, а внутри переводите обработчики на use case‑слой. Доменные модели лучше менять через явные миграции и адаптеры, чем через массовую замену полей.

Переход оправдан, если вы постоянно дописываете одно и то же: сложная админка, генерация CRUD, большое количество встроенных интеграций, строгие конвенции для крупной команды.

Ещё сигнал — когда поддержка собственного «каркаса» (плагины, безопасность, фоновые задачи) начинает занимать заметную долю времени. Тогда микрофреймворк можно оставить для отдельных сервисов, а основную платформу перевести на более полноценный стек.

Микрофреймворк даёт свободу, но вместе с ней — ответственность. Ошибки чаще всего связаны не с самим инструментом, а с тем, как команда принимает архитектурные решения и выбирает «что подключить».

Когда фреймворк «ничего не навязывает», легко получить набор несогласованных решений: разные способы логирования в модулях, несколько клиентов к одной и той же БД, неодинаковые правила ошибок и ретраев.

Типичный симптом — проект выглядит аккуратно в начале, но через 3–6 месяцев превращается в «зоопарк» библиотек и паттернов. Спасает ранняя стандартизация: договорённости по структуре модулей, форматам ошибок, конфигурации, трассировке и тому, где именно живёт бизнес‑логика.

У микрофреймворков часто нет готовых ответов на практичные задачи:

Это не «минус», если вы осознанно собираете стек. Но если проекту нужен стандартный набор enterprise‑функций уже завтра, микрофреймворк может замедлить старт.

Свобода провоцирует писать своё: DI‑контейнер, router, pipeline, систему конфигов, мини‑ORM. Обычно это выходит дороже поддержки, чем кажется.

Хорошее правило: писать только то, что даёт конкурентное преимущество, а остальное — брать готовым и проверенным.

Перед стартом честно ответьте:

Если на большинство вопросов ответ «нужно быстро и стандартно», микрофреймворк стоит выбирать особенно осторожно — или сразу ограничивать свободу внутренними стандартами.

Микрофреймворк хорош тем, что вы не «наследуете» чужую архитектуру — вы собираете свою. Чтобы старт не превратился в хаос, полезно пройти короткий чек‑лист.

Выберите границы так, чтобы изменения «внутри» не разливались наружу:

/domain — правила и модели предметной области (минимум зависимостей)./app — сценарии (use cases), orchestration, транзакции./infra — БД, брокеры, внешние клиенты, файловые хранилища./api — HTTP/REST, сериализация, валидация входа.Минимальный набор, который быстро окупается:

Прототип: один сценарий end‑to‑end, скелет модулей.

Укрепление: контракты (DTO), обработка ошибок, первые тесты use case.

Прод: health‑check, миграции БД, конфиг‑профили, базовые метрики и алерты.

Регулярно: пересматривать границы модулей, когда меняются интеграции и ответственность команд.

Когда вы выбираете микрофреймворк, основная сложность часто не в HTTP‑слое, а в том, чтобы быстро собрать «правильный» каркас: модули, композицию, единый формат ошибок, наблюдаемость, деплой.

Здесь может помочь TakProsto.AI — платформа vibe‑coding, где приложение собирается через чат: вы описываете архитектуру (например, слои или гексагональную схему, набор модулей и контракты), а дальше быстрее получаете рабочий прототип веб‑части на React и серверной части на Go с PostgreSQL. При этом сохраняется контроль: можно экспортировать исходники, настроить деплой и хостинг, подключить свой домен, а также использовать snapshots и rollback, чтобы безопасно откатываться после изменений.

Практичный сценарий для микрофреймворка: зафиксировать стандарты (логирование, middleware‑цепочка, DTO/ошибки), собрать базовый composition root, а затем итеративно наращивать модули. В TakProsto.AI удобно вести это в «planning mode», чтобы сначала согласовать структуру и границы, и только потом переходить к реализации.

Если важны требования по локализации и размещению — TakProsto.AI работает на серверах в России и использует локализованные/opensource LLM‑модели, не отправляя данные в другие страны. По мере роста можно выбрать подходящий тариф (free/pro/business/enterprise), а кредиты дополнительно получают за публикации о платформе (earn credits program) или по реферальной ссылке.

Микрофреймворк — это минимальный каркас для веб‑приложения или API: принимает HTTP‑запрос, маршрутизирует его к обработчику и возвращает ответ.

Всё «тяжёлое» (ORM, миграции, админка, сложные шаблоны, фоновые задачи) подключается отдельно — через библиотеки, плагины и ваши модули.

Полный фреймворк часто ускоряет типовые задачи «из коробки», но навязывает структуру и решения.

Микрофреймворк даёт свободу:

Самописное решение даёт максимальный контроль, но вы берёте на себя всё: безопасность, стандарты, роутинг, обработку ошибок, наблюдаемость.

Микрофреймворк закрывает базу (HTTP + роуты + middleware) проверенным способом и снижает риск «велосипедов», оставляя свободу в остальном.

Он особенно хорош для:

Если вам нужна готовая админка/CRUD/строгие конвенции «сразу завтра», чаще удобнее полноценный фреймворк.

Опирайтесь на правило: домен должен читаться без знания HTTP, БД и SDK.

Практичная раскладка:

domain/ — сущности, правила, доменные события;application/ — use cases, оркестрация, транзакционные границы;Middleware удобны для кросс‑срезов, которые должны работать одинаково почти везде:

Так вы снижаете риск «забыли защитить один эндпоинт» и держите обработчики тонкими.

DI помогает:

Выбор подхода:

Спрячьте инфраструктуру за адаптерами и контрактами:

find..., save...), а SQL/ORM остаётся внутри реализаций;Миграции, ретраи и circuit breaker лучше делать на уровне инфраструктуры, чтобы домен не знал деталей транспорта и сетевых сбоев.

Практичный минимум:

/api/v1/...;users, orders) и подключать их как пакеты;trace_id).Документацию лучше не вести «вручную»: сделайте OpenAPI частью сборки и проверяйте спецификацию на CI, чтобы она не устаревала.

Типовые ошибки:

Антидот:

infrastructure/ — БД, очереди, кэш, внешние клиенты;transport/ (или interfaces/) — HTTP‑слой, сериализация, валидация.А «склейка» (composition root) — в одном месте, где подключаются модули и зависимости.