04 июн. 2025 г.·8 мин

Как создать веб‑приложение для прав внутренних инструментов

Пошаговый план создания веб‑приложения для управления правами внутренних инструментов: модель ролей, хранение политик, UI админа, аудит, API и безопасность.

Цели и границы системы управления доступами

Система управления доступами для внутренних инструментов нужна не «ради галочки», а чтобы сделать права предсказуемыми, проверяемыми и управляемыми. Обычно под защитой оказываются админки и бэк‑офисные панели, отчёты и BI‑дашборды, финансовые и кадровые сервисы, CRM/ERP‑модули, инструменты поддержки, а также технические консоли (например, управление фичами, конфигурациями и интеграциями).

Кто пользуется внутренними инструментами

Почти всегда это смешанная аудитория: операторы и специалисты (поддержка, финансы, HR), руководители, аналитики, инженеры, подрядчики и временные сотрудники. У каждой группы разные задачи и уровень доверия — поэтому подход «всем по админке» неизбежно приводит к инцидентам и ручным исключениям.

Какие проблемы система должна решить

Типовые боли:

- хаос в доступах: права выдаются «по памяти», копируются от коллег, не отзываются при переводах;

- ручные заявки: согласования в мессенджерах и таблицах, долгие ожидания, потеря контекста «зачем нужен доступ»;

- отсутствие аудита: непонятно, кто и когда выдал доступ, кто использовал критичную функцию, что было изменено.

Цель — сократить время выдачи прав, снизить риск ошибок и обеспечить понятный контроль: кто имеет доступ, почему, на какой срок и кто это утвердил.

Границы системы: что внутри, а что — нет

Важно отделить управление правами от управления пользователями. Система доступов отвечает за роли/политики и их применение к ресурсам, а не за жизненный цикл учёток (создание, блокировка, восстановление). Управление пользователями обычно остаётся в HR‑процессах и у провайдера SSO/IdP; ваша система должна уметь читать идентичности и группы, но не обязана «владеть» ими.

Критерии успеха

Хорошие метрики на старте:

- среднее время выдачи доступа и доля автоматических выдач;

- прозрачность: для любого ресурса видно «кто имеет доступ и по какому основанию»;

- контроль: доля доступов с владельцем ресурса, сроком действия и журналом действий по выдаче/отзыву.

Участники, ресурсы и риски: что защищаем

Прежде чем выбирать модель прав и рисовать роли, важно договориться о «карте мира»: кто пользуется внутренними инструментами, к чему именно нужен доступ и какие ошибки будут самыми дорогими. Этот шаг экономит недели переделок, когда выясняется, что «пользователь» — это не один тип людей, а набор сценариев с разными ограничениями.

Типы пользователей

Обычно внутри компании встречаются несколько категорий:

- Сотрудники: постоянные пользователи, часто состоят в командах и подразделениях; доступ должен отражать оргструктуру.

- Подрядчики: временный доступ, ограниченный по сроку и по данным (минимально необходимый). Нужны простые правила отключения.

- Админы: управляют правами и настройками; их действия должны быть максимально прозрачны в аудите.

- Владельцы систем (system owners): отвечают за конкретный внутренний сервис и утверждают, кто и зачем получает доступ.

Объекты доступа: что именно выдаём

Полезно описывать доступ не общими фразами («дать доступ к CRM»), а через объекты:

- Приложения и модули (например, «Биллинг → Возвраты»).

- Действия: просмотр, создание, редактирование, удаление, экспорт, утверждение.

- Данные: сущности и поля (клиенты, платежи, персональные данные), а также ограничения по регионам/проектам.

Так вы заранее отделяете «может открыть страницу» от «может выгрузить таблицу с чувствительными данными».

«Источник истины» по учёткам и группам

Нужно решить, где живут учётные записи, группы и атрибуты: корпоративный каталог/SSO, HR‑система или сама админ‑панель доступов. Практика: аккаунты и группы — в SSO/каталоге, а права на ресурсы — в вашей системе, с синхронизацией. Это снижает риск «забытых» учётных записей.

Риски, которые стоит зафиксировать сразу

Короткий перечень типовых угроз:

- Избыточные права (привилегии «на всякий случай»), ведущие к утечкам и ошибочным операциям.

- Общий доступ (shared accounts), когда невозможно понять, кто реально совершил действие.

- Забытые учётные записи и неотозванные доступы после увольнения/смены проекта.

- Неочевидные критичные действия: массовый экспорт, изменение реквизитов, выдача прав другим.

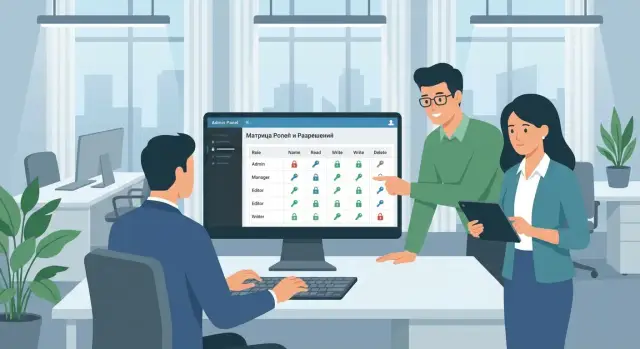

Следующий практичный шаг — оформить это в матрицу «тип пользователя → ресурс → действие → риск» и использовать как основу требований для авторизации.

Выбор модели: RBAC, ABAC или гибрид

Выбор модели прав — это баланс между простотой администрирования и точностью контроля. Ошибка в выборе приводит либо к слишком «жёсткой» системе (все просят исключения), либо к слишком сложной (никто не понимает, почему доступ выдан).

RBAC: роли, права и наследование

RBAC (Role-Based Access Control) подходит, когда структура доступа стабильна и укладывается в понятные должности и команды: «оператор поддержки», «аналитик», «руководитель отдела». Вы описываете права (что можно сделать) и объединяете их в роли (наборы прав).

Наследование полезно, когда есть «лесенка» доступа: например, роль «Старший аналитик» включает всё из «Аналитик» плюс дополнительные действия. RBAC легко объяснить и поддерживать в админ‑панели: назначили роль — получили предсказуемый результат.

ABAC: гибкость за счёт атрибутов

ABAC (Attribute-Based Access Control) уместен там, где доступ зависит от контекста и данных: отдел, проект, регион, тип клиента, уровень чувствительности, статус сотрудника. Пример: «можно смотреть заявки только своего региона» или «можно редактировать задачи только в проекте, где ты участник».

Цена гибкости — сложность: придётся договориться об источниках атрибутов (HR‑система, каталог пользователей, CRM) и следить за качеством данных, иначе политики будут работать непредсказуемо.

Гибрид: базовые роли + атрибуты для уточнений

На практике часто выигрывает гибрид: RBAC задаёт базу, а ABAC уточняет границы. Например, роль «Менеджер» даёт доступ к модулю продаж, а атрибуты ограничивают конкретными проектами или регионами. Такой подход снижает число ролей‑«монстров» (когда под каждое исключение заводят новую роль).

«Владелец ресурса» и делегирование

Отдельно стоит модель «владелец ресурса»: у каждого объекта (проект, отчёт, папка) есть owner, который может выдавать доступ в рамках правил. Это разгружает админов и ускоряет работу. Важно заранее ограничить делегирование (например, только чтение/комментирование, только внутри отдела) и обязательно включить аудит выдачи прав.

Требования и пользовательские сценарии

Прежде чем выбирать модель прав и рисовать схему данных, зафиксируйте, как люди реально будут получать доступ. Хорошие сценарии сразу подсвечивают, какие статусы, проверки и уведомления нужны, а какие — лишние.

Базовые сценарии

Запрос доступа. Пользователь выбирает инструмент/раздел, роль или набор действий, указывает обоснование и (если нужно) срок. Важно предусмотреть «самообслуживание»: не заставляйте искать администратора в чате — пусть запрос оформляется в одном месте.

Одобрение. Запрос уходит тем, кто действительно отвечает за риск: владельцу ресурса, руководителю, службе безопасности — в зависимости от типа доступа. Продумайте эскалацию: если согласующий молчит, запрос не должен зависать бесконечно.

Отзыв доступа. Доступ снимается по инициативе владельца, при увольнении/переводе, при нарушении политики или по истечении срока. Отзыв должен быть таким же простым, как выдача: один клик и понятный журнал изменений.

Временный доступ. Нужен для дежурств, инцидентов, подмен и разовых задач. Здесь критичны срок действия, автоматическое завершение и повышенное логирование.

SLA и процесс

Опишите минимальные ожидания к скорости:

- кто подтверждает запрос (по категориям ресурсов);

- за сколько времени (например, 2 часа для инцидентного доступа, 1 рабочий день для обычного);

- что происходит при нарушении SLA (напоминания, эскалация, временное «техническое» согласование).

Сразу решите, можно ли выдавать доступ «по цепочке» (делегирование), и как это ограничивается.

Нефункциональные требования

Система управления правами — критичный сервис: если она нестабильна, внутренние инструменты начинают «сыпаться».

- Доступность: продумайте отказоустойчивость и деградацию (например, чтение кэшированных политик при сбое админ‑части).

- Задержки: применение прав не должно заметно тормозить интерфейсы; целитесь в быстрые проверки на запрос.

- Масштабируемость: рост числа пользователей, сервисов и проверок авторизации; закладывайте батч‑операции и кэширование.

Политики по умолчанию

Базовая настройка должна следовать принципу наименьших привилегий: по умолчанию доступ закрыт, а открывается только после явного назначения и подтверждения. Это проще в аудите и снижает риск «случайных» полномочий.

Модель данных и схема хранения прав

Хорошая схема хранения прав — это когда администратору понятно «кто что может», разработчику легко применять проверки, а аудитору — восстановить цепочку изменений. Начните с базовых сущностей и не усложняйте структуру раньше времени.

Базовые сущности

Обычно достаточно следующих объектов:

- Пользователь (user): идентификатор, статус, атрибуты (отдел, локация), ссылки на внешний SSO‑аккаунт.

- Группа (group): подразделение, команда, проектная группа.

- Роль (role): бизнес‑понятные наборы прав (например, «Бухгалтер: просмотр», «Саппорт: обработка заявок»).

- Разрешение (permission): атомарное действие (например,

invoice.read,ticket.resolve). - Ресурс (resource): объект или тип объекта (счёт, заявка, проект) и его идентификатор/область.

- Политика (policy): правило, которое связывает «кто» + «что делает» + «над чем» + «при каких условиях».

Связи many‑to‑many без боли

В реальных внутренних инструментах права почти всегда задаются через связи многие‑ко‑многим:

- roles_permissions: роль ↔ права

- users_roles: пользователь ↔ роли

- groups_roles: группа ↔ роли

Практичный приём: храните роль как «контейнер смысла», а разрешения — как стабильные ключи, которые редко меняются. Тогда при добавлении нового действия вы расширяете список разрешений, не ломая существующие назначения.

Версионирование политик и дата вступления в силу

Чтобы изменения не превращались в хаос, заведите у политики поля version, effective_from (и при необходимости effective_to). Новая правка — это новая версия, а не перезапись «вчерашней правды». Это удобно для плановых изменений (например, права начнут действовать с понедельника) и для отката.

История изменений: «кто/что/когда»

Даже если отдельный раздел про аудит будет дальше, в модели данных сразу заложите таблицу/журнал изменений (например, acl_change_log) с минимумом:

- who: кто изменил (user_id/сервис)

- what: операция (добавил роль, снял право, создал политику)

- when: время

- before/after: старое и новое состояние (часто удобно хранить JSON‑снимки)

Так вы сможете отвечать на вопросы «почему пропал доступ» и быстро расследовать инциденты, не поднимая резервные копии.

Аутентификация и идентификация пользователей

Админ-панель без боли

Сделайте понятные страницы ресурсов, ролей и истории назначений для админов и owners.

Аутентификация отвечает на вопрос «кто вы», а идентификация — «как вас однозначно найти в системе». Для внутренних инструментов почти всегда выгоднее опираться на корпоративный SSO: так вы наследуете единые правила входа, увольнения сотрудников и, часто, MFA.

Интеграция с SSO: SAML или OIDC

На практике встречаются оба варианта. OIDC обычно проще для веб‑приложений (токены, стандартные библиотеки), SAML чаще живёт в «старых» корпоративных каталогах.

Важно заранее определить, какие атрибуты приходят от провайдера и какие из них вы считаете «истиной»:

- стабильный идентификатор пользователя (subject / NameID), который не меняется при смене почты;

- email и отображаемое имя;

- группы и/или атрибуты (департамент, локация, тип занятости), которые потом могут использоваться в политиках доступа.

Если вы синхронизируете группы/атрибуты, зафиксируйте частоту и триггеры (при логине, по расписанию, по вебхуку). Отдельно решите, что делать при расхождениях: например, группа исчезла в SSO — доступ должен быть отозван автоматически.

Локальные учётные записи или только внешний провайдер

Есть две стратегии:

-

Только SSO — проще поддержка и меньше рисков (пароли не храните вообще).

-

Гибрид — локальные учётки нужны для «аварийного» доступа (break‑glass) или для сервисных пользователей. Тогда ограничьте их использование: отдельный контур входа, строгие правила и обязательный аудит.

Сессии, MFA и политика паролей

Если MFA обеспечивается SSO, не пытайтесь дублировать её в приложении — лучше корректно проверяйте «уровень аутентификации» через claims/атрибуты, если провайдер это поддерживает.

Управляйте сессиями: короткий TTL для чувствительных операций, безопасные cookies (HttpOnly, Secure, SameSite), принудительный logout при отзыве доступа, ротация refresh‑токенов (для OIDC).

Парольную политику задавайте только для локальных учёток: длинные пароли, защита от перебора, блокировки, 2FA при возможности.

Хранение секретов и ключей подписи

Секреты клиента OIDC, приватные ключи (если вы подписываете запросы), сертификаты SAML — храните в менеджере секретов, а не в репозитории и не в переменных окружения «на сервере навсегда». Ограничьте доступ по принципу минимальных прав, включите ротацию, ведите журнал доступа к секретам. Публичные ключи/JWKS лучше подтягивать по HTTPS и кэшировать с контролем срока жизни.

Авторизация в приложениях: как применять политики на практике

Авторизация — это место, где «бумажные» роли и политики становятся реальными запретами и разрешениями в программировании. Главная цель — сделать проверки предсказуемыми, одинаковыми во всех точках входа и удобными для сопровождения.

Где проверять доступ

Практически всегда полезно иметь несколько уровней защиты:

- На API‑шлюзе — для грубого отсечения: проверка токена, базовых скоупов, блокировка отключённых пользователей. Это снижает нагрузку на сервисы.

- В каждом сервисе — финальная и обязательная проверка, потому что прямой доступ к сервису (обход шлюза) возможен в реальной инфраструктуре.

- В общей библиотеке/middleware — чтобы проверки выглядели одинаково:

authorize(user, action, resource)и единый формат ошибок (403/404), логирование и метки для аудита.

Централизованный Policy Engine или проверки в сервисах

Есть два устойчивых паттерна:

Централизованный Policy Engine (отдельный сервис, который отвечает на вопрос «можно ли?») упрощает изменения правил и даёт единый источник истины. Минусы — дополнительные сетевые вызовы и зависимость от доступности.

Проверки в каждом сервисе быстрее и устойчивее по отказам, но повышают риск рассинхронизации: разные команды могут трактовать одну и ту же политику по‑разному.

Компромисс: хранить политики централизованно, а исполнять — через общую библиотеку, которая периодически подтягивает правила.

Кэширование решений и инвалидация

Кэшировать можно:

- решения (allow/deny) на короткое время (секунды/минуты),

- входные данные (роли, атрибуты пользователя) чуть дольше.

Критично продумать инвалидацию: при изменении ролей/политик отправляйте событие (pub/sub) или повышайте версию «набора прав», чтобы сервисы сбрасывали кэш.

Крайние случаи

- Удалённый/заблокированный пользователь: проверяйте статус на каждом запросе или держите revocation list с быстрой проверкой.

- Конфликтующие роли: заранее определите приоритет (например, явный запрет сильнее разрешения) и закрепите это в правилах и тестах.

- Неоднозначность ресурса: если нельзя показывать факт существования объекта, возвращайте 404 вместо 403 для неавторизованных запросов.

Админ‑панель и UX для управления правами

Запустите в проде в РФ

Задеплойте и захостите внутренний сервис с хранением данных на серверах в России.

Админ‑панель — это место, где ошибки особенно дорогие: одно неверное действие может открыть доступ к критичным данным или, наоборот, остановить работу команды. Поэтому UX здесь должен быть не «красивым», а предсказуемым, объяснимым и безопасным.

Базовые страницы: что должно быть «из коробки»

Обычно хватает трёх экранов, если сделать их правильно:

- Каталог ресурсов: список систем, модулей, проектов, папок — всего, чем управляются права. Показывайте не только название, но и тип ресурса, владельца, критичность/класс данных и текущий статус (активен/архив).

- Карточка ресурса: кто имеет доступ, какими способами назначено (роль, группа, индивидуально), какие действия разрешены. Хороший паттерн — вкладки «Права», «История», «Владельцы/ответственные».

- Назначение ролей/прав: отдельный поток, где админ (или владелец ресурса) выбирает сотрудника/группу и выдаёт доступ с ограничениями (срок, среда, проект).

Поиск и фильтры, которые реально помогают

Внутренние инструменты быстро разрастаются, и ручной просмотр списков не работает. Нужны фильтры по повседневным вопросам:

- по сотруднику — «что у него есть и откуда это взялось»;

- по группе/команде — удобно для онбординга и ревизий;

- по системе — когда инцидент или аудит затронул конкретный сервис;

- по проекту/ресурсу — чтобы увидеть всех, кто имеет доступ к конкретной области.

В поиске полезны «умные» подсказки (сотрудники, группы, ресурсы в одном поле) и сохранённые представления вроде «все доступы с истекающим сроком».

Безопасные действия: защита от случайных кликов

Чем выше риск операции, тем больше «трения» нужно добавлять осознанно:

- Подтверждения должны быть контекстными: не «Вы уверены?», а «Вы отзываете доступ к оплатам у Иванова».

- Двухэтапный отзыв: сначала перевод в статус «к удалению» (с возможностью отменить), затем окончательное применение (например, через 5–15 минут или после второго подтверждения). Это особенно полезно для массовых отзывов.

- Массовые операции (выдать/отозвать/продлить) — только с предварительным просмотром изменений: сколько пользователей затронется, какие роли изменятся, нет ли конфликтов.

Понятные тексты: объясняем «почему да/почему нет»

Самая частая поддержка — «почему у меня нет доступа?» или «почему доступ есть, хотя я не просил?». В интерфейсе нужно показывать причину явно:

- Откуда назначение: напрямую, через роль, через группу, через наследование от проекта.

- Что именно разрешено: не «доступ к системе», а конкретные действия (просмотр, редактирование, администрирование).

- Почему отказано: например, «нужна роль X», «нет подтверждённого SSO», «доступ возможен только из корпоративной сети».

Хороший UX в админ‑панели — это когда любой доступ можно объяснить одной строкой, а любое изменение можно безопасно откатить.

Аудит, журналирование и оповещения

Аудит — это «чёрный ящик» системы управления доступами: если что-то пошло не так, по журналу должно быть видно, кто и что сделал, когда, откуда и с каким результатом. Это основа для расследований, соответствия внутренним политикам и обучения администраторов.

Что логировать, чтобы журнал был полезным

Фиксируйте события, влияющие на доступ и безопасность:

- Аутентификация: успешные и неуспешные входы, смена методов входа, привязка/отвязка SSO, сброс сессий.

- Изменения прав: выдача/отзыв ролей, добавление в группы, изменения атрибутов, влияющих на ABAC.

- Изменения политик: редактирование правил доступа, включение/отключение проверок, изменение «умолчаний».

- Ошибки доступа: запреты (403), «не найдено» из‑за прав, попытки доступа к чужим ресурсам, обходные маршруты.

Для каждого события полезны поля: actor (кто), subject (кому/чему), action, resource, результат, причина отказа, IP/устройство, request_id/trace_id.

Приватность: не храните лишнего

Журнал быстро превращается в хранилище персональных данных, если не контролировать состав полей. Минимизируйте PII: вместо полного имени — стабильный идентификатор пользователя; вместо содержимого форм — маскированные значения.

Чувствительные поля (токены, пароли, номера документов) никогда не логируйте. Для полезных, но рискованных данных применяйте маскирование (например, только последние 4 символа) и отдельные уровни доступа к журналу.

Поиск, экспорт и ретеншн

Сделайте журнал пригодным для работы: полнотекстовый поиск, фильтры по пользователю/ресурсу/периоду/результату, быстрые сохранённые запросы для службы безопасности.

Экспорт (CSV/JSON) и API пригодятся для внутренних расследований. Ретеншн задавайте политикой компании: часто это 90–180 дней в «горячем» хранении и дольше — в архиве. Важно поддерживать неизменяемость записей (append‑only) и контроль целостности.

Оповещения: когда нужно реагировать сразу

Автоматические алерты стоит настроить на:

- массовую выдачу прав или резкий рост админских изменений;

- изменения критичных политик (например, расширение доступа «всем»);

- серию отказов/подбор учётных данных;

- доступ к чувствительным ресурсам из необычных локаций или в нерабочее время.

Оповещения должны содержать контекст (кто, что, сколько раз, ссылку на выборку в журнале) и быть привязаны к процессу реакции — иначе они превратятся в шум.

API и интеграции с внутренними сервисами

Права доступа редко живут внутри одного приложения. Обычно решения о доступе нужны десяткам внутренних инструментов: админкам, сервисам отчётности, CRM, биллингу, пайплайнам данных. Поэтому лучше сразу спроектировать API так, чтобы подключение новых потребителей занимало часы, а не недели.

Authorization Decision API: единая точка проверки доступа

Сделайте отдельный API для ответа на вопрос «можно ли пользователю X выполнить действие Y над ресурсом Z?». Минимальный контракт обычно включает:

subject(кто): userId, группы, атрибутыaction(что делает): напримерinvoice.read,employee.updateresource(над чем): тип и идентификатор, иногда — атрибуты ресурсаcontext(условия): IP, подразделение, окружение, время, канал

Ответ — allow/deny плюс (по желанию) причина/правило, которое сработало. Это упрощает поддержку и отладку интеграций.

API управления политиками

Отдельно спроектируйте управление политиками и ролями: создание, публикация, архив, предпросмотр. Хорошая практика — разделять «черновик» и «активную» версию политики, чтобы изменения не ломали доступ мгновенно.

Интеграция: SDK или HTTP

Для внутренних сервисов удобны оба пути:

- HTTP/JSON для быстрого подключения и ручного тестирования.

- SDK (например, для Go/Java/Node) с типами, ретраями, таймаутами и кэшем решений.

Важно договориться о таймаутах и деградации: что делать при недоступности сервиса прав (fail‑open или fail‑closed) — решение зависит от критичности операции.

Идемпотентность и версионирование

Для операций изменения используйте идемпотентные ключи (Idempotency-Key) и возвращайте одинаковый результат при повторе запроса. Версионируйте API (например, /v1/...) и отдельно — схемы политик, чтобы можно было безопасно мигрировать клиентов.

Документация и примеры

Документация должна содержать типовые сценарии, примеры запросов/ответов и рекомендации по кэшированию. Ссылку на внутренние материалы разместите здесь: /docs/api.

Тестирование и безопасность

Соберите админку прав

Опишите роли, ресурсы и сценарии заявок, а TakProsto поможет собрать рабочий каркас.

Права доступа — это «код», который тоже нужно тестировать. Ошибка в политике обычно не ломает интерфейс, зато незаметно открывает данные или операции не тем людям. Поэтому тестирование и меры безопасности стоит встроить в разработку с самого начала.

Тест‑наборы: роли, негативные сценарии и регрессия

Соберите тесты вокруг реальных пользовательских историй и матрицы «роль/ресурс/действие». Полезно держать таблицу, где видно, кто что может, и проверять её автоматически.

Обязательны негативные тесты: пользователь без прав не должен получить доступ ни через UI, ни напрямую через API. При любом изменении ролей, атрибутов или политик запускайте регрессию: права часто «плывут» после небольших правок.

Автопроверки безопасности

Добавьте проверки, которые ловят типовые уязвимости и ошибки конфигурации:

- ограничение возможностей администраторов (минимально необходимый доступ, разделение обязанностей);

- защита от CSRF для форм и опасных действий;

- защита от XSS: экранирование вывода, безопасные шаблоны, строгие заголовки.

Ревью правил и «двухпартийное» одобрение

Критичные изменения (выдача широких ролей, доступ к финансовым данным, массовые операции) проводите через ревью и обязательное одобрение вторым ответственным. Это снижает риск случайной эскалации прав и упрощает расследования.

План реагирования: быстрый отзыв прав

Продумайте «аварийные кнопки»: мгновенный отзыв ролей, блокировка учётной записи, принудительный выход из сессий и отзыв токенов. Документируйте процесс, кто имеет право инициировать блокировку и как быстро восстановить доступ после проверки. Полезно регулярно проводить короткие учения — как по инструкции за 5–10 минут остановить инцидент.

Внедрение, эксплуатация и развитие

Запуск системы управления правами — это не финал проекта, а начало жизненного цикла. Ошибка на этом этапе обычно проявляется не как «падение», а как тихое расширение доступов, рост ручных операций и недоверие со стороны команд.

Разделение окружений и безопасные изменения

Минимум: dev/stage/prod с разными ключами, клиентами SSO и изолированными базами. Изменения схемы и политик (RBAC/ABAC) лучше проводить через миграции с версионированием: добавляйте новые роли/атрибуты заранее, делайте «двойное чтение» на переходный период и только потом удаляйте старое.

Для политик полезен подход «policy-as-data»: храните их в БД с явной версией, автором и причиной изменения. Выкатывайте сначала в stage, затем — на небольшой процент сервисов или групп пользователей.

Если вы хотите ускорить запуск первого рабочего контура (каталог ресурсов, заявки на доступ, approval‑флоу, decision API и аудит), удобно собирать такие внутренние веб‑приложения в TakProsto.AI: вы описываете сценарии и требования в чате, а платформа помогает сгенерировать каркас на React для админ‑панели и бэкенд на Go с PostgreSQL, плюс даёт режим планирования, экспорт исходников, деплой/хостинг и снапшоты с откатом. Для внутренних систем в РФ часто критична локализация и хранение данных — TakProsto.AI работает на серверах в России и использует локализованные LLM‑модели, не отправляя данные за пределы страны.

Наблюдаемость: метрики, задержки, алерты

Авторизация должна быть измерима. Собирайте метрики отказов (deny/allow по причинам), долю ошибок (5xx/таймауты), задержки проверки прав, количество обращений к сервису политик. Настройте алерты на всплески deny (может означать ошибочную миграцию) и на рост latency (часто — проблемы кэша или базы).

Резервное копирование и отказоустойчивость

Права — критичные данные. Делайте регулярные бэкапы с тестовым восстановлением, храните журналы аудита отдельно. Заранее определите режим деградации: что делать при недоступности сервиса политик — fail‑closed (безопаснее) или fail‑open (опасно, но иногда нужно для бизнес‑непрерывности). Обычно для внутренних инструментов выбирают fail‑closed, но с исключениями для чтения.

Дорожная карта и типовые ошибки

Планируйте улучшения: самообслуживание запросов доступа, временные доступы (TTL), автоматическое снятие прав при увольнении, регулярные ревью доступов. Частые ошибки: слишком крупные роли, отсутствие владельцев ресурсов, ручные выдачи «навсегда», игнорирование принципа наименьших привилегий — практические рекомендации собраны в /blog/least-privilege-guide.

Если вы запускаете проект «с нуля», полезно сразу заложить понятную модель ролей/политик и минимальный набор UX‑экранов, а затем итеративно расширять систему. В том числе это хорошо сочетается с подходом vibe‑coding: быстро собрать рабочий прототип, дать его владельцам ресурсов на проверку, а затем укреплять аудит, интеграции и нефункциональные требования по мере подключения новых внутренних сервисов.