07 июн. 2025 г.·8 мин

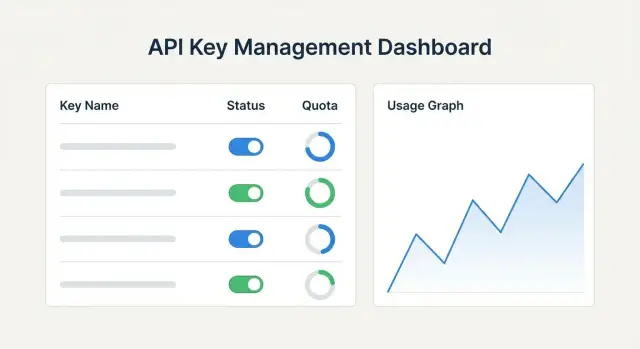

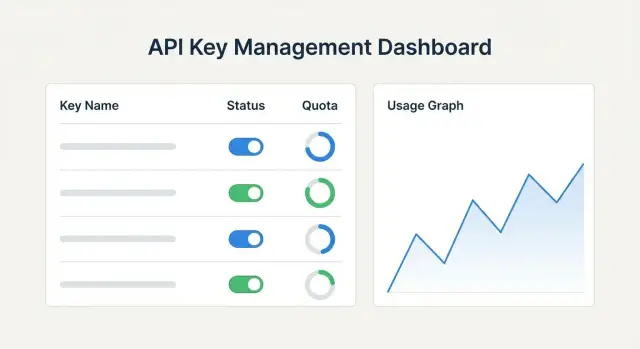

Как создать веб-приложение для API-ключей, квот и аналитики

Пошаговый план веб-приложения для API-ключей: хранение и ротация, квоты и лимиты, аналитика использования, роли, аудит, безопасность и масштабирование.

Пошаговый план веб-приложения для API-ключей: хранение и ротация, квоты и лимиты, аналитика использования, роли, аудит, безопасность и масштабирование.

Система управления API‑ключами, квотами и аналитикой становится необходимой, когда API перестаёт быть «просто эндпоинтом» и превращается в продукт: его подключают внешние клиенты, партнёры и внутренние команды. Всем нужен предсказуемый доступ, контроль затрат и прозрачные правила.

1) Выдача и сопровождение доступа. Пользователь должен быстро получить API‑ключ, привязанный к проекту и окружению (prod/test), а администратор — мгновенно отключить ключ, приостановить проект или ограничить набор разрешённых операций.

2) Квоты и лимиты. Система задаёт рамки: сколько запросов можно сделать за минуту/час/день/месяц, что происходит при превышении (ошибка, замедление, переход на платный тариф), и как эти ограничения отличаются для разных клиентов.

3) Аналитика использования. Она отвечает на практичные вопросы: кто потребляет больше всего, какие методы вызывают чаще, где растёт нагрузка, какие ключи выглядят подозрительно и за что выставлять счёт. Важно, чтобы отчёты были понятны не только инженерам, но и поддержке/финансам.

Админы задают политики безопасности, создают тарифы, управляют блокировками и расследуют инциденты.

Владельцы проектов (product/owner) смотрят метрики потребления, управляют доступами своей команды и клиентов, принимают решения о лимитах и монетизации.

Разработчики хотят self‑service: создать ключ, проверить квоты, получить понятные ошибки при превышении и иметь историю запросов для отладки.

Поддержка/финансы нуждаются в отчётах по периодам, клиентам и проектам, а также в прозрачной истории изменений (кто и когда изменил лимит или отключил доступ).

Обычно это три типа:

Критичны низкая добавочная задержка на проверку ключа и лимитов, высокая доступность (иначе «падает» весь API), соответствие политикам безопасности (хранение секретов, принцип минимальных прав) и неизменяемый аудит действий для разборов и комплаенса.

Чтобы приложение для управления API‑ключами не превратилось в набор разрозненных экранов, полезно заранее зафиксировать требования: что именно пользователь делает с ключами, как применяются квоты и лимиты, и какие данные попадают в аналитику использования.

Минимальный набор объектов — проекты/приложения и окружения (dev/stage/prod). Пользователь должен уметь:

Сразу зафиксируйте требования к безопасному хранению секретов: ключ показывается полностью только при выпуске, далее доступен лишь «отпечаток» (последние 4–6 символов) и статус.

Система должна поддерживать планы/тарифы и привязку ключей (или проектов) к плану. Для каждого плана задаются:

Полезная функция — предпросмотр: «что будет, если повысить тариф», чтобы связать квоты и монетизацию API.

Аналитика должна отвечать на вопросы «сколько», «как быстро» и «почему упало». Базовые метрики:

Отдельно фиксируются события и журналы: выпуск/отзыв/ротация ключа, превышение лимитов, смена прав. Это основа для аудита и расследований: кто и когда сделал действие. В идеале пользователь получает уведомления о достижении 80/100% квоты и о необычном росте ошибок.

Система обычно выглядит как набор сервисов вокруг одного «контрольного контура»: кто вы (Auth), каким ключом пользуетесь (Key Management), сколько вам можно (Quota/Rate Limit) и что вы сделали (Analytics). Ключевой принцип — разделить путь запроса (быстрый, минимальные проверки) и путь аналитики (асинхронный, с тяжёлыми агрегациями).

Admin UI — панель для администраторов и поддержки: просмотр клиентов, управление ключами, лимитами, ролями, выгрузки.

Auth — аутентификация пользователей панели и сервисов (сессии/токены), а также авторизация по ролям.

Key Management — выпуск/отзыв ключей, статусы (active/disabled), привязка к продукту/тарифу, метаданные (название ключа, окружение).

Quota/Rate Limit — проверка квот и лимитов скорости для каждого запроса, ведение счётчиков.

Analytics — сбор usage‑ивентов, агрегации, отчёты и дашборды.

Billing (опционально) — тарифы, выставление счетов, лимиты по оплате/балансу.

Есть два подхода:

На практике часто выбирают гибрид: грубый rate limiting на gateway, а продуктовые квоты — на уровне сервисов.

Не пытайтесь «считать всё» синхронно. При обработке запроса пишите usage‑ивент (ключ, метод, эндпоинт, статус, байты, latency, timestamp) в очередь/лог. Далее отдельный воркер агрегирует события в витрины: по дням, по ключам, по продуктам.

Горизонтально масштабируются gateway, воркеры и API‑сервисы. Для быстрых проверок лимитов полезен кэш (например, счётчики в памяти/внешнем хранилище). Для аналитики разделяйте запись и чтение: поток событий и агрегаты могут жить отдельно, чтобы отчёты не мешали приёму запросов.

Хорошая модель данных делает продукт предсказуемым: понятно, кто за что платит, где искать проблему и почему отчёты сходятся с квотами. Ниже — практичный «скелет» сущностей, который легко расширять.

Базовая цепочка такая: ключ принадлежит проекту, а проект принадлежит организации. Пользователь, в свою очередь, привязан к организации (часто через таблицу членства, если нужны роли).

Эта иерархия помогает:

UsageEvents полезны для расследований (почему выросло потребление, какие эндпоинты «жгут» квоту). Но хранить каждый запрос «навсегда» дорого.

Практичный подход:

timestamp, org_id, project_id, api_key_id, endpoint, status_code, bytes, latency_ms;Отчёты почти всегда фильтруются по времени и проекту, поэтому ключевые оптимизации:

api_key_id, endpoint, status_code);Если всё сделать аккуратно, аналитика будет «летать», а квоты и биллинг — сходиться без ручных сверок.

API‑ключ — это по сути пароль для машинного доступа. Ошибка в обращении с ним обычно обходится дорого: утечки, неожиданные счета, доступ к данным. Поэтому управление ключами лучше проектировать как «безопасно по умолчанию».

Правильный UX при выпуске ключа снижает риск утечек и нагрузку на поддержку.

При создании ключа генерируйте две части:

ak_live_...).После закрытия модального окна/страницы секрет больше не должен быть доступен ни пользователю, ни администратору. В интерфейсе оставьте явную подсказку: «Секрет больше не будет показан — сохраните его сейчас».

Секреты нельзя хранить в открытом виде. Практика, которая хорошо работает:

Ограничьте доступ к операциям управления ключами по ролям и фиксируйте любые действия в AuditLog (создание, отзыв, смена политик).

Ротацию удобнее оформлять как отдельный сценарий в панели разработчика:

Дополнительно добавьте «экстренный отзыв» — мгновенную блокировку при подозрении на компрометацию.

Политики повышают безопасность без усложнения продукта:

dev/test/prod с разными правами;Так вы получаете управляемый жизненный цикл ключей: понятный пользователю и безопасный для инфраструктуры.

Квоты и лимиты скорости решают две разные задачи: квоты ограничивают общий объём потребления (например, 1 млн запросов в месяц), а rate limiting защищает API от всплесков (например, не больше 10 запросов в секунду). В идеале они работают вместе и применяются на уровне ключа, проекта и тарифного плана.

Практичный выбор — token bucket: пользователю «капают» токены с заданной скоростью, а каждый запрос тратит токен. Это позволяет короткие всплески, но удерживает среднюю нагрузку в пределах нормы.

Leaky bucket больше похож на «очередь с постоянной скоростью протекания»: он сглаживает всплески сильнее, но может повышать задержки. Для большинства публичных API token bucket проще объяснять и настраивать.

Настройки полезно делать иерархически:

Квоты требуют надёжных счётчиков. Базовый принцип — атомарный инкремент при каждом успешном запросе, чтобы параллельные запросы не «перетирали» друг друга.

Дальше выбирается модель окна:

Правила сброса должны быть прозрачны: когда начинается новый период, что происходит с остатком, учитываются ли ошибки 4xx/5xx и «тяжёлые» методы с разным весом.

Жёсткая блокировка без предупреждений вызывает обращения в поддержку и раздражение. Часто лучше сделать мягкий лимит: при достижении 80–90% отправлять предупреждения, а при превышении — дать короткий грейс‑период (например, N запросов или M минут) для критичных операций.

При превышении лимита скорости используйте 429 Too Many Requests, при исчерпании квоты — чаще 403 или 429 (важно выбрать единообразно). Добавляйте заголовки, чтобы разработчик мог автоматически реагировать:

X-RateLimit-Limit, X-RateLimit-Remaining, X-RateLimit-Reset;Retry-After (когда повторить запрос).В теле ответа — короткое сообщение: что именно превышено (ключ/проект), какой лимит, когда сброс и ссылка на страницу с деталями в панели.

Этот блок определяет, кто и что может делать в системе управления API‑ключами. Ошибка здесь обычно не «ломает» приложение сразу, но приводит к утечкам, неконтролируемым изменениям лимитов и невозможности понять, кто инициировал действие.

Для B2B‑продукта удобно поддержать два сценария входа: SSO (через корпоративного провайдера) и вход по почте.

MFA (опционально) включайте на уровне организации и/или для чувствительных действий (например, создание/экспорт секретов, изменение квот). Это даёт гибкость: кому-то достаточно SSO, а кому-то нужна «двухфакторка».

Для веб‑приложения обычно используют сессионные cookies (HttpOnly, Secure, SameSite) и refresh‑токены для продления сессии без частых логинов. Практика: короткоживущий access + долгоживущий refresh, возможность принудительно завершить сессии пользователя при подозрении на компрометацию.

Дальше нужен RBAC (role‑based access control) с понятными ролями:

Права лучше задавать на уровне организация → проект → ключ. Например, developer может выпускать ключи только в конкретном проекте, но не менять общие лимиты организации.

Multi‑tenant означает, что пользователь видит данные только своей организации. Это важно не только в UI, но и на уровне API:

org_id;Хорошая практика — делать «сквозной» org_id обязательной частью контекста запроса, чтобы избежать случайных запросов «не туда».

Аудит нужен для расследований и соответствия требованиям безопасности. Логи действий должны отвечать на вопросы: кто, что, когда, откуда.

Фиксируйте как минимум:

В событии храните: actor_id, роль, org_id, объект (например, api_key_id), тип действия, timestamp, IP/ASN (если есть), user‑agent, а также «до/после» для настроек (с маскированием секретов). В интерфейсе полезны фильтры и экспорт — но доступ к ним ограничьте ролями owner/admin.

Аналитика — это то, что превращает «выдали ключ и поставили лимит» в управляемый продукт. Хорошие отчёты помогают разработчикам понимать, что происходит с интеграцией, а вам — вовремя замечать злоупотребления, деградации и точки роста для монетизации API.

Начните с набора экранов, которые отвечают на частые вопросы без ручной выгрузки логов:

Важно показывать единицы измерения, пояснения (что такое p95/p99) и контекст: текущий тариф/квота и сколько уже израсходовано.

Фильтрация должна быть одинаковой во всех виджетах, чтобы пользователь не «терялся» между экранами:

Добавьте уведомления, которые срабатывают автоматически:

Алерты стоит делать настраиваемыми по порогам и каналам (почта, Slack/Teams — опционально).

Минимум — экспорт в CSV/JSON для бухгалтерии, внутренней отчётности и разборов инцидентов. Дальше по мере зрелости продукта можно добавить вебхуки (события о превышении лимитов, отключении ключа, изменении тарифа) и интеграции с внешними системами наблюдаемости — но как опцию, без усложнения базового сценария.

Админ‑панель для управления API — это не «витрина», а рабочий инструмент. Хороший UX снижает нагрузку на поддержку, уменьшает количество ошибок пользователей и напрямую влияет на безопасность: чем понятнее интерфейс, тем реже люди «выкручиваются» небезопасными способами.

Начните с простого, но достаточного ядра:

Секреты нужно выдавать так, чтобы человек успел их забрать, но не мог случайно «засветить».

Сделайте аналитику ориентированной на ответы на вопросы пользователя:

Встроенная документация экономит время клиентам и вашему саппорту:

Продумайте «путь новичка»: сразу после создания проекта предложите короткий чек‑лист (создать ключ → вставить в пример запроса → посмотреть первые метрики), чтобы пользователь быстро получил подтверждение, что всё работает.

Система управления API‑ключами и лимитами ломается не «красивыми» сценариями, а мелочами: конкурентными запросами, пограничными значениями квот и незаметными утечками секретов. Поэтому тестирование и наблюдаемость стоит проектировать так же тщательно, как выдачу ключей.

Проверяйте не только «1 запрос = 1 списание», но и реальную гонку:

Хорошая практика — прогонять сценарии «bursty + ровный поток» и сверять итоговые счётчики (фактические запросы, отклонённые запросы, остаток квоты) между шлюзом/сервисом лимитов и хранилищем статистики.

Сфокусируйтесь на вероятных атаках и «случайных» утечках:

Authorization, X-API-Key, query‑параметров с ключами в логах и трейсах;Моделируйте пиковые RPS и измеряйте не только API, но и задержку проверки лимитов как отдельного этапа. Важно понять, что происходит при деградации: например, временно недоступен Redis/хранилище счётчиков — система должна вести себя предсказуемо (fail‑closed или fail‑open, в зависимости от политики).

Минимальный набор наблюдаемости:

Закрепите SLO (например, «99.9% проверок лимитов < 20 мс») и сделайте регулярные проверки готовности: прогон тестов перед релизом, ротация ключей по расписанию и восстановление после инцидентов по заранее описанным runbook’ам (можно хранить рядом с /docs).

Запуск системы управления API‑ключами — это не «финал разработки», а переход в режим непрерывного улучшения. На продакшене вы быстро увидите реальные паттерны использования, узкие места и запросы пользователей, которые невозможно полностью предсказать в тестовой среде.

Планы, лимиты и правила доступа меняются чаще, чем кажется: появляются новые тарифы, вводятся промо‑лимиты, корректируются ограничения на отдельные методы API.

Чтобы обновления проходили без простоя, заложите:

Две категории данных требуют разных подходов:

Практика, которая окупается: раз в квартал проводить «учение» по восстановлению, фиксируя реальное RTO/RPO и корректируя регламенты.

Даже если продукт про API, вы почти наверняка обрабатываете персональные данные: IP‑адреса, e‑mail владельца ключа, идентификаторы организаций.

Подход по умолчанию:

После стабильного запуска обычно приоритеты такие:

Так вы развиваете продукт системно: без поломок для текущих клиентов и с понятной траекторией для новых.

Если вы хотите быстро проверить UX (выпуск ключей, лимиты, отчёты) и не застрять на долгом программировании инфраструктуры, удобно начинать с прототипа, который уже близок к продакшен‑стеку.

Например, TakProsto.AI — это vibe‑coding платформа для российского рынка: вы описываете систему в чате (сущности, роли, экраны, бизнес‑правила), а платформа помогает собрать каркас веб‑приложения (React), бекенда (Go) и базы данных (PostgreSQL). Для такого продукта особенно полезны режим планирования (чтобы заранее зафиксировать сущности вроде Projects/ApiKeys/Quotas/AuditLog), снапшоты и откат, а также экспорт исходников — когда прототип уже доказал ценность и пора «докручивать» детали в своей команде.

Отдельный плюс для систем доступа и аналитики — размещение в России и работа на локализованных моделях: это упрощает требования по данным и комплаенсу, когда вы храните аудиты, IP‑адреса и служебные события.

Начните, когда API становится продуктом и им пользуются внешние клиенты/партнёры или несколько внутренних команд. Признаки:

Минимальный «скелет» сущностей:

key_id + секрет, статус, метаданные.Базовая цепочка: ключ принадлежит проекту, проект принадлежит организации — это упрощает изоляцию арендаторов и отчётность.

Практичный паттерн:

key_id (не секрет) и secret;Так вы снижаете риск утечек и избавляетесь от запросов «покажите мне секрет ещё раз» — вместо этого пользователь просто выпускает новый ключ.

Сделайте ротацию как отдельный сценарий без простоя:

Добавьте кнопку (мгновенная блокировка) и логируйте все этапы в аудит: кто инициировал ротацию и когда.

Это разные уровни защиты:

Обычно применяют оба: rate limiting — для устойчивости, квоты — для контроля затрат и монетизации. В правилах заранее зафиксируйте, что считается запросом (учитывать ли ошибки 4xx/5xx) и нужны ли «веса» для дорогих методов.

Частый выбор — token bucket:

Leaky bucket сильнее сглаживает всплески, но может добавлять задержки. На практике лимиты часто делают иерархически: по ключу → по проекту → по плану.

Рекомендации для UX и автоматизации:

Разделяйте быстрый путь запроса и путь аналитики:

Так отчёты и тяжёлые агрегаты не мешают приёму запросов, а масштабирование делается независимо.

Практичный компромисс:

Для производительности:

Минимальный набор:

org_id;Дополнительно полезно включать MFA для чувствительных действий (экспорт, изменение квот, управление ключами).

X-RateLimit-Limit, X-RateLimit-Remaining, X-RateLimit-Reset, Retry-After;Главное — единообразие: один и тот же тип нарушения должен возвращать одинаковые коды и структуру ошибок.

(project_id, timestamp) и/или (org_id, timestamp);