04 окт. 2025 г.·8 мин

Как построить веб‑приложение для прав в нескольких продуктах

План создания веб‑приложения для прав доступа: роли и политики, интеграции нескольких продуктов, безопасные API, админ‑панель, аудит и тестирование.

Сбор требований и сценарии доступа

Перед тем как рисовать таблицы ролей и писать API, стоит зафиксировать, кто и как будет пользоваться системой прав. Хорошо собранные требования экономят месяцы на переделках: права в мультипродуктовой среде почти всегда «расползаются», если заранее не договориться о терминах, границах и ответственности.

Если вы планируете быстро собрать прототип админ‑панели, сервиса авторизации и связанного API, удобно сразу закладывать техдолг «правильно»: например, в TakProsto.AI можно в формате чата набросать каркас сервисов (React для веб‑интерфейса, Go + PostgreSQL для бэкенда), а затем итеративно уточнять модель ролей, политики и аудит через Planning Mode и откатываться снапшотами при неудачных изменениях.

Какие продукты и команды участвуют

Начните с инвентаризации продуктов: веб‑приложение, админка, мобильное приложение, внутренние инструменты, BI/отчеты. Для каждого продукта зафиксируйте владельца (команду), целевых пользователей и критичность ошибок доступа.

Полезный вопрос: должны ли пользователи иметь единый профиль и набор прав между продуктами, или продукт живёт автономно? Это напрямую влияет на модель данных и на то, как вы будете масштабировать управление правами.

Какие действия нужно контролировать

Соберите список «атомарных» действий, которые реально важны бизнесу:

- просмотр данных;

- создание/редактирование/удаление;

- администрирование (настройки, управление пользователями, биллинг, интеграции);

- экспорт/импорт;

- выполнение рискованных операций (например, «публикация», «закрыть проект», «сменить владельца»).

Фиксируйте не только UI‑сценарии, но и API‑операции: часто именно через интеграции появляются обходные пути.

Насколько детальными должны быть права

Определите уровни гранулярности: уровень продукта → проекта/тенанта → объекта (документ, задача, счёт). Чем ниже уровень, тем дороже проверка и администрирование.

Практика: начните с минимально достаточного уровня (например, продукт + проект), а детальные исключения оформляйте как отдельные сценарии с явной ценой поддержки.

Кто администрирует доступ и как часто он меняется

Зафиксируйте роли администраторов: служба поддержки, менеджеры клиентов, владельцы проектов, ИБ. Важно понять частоту изменений (онбординг, увольнения, временный доступ) — от этого зависят процессы, интерфейс админ‑панели и требования к самообслуживанию.

Журналирование и отчёты

Сразу договоритесь, какие события обязательны в аудите: выдача/отзыв прав, входы, попытки запрещённых действий, изменения чувствительных данных. Уточните, кому нужны отчёты и как быстро (оперативный поиск vs. ежемесячные выгрузки). Это станет основой для разделов про аудит и безопасность.

Основные понятия и модель данных

Прежде чем обсуждать роли, политики или админ‑панель, зафиксируйте базовые сущности и их связи. Это снижает риск, что каждый продукт начнёт трактовать «права» по‑своему.

Ключевые сущности

В минимальной версии модели обычно достаточно следующих объектов:

- Пользователь (User) — человек или сервисный аккаунт.

- Продукт (Product) — конкретное приложение/модуль в составе платформы.

- Ресурс (Resource) — то, к чему даётся доступ (например, «документ», «проект», «отчёт»).

- Действие (Action) — что можно сделать с ресурсом (read/create/update/delete/approve и т. п.).

- Разрешение (Permission) — связка

resource + action(иногда ещё иproduct).

В мультипродуктовой платформе важно, чтобы разрешение было сопоставимо между продуктами, даже если названия в UI разные.

Единый идентификатор пользователя

С самого начала выберите единый user_id, который будет одинаковым во всех продуктах. Практичнее всего — внутренний UUID (или другой неизменяемый ключ), а не email/телефон.

Так вы избежите ситуаций, когда один и тот же человек «раздваивается» при интеграции второго продукта или при смене контактов.

Аутентификация ≠ авторизация

Зафиксируйте разделение:

- Аутентификация отвечает на вопрос «кто вошёл?» (учётная запись, сессия, токен).

- Авторизация отвечает «что ему можно?» (проверка прав на ресурс/действие).

Это отражается и в данных: токены/сессии живут отдельно от таблиц разрешений.

Организации (тенанты), если они нужны

Если вы обслуживаете несколько компаний, добавьте Organization/Tenant и привяжите к нему пользователей и объекты данных. На практике это означает, что большинство таблиц получают tenant_id, а уникальности и проверки прав учитывают этот контекст.

Закладываем расширяемость

Чтобы без боли добавлять новые продукты и типы ресурсов, держите справочники Product, ResourceType, Action и создавайте разрешения как данные, а не «зашитые» в продукте правила. Минимальный набросок:

users(id, ...)products(id, code, ...)resource_types(id, product_id, code, ...)actions(id, code, ...)permissions(id, resource_type_id, action_id)

Дальше на эту основу уже накладываются роли, группы и более гибкие политики доступа.

Роли, группы и наследование прав

Роли — самый понятный способ управлять доступом, когда у вас много пользователей и повторяющиеся обязанности. RBAC отлично подходит для «типовых» сценариев: сотрудник поддержки видит обращения, бухгалтер — счета, менеджер — клиентов.

Но как только появляются исключения (например, «бухгалтеру нужно видеть только один проект» или «поддержке — только чтение в продукте B»), одних ролей становится мало: либо разрастается число ролей, либо добавляются точечные разрешения/атрибуты.

Хорошая практика — держать RBAC как основу, а исключения оформлять через отдельные разрешения или правила (например, на уровне команды/проекта), чтобы не плодить «роль_петров_с_вторника».

Иерархия ролей: базовые, продуктовые, админские

Удобно строить наследование «снизу вверх»:

- Базовые роли: минимальный доступ (вход, профиль, просмотр доступных продуктов).

- Продуктовые роли: набор прав внутри конкретного продукта (Product A: Viewer/Editor/Owner).

- Админские роли: управление пользователями, настройками и политиками — отдельно от бизнес‑ролей.

Наследование должно быть предсказуемым: «Editor включает Viewer», «Owner включает Editor», а админские права не должны случайно давать доступ к данным продукта.

Группы/команды и шаблоны ролей

Чтобы выдавать доступ массово, используйте группы/команды (отдел, проект, филиал): роли назначаются группе, а пользователь наследует их автоматически. Для частых должностей заведите шаблоны ролей: «Поддержка L1», «Бухгалтерия», «Продажи». Это ускоряет онбординг и снижает число ошибок.

Именование и описания, которые спасают от хаоса

Договоритесь о правилах:

- имя роли:

product:levelилиorg:admin(например,billing:viewer,core:admin_users); - в описании: что даёт, что не даёт, и типичные кейсы;

- избегайте двусмысленностей вроде «расширенный доступ» — лучше перечислить ключевые возможности.

Так роли остаются управляемыми даже в мультипродуктовой платформе, где одна и та же команда работает сразу в нескольких системах.

Политики доступа: RBAC и ABAC без лишней сложности

RBAC (role-based access control) хорошо отвечает на вопрос «что вообще можно делать»: роль Редактор может создавать и менять материалы, роль Наблюдатель — только читать. Но в мультипродуктовой среде быстро появляется второй вопрос: «где именно и при каких условиях это можно делать». Здесь полезен ABAC — доступ по атрибутам.

Когда подключать ABAC (и не раньше)

ABAC стоит использовать, когда одних ролей недостаточно, потому что доступ зависит от контекста:

- проект/команда: пользователь может управлять только теми объектами, где он участник;

- регион: данные доступны только в пределах страны или филиала;

- статус: правки разрешены, пока сущность в состоянии «Черновик».

Важно: ABAC не заменяет RBAC, а уточняет его. Типичная формула — «роль позволяет действие, а атрибуты ограничивают область».

Примеры политик без усложнения

- «Только свои проекты»: разрешить

edit, еслиresource.project_idвходит в список проектов пользователя. - «Только в рабочие часы»: разрешить

approve, если текущее время в диапазоне 09:00–18:00 по часовому поясу организации.

Старайтесь, чтобы правило читалось как фраза: кто → что делает → над чем → при каких условиях.

Граница сложности: что в политики, а что в код

В политики выносите правила, которые:

- часто меняются (регламенты, организационные исключения);

- должны редактироваться без релиза;

- одинаковы для разных продуктов.

Оставляйте в коде то, что связано с вычислениями и интеграциями: сложные выборки, агрегаты, внешние проверки (например, расчёт лимитов), нестабильные зависимости.

Как описывать политики человеко‑понятно

Держите единый словарь терминов (действия, ресурсы, атрибуты) и избегайте «магии». Хороший формат — шаблон:

Разрешить {действие} на {ресурсе}, если {условия}.

И обязательно добавляйте примеры входных данных и ожидаемый результат — это снижает количество ошибок при настройке.

Конфликты правил: allow vs deny

Заранее выберите стратегию и придерживайтесь её везде. Практичный вариант — deny имеет приоритет: если хоть одно правило явно запрещает, доступ закрыт, даже если есть разрешающие. Для спорных случаев вводите явные исключения (например, роль Администратор проекта) и документируйте их, чтобы пересечения не превращались в «угадайку».

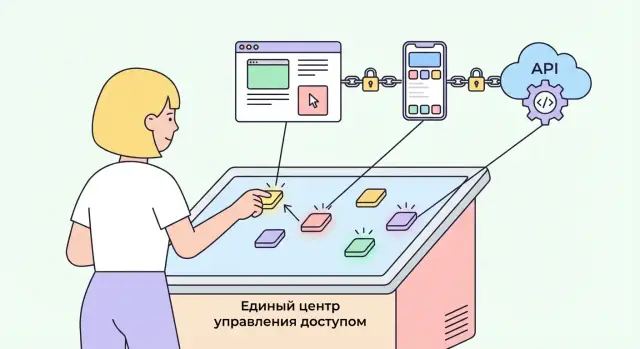

Архитектура системы для нескольких продуктов

Когда у компании несколько продуктов, права доступа быстро превращаются в «расползающуюся» логику: каждый сервис хранит свои роли, проверяет разрешения по‑своему и по‑разному логирует действия. Архитектура должна, с одной стороны, дать единые правила, а с другой — не парализовать работу продуктов при сбоях.

Централизованная авторизация: сервис или библиотека

Есть два базовых варианта:

- Отдельный сервис авторизации (Policy/Authorization Service) — продукты запрашивают решения «можно/нельзя» через API.

- Общая библиотека — продукты встраивают один и тот же код проверок, а данные о ролях/политиках берут из общего хранилища.

Практически чаще выигрывает отдельный сервис: проще обеспечить единые политики, аудит и консистентность. Библиотека удобна на старте, но сложнее контролировать версии и одинаковое поведение во всех продуктах.

Если вы делаете такую архитектуру «с нуля», полезно заранее выбрать стандартный стек и шаблон сервисов. Например, в TakProsto.AI можно быстро сгенерировать сервис авторизации на Go с PostgreSQL, API‑контракт, базовую админ‑панель на React и затем итеративно дорабатывать проверки, не расползаясь по разным репозиториям и подходам.

Единый сервис vs повторение логики в каждом продукте

Если каждый продукт «сам решает», вы неизбежно получите разные трактовки одних и тех же правил. Централизованный сервис вводит общий контракт: продукты передают субъект (пользователь), действие, ресурс и контекст — сервис возвращает решение и причину.

Границы ответственности

Хорошее разделение выглядит так:

- Сервис прав хранит: роли, группы, связи «пользователь–роль», политики (RBAC/ABAC), tenant/организацию.

- Бизнес‑сервисы хранят: сами сущности (счета, документы, проекты), их статусы и атрибуты.

При ABAC бизнес‑сервис передаёт нужные атрибуты ресурса в запросе или предоставляет их сервису прав через безопасный внутренний вызов.

Кэширование и защита от устаревших данных

Чтобы не бить сервис прав на каждом клике, используйте кэширование:

- короткий TTL для решений;

- инвалидацию по событиям (изменили роль — отправили событие, продукты сбросили кэш);

- версионирование политик/назначений, чтобы быстро понимать «кэш уже не актуален».

Отказоустойчивость без блокировки продуктов

Сервис прав должен быть высокодоступным, но продукты тоже должны иметь план Б:

- режим fail-closed для критичных операций (платежи, экспорт данных);

- ограниченный fail-open только для безопасных чтений, если это допустимо по рискам;

- деградация: временно скрывать функции, а не «ронять» весь продукт.

Ключевая мысль: централизуйте правила и аудит, но проектируйте так, чтобы сбой авторизации не превращался в полный стоп всей платформы.

Аутентификация и единый вход (SSO)

Прототип админки для ролей

Соберите админ-панель управления ролями на React и сразу проверьте UX.

Аутентификация — это «вход в систему», а не «права». Но в мультипродуктовой платформе именно от того, как вы идентифицируете пользователя и ведёте его сессию, зависят и безопасность, и удобство, и корректность последующей авторизации.

Выбор способа входа

Обычно стоит поддержать несколько вариантов, но с чётким приоритетом и понятными сценариями:

- Пароль — базовый вариант для B2C или небольших команд. Важно сразу закладывать требования к сложности, защиту от перебора и безопасное хранение хэшей.

- Корпоративный провайдер (OIDC/SAML) — частый запрос в B2B: пользователи входят через корпоративную учётную запись, а вы не храните пароли.

- Одноразовые ссылки/коды (magic link / OTP) — удобны для быстрого доступа и снижают трение. Но требуют строгого контроля времени жизни и защиты от пересылки.

Практичное правило: один «основной» метод для большинства и дополнительные — для специфических сегментов.

SSO: когда нужен и что решает

SSO нужен, когда у вас несколько продуктов (разные домены/поддомены, отдельные приложения) и вы хотите:

- один вход вместо повторных логинов;

- единый источник идентичности (один userId на платформу);

- централизованный контроль политики входа (например, обязательная MFA для админов);

- единый выход и отзыв доступа при увольнении.

SSO особенно полезен, если продукты развиваются независимо: без него пользователи начинают «разъезжаться» по аккаунтам, а поддержка тонет в восстановлении доступов.

Управление сессиями: срок жизни, отзыв, выход из всех устройств

Сессии — это ваш рычаг управления рисками. Минимальный набор:

- время жизни (короткое для access-токена, длиннее для refresh/сессии);

- отзыв (например, при смене пароля, компрометации, отключении пользователя);

- выход из всех устройств — отдельная команда, которая инвалидирует все активные сессии.

Если продукты разные, важно, чтобы «выход» и «отзыв» работали централизованно — через единый сервис аутентификации.

MFA там, где это критично

MFA не обязательно включать всем. Часто достаточно политик:

- обязательная MFA для админ‑ролей и операций с деньгами/данными;

- «повышение доверия» при входе с нового устройства или из необычной страны.

Связка аккаунтов при нескольких идентичностях

Один и тот же человек может иметь парольный аккаунт и корпоративный вход. Закладывайте механизм привязки идентичностей к одному пользователю (merge/link), с подтверждением владения обеими сторонами. Это снижает дубли и упрощает выдачу прав на уровне платформы.

API авторизации и интеграция продуктов

Когда продуктов несколько, самое болезненное — добиться одинаковой логики проверок везде. Хорошая цель — единый формат запроса на доступ: «кто», «что», «какое действие».

Единый формат проверки доступа

На практике удобно стандартизировать сущности:

- subject (кто): user_id, tenant_id, группы, атрибуты (например, отдел)

- resource (что): тип ресурса и его идентификатор (например,

invoice:123) - action (действие):

read,create,approve,delete

Такой формат одинаково подходит и для RBAC (роль → действия), и для ABAC (атрибуты → условия).

Минимальная схема API

Обычно хватает трёх «семейств» методов:

- Authorize — проверить доступ:

POST /authz/v1/authorize

{ "subject": {"user_id": "u1"}, "action": "approve", "resource": {"type": "invoice", "id": "123"} }

-

Roles/Entitlements — получить эффективные роли/разрешения (для UI, кеша, диагностики).

-

Assignments — управление назначениями (роли, группы, связи с продуктами/тенантами) для админ‑панели.

Трассируемость и понятные отказы

Требуйте в каждом ответе:

- request_id / trace_id (передавайте дальше по заголовкам)

- structured reason: код причины и человекочитаемое объяснение «почему отказано» (нет роли, не тот тенант, не выполнено условие по атрибутам).

Это резко ускоряет разбор инцидентов и поддержку.

Где проверять права: шлюз или сервисы

- На API‑шлюзе удобно отсеивать очевидно запрещённые вызовы и централизовать общий контроль.

- В сервисах проверка точнее: сервис знает контекст ресурса (владельца, статус, связи) и может безопасно применить ABAC.

На практике часто используют оба уровня: грубая проверка на входе + окончательная в сервисе.

Стабильность: версионирование и совместимость

Версионируйте API (/v1/…) и не ломайте контракты: новые поля добавляйте опционально, коды ошибок — расширяемые, правила — с «датой вступления». Это позволяет менять модель прав без остановки интеграций.

Админ‑панель: удобное управление правами

Спланируйте модель доступа

Используйте Planning Mode, чтобы продумать сущности, области и наследование ролей.

Админ‑панель — это не «ещё один интерфейс», а место, где чаще всего происходят инциденты из‑за человеческого фактора. Поэтому цель не в том, чтобы дать максимум кнопок, а в том, чтобы сделать безопасные и понятные сценарии управления доступом.

Кто видит админ‑панель и какие права нужны

Доступ к админке должен быть отдельным разрешением и не совпадать автоматически с «высокими» ролями в продуктах. Хорошая практика — выделить минимум три уровня:

- Просмотр: можно искать пользователей и смотреть их права, но нельзя менять.

- Операции: можно выдавать/снимать роли в рамках ограниченного набора продуктов или команд.

- Полный контроль: управление политиками/шаблонами, назначение админов, доступ к аудит‑логам.

При этом важно, чтобы админ‑права тоже проходили через те же правила авторизации и аудит, что и продуктовые действия. Отдельный супер‑режим «для админки» часто превращается в дыру.

Базовые сценарии: выдать, снять, временно, по запросу

Админ‑панель должна поддерживать самые частые операции без «ручных обходов»:

- Выдать роль: выбор продукта → роли → область действия (например, проект/организация) → срок.

- Снять роль: с понятным предупреждением о последствиях (что перестанет работать).

- Временный доступ: с датой окончания и авто‑отзывом; удобно для замещений и инцидентов.

- Доступ по запросу: пользователь запрашивает, администратор утверждает; полезно для чувствительных прав.

Там, где возможно, добавляйте «владельца» решения: кто одобрил, по какому основанию (тикет/задача), и на какой период.

Поиск пользователя и обзор прав по всем продуктам

Самый полезный экран — карточка пользователя с ответом на два вопроса: «что разрешено» и «почему».

Сделайте единый поиск по email/логину/ID и страницу обзора:

- Права по каждому продукту и по областям (организация, проект, команда).

- Источники доступа: прямая роль, группа, наследование, временное назначение.

- Даты: когда выдано, кем, когда истекает.

Важно, чтобы админ мог быстро увидеть «лишнее» (например, роль, которую забыли снять после увольнения из проекта) и снять её без похода по разным системам.

Понятные формулировки: «что разрешено» и «почему»

Избегайте внутренней терминологии вроде perm.read.billing в интерфейсе. Показывайте:

- Разрешено: «Просматривать счета», «Управлять пользователями», «Экспортировать данные».

- Почему: «Роль “Бухгалтер” в продукте X через группу “Finance”», «Временный доступ до 12.01, одобрил Иванов».

Отдельно полезна кнопка «Показать цепочку» — как право получилось (роль → группа → область → политика). Это сильно ускоряет разбор инцидентов.

Защита от ошибок: подтверждения, шаблоны, предпросмотр

Админка должна защищать от случайных действий, но не превращаться в бюрократию.

- Предварительный просмотр изменений: что изменится и в каких продуктах прямо перед сохранением.

- Подтверждения по риску: простое действие — простое подтверждение; опасное (например, дать админ‑роль) — дополнительное подтверждение и/или второй согласующий.

- Шаблоны: «Новый сотрудник поддержки», «Аналитик проекта», «Внешний подрядчик на 2 недели» — чтобы не собирать доступ вручную.

Если админ‑панель делает правильное действие самым простым, а опасное — заметным и контролируемым, вы получаете и скорость, и безопасность без лишней сложности.

Аудит и журналирование действий

Аудит — это «память» системы прав: он помогает разбирать инциденты, отвечать на вопросы бизнеса и выполнять требования комплаенса. В мультипродуктовой платформе важно, чтобы записи были единообразны во всех продуктах и привязаны к общим идентификаторам пользователя, организации и ресурса.

Какие события писать

Фиксируйте не только «что-то сломалось», но и рутину:

- Вход и сессии: успешные/неуспешные попытки, выход, смена факторов (например, включение/отключение 2FA), смена устройства.

- Изменения прав: создание/удаление ролей, выдача/отзыв ролей и групп, изменения политик, наследование и исключения.

- Проверки доступа: факт проверки (authorize), контекст (продукт, ресурс, действие) и результат.

- Отказы: обязательно логируйте причины (например, «нет роли», «истекла сессия», «политика ABAC не прошла»), но без лишних персональных данных.

Кто и как может просматривать журналы

Доступ к логам должен быть минимальным: обычно это сотрудники безопасности/поддержки с отдельной ролью «Audit Viewer». Практика: просмотр отдельно, выгрузка отдельно, а удаление — только сервисной учёткой по регламенту.

Для расследований удобно делать временный доступ по заявке и с обязательной записью в аудит.

Сроки хранения и очистка

Заранее задайте сроки: например, «90 дней онлайн» + «1–3 года в архиве» (если требуется). Настройте автоматическую очистку и архивирование, чтобы не копить «на всякий случай». Если есть персональные данные — храните минимум и применяйте маскирование.

Отчёты и уведомления

Сделайте два базовых отчёта: «кто имеет доступ к продукту/ресурсу» и «кто менял права» (с фильтрами по времени, продукту, организации).

Для критичных действий добавьте уведомления: выдача админ‑прав, отключение обязательных политик, массовые изменения ролей. Важно, чтобы уведомление содержало ссылку на запись аудита и понятное объяснение, что именно изменилось.

Безопасность: практики, которые реально помогают

Безопасность в системе прав — это не «магия шифрования», а набор дисциплин, которые уменьшают вероятность ошибок и ограничивают ущерб, если что-то пошло не так. Ниже — практики, которые дают заметный эффект без усложнения проекта.

Принцип наименьших привилегий и дефолт «запрещено»

Начинайте с подхода deny by default: у нового пользователя нет доступа ни к чему, пока его явно не выдали. Это помогает избежать типичной ошибки «случайно открыли доступ всем» при добавлении нового продукта или ресурса.

Дальше — принцип наименьших привилегий: выдавайте доступ только на конкретные действия и только тем, кому нужно. Хороший индикатор проблемы — роли вида «суперпользователь для отдела», которые со временем разрастаются и начинают выполнять функцию «всё можно».

Защита административных действий

Админские операции (выдача ролей, изменение политик, создание групп, отключение аудита) — самая чувствительная часть.

Практики, которые обычно окупаются:

- MFA для администраторов и для операций повышенного риска (например, выдача прав на финансовые действия).

- Подтверждения для опасных действий: «второй шаг» перед применением изменений, особенно массовых.

- Ограничение по IP или сетевым зонам — только если это действительно соответствует вашему процессу (например, есть корпоративная сеть/VPN и понятные исключения). Иначе легко получить ложное чувство безопасности и много обходных путей.

Моделирование угроз: коротко, но регулярно

Даже простая таблица угроз помогает расставить приоритеты. Минимальный набор сценариев для системы прав:

- Злоупотребление правами: администратор или сотрудник выдаёт себе лишнее.

- Кража сессии: атакующий получает доступ к действующей сессии и действует от имени пользователя.

- Ошибки конфигурации: неправильная роль «по умолчанию», неверное наследование, забытые тестовые политики.

Из этих сценариев прямо вытекают требования к логированию, подтверждениям, срокам жизни сессий и проверкам изменений.

Секреты и ключи: безопасное хранение без лишних деталей

Договоритесь о правилах: секреты не хранятся в репозитории, не пересылаются в чатах, регулярно ротируются и имеют минимальные права. Отдельно полезно заранее определить, кто и как может экстренно отозвать ключи.

Подготовка к комплаенсу без громких обещаний

Комплаенс обычно начинается не с сертификатов, а с доказуемости: кто выдал доступ, когда, на каком основании и кто это подтвердил. Если сразу заложить подтверждения, неизменяемый аудит для критичных действий и понятные процессы управления ролями, дальнейшие проверки пройдут заметно спокойнее.

Тестирование и контроль качества прав

Сделайте каркас authz API

Набросайте API authorize, роли и аудит на Go + PostgreSQL в TakProsto.

Ошибки в правах редко выглядят как «падение сервиса» — чаще это тихие инциденты: кому‑то открыли лишнее, а кому‑то закрыли рабочий процесс. Поэтому тестирование авторизации должно быть отдельным контуром качества, а не «пара проверок» в конце.

Тесты на политики: наборы сценариев allow/deny

Соберите библиотеку типовых проверок, которые понятны бизнесу: «пользователь X в контексте Y может/не может сделать Z». Такие сценарии удобно держать в виде таблицы и запускать автоматически.

Полезный минимум:

- позитивные кейсы (allow) для критичных операций: просмотр, создание, изменение, удаление;

- негативные кейсы (deny) для границ: чужая организация, другой продукт, отключённая роль;

- проверки «контекст решает»: один и тот же пользователь получает разный результат в разных проектах/тенантах.

Регрессия при добавлении ролей и продуктов

Каждая новая роль или новый продукт должны автоматически прогонять существующие сценарии. Практика: добавили роль — добавьте тесты, которые доказывают, что она не расширяет доступ там, где не должна. Это особенно важно при наследовании ролей и при общих для платформы разрешениях.

Нагрузочные проверки: массовые проверки прав и пиковые входы

Авторизация часто вызывается чаще, чем бизнес‑API. Проверьте:

- массовые проверки прав (например, список объектов, где нужна фильтрация «видимых» записей);

- пиковые входы (особенно при SSO), когда множество пользователей одновременно получают токены и дергают проверку доступа.

Смотрите не только на p95/p99, но и на стабильность кэшей и деградацию при недоступности зависимостей.

Проверка UX админ‑панели с реальными администраторами

Попросите администраторов выполнить реальные задачи: выдать доступ новому сотруднику, ограничить подрядчика, настроить роль для нового продукта. Замерьте, где они ошибаются: непонятные формулировки прав, «опасные» кнопки без подтверждения, отсутствие предпросмотра итоговых доступов.

План отката: если новая политика сломала доступ

Заранее продумайте безопасный откат:

- версионирование политик и быстрый возврат на предыдущую версию;

- feature flag для включения новой логики по группам пользователей;

- аварийный режим: временная «заморозка» изменений прав или выдача минимально необходимого доступа по утверждённому списку.

Чем проще откатить политику, тем смелее вы сможете развивать модель прав без риска остановить работу команд.

Внедрение, миграция и дальнейшее развитие

Запуск системы прав в нескольких продуктах — это не «один релиз и забыли», а управляемый процесс. Хорошая новость: его можно провести без остановки работы и без хаоса в ролях.

Пошаговый запуск: от пилота к платформе

Начните с одного продукта и одного‑двух самых частых сценариев (например, «просмотр» и «управление»). В пилоте важно:

- подключить авторизацию «в тени» (логировать решения, но пока не блокировать);

- сравнить результаты с текущим поведением и найти расхождения;

- включить принудительную проверку прав сначала для небольшой группы пользователей.

После стабилизации переносите практику на остальные продукты: одинаковые принципы, один источник прав, но отдельные политики там, где бизнес‑правила реально отличаются.

Миграция без простоя: роли и исключения

Чаще всего мигрируют не «идеальную RBAC‑модель», а исторический набор ролей и точечных исключений. Чтобы не ломать доступы:

-

Сделайте инвентаризацию: какие роли есть, где назначены, какие есть ручные обходы.

-

Переносите по этапам: сначала базовые роли, затем исключения как временные правила (с дедлайном на удаление).

-

Используйте двойную проверку: старая и новая система принимают решение параллельно, а в журнал пишутся различия. Только когда различия редки и объяснимы — переключайтесь.

Документация и процесс изменений

Командам нужен простой регламент: как запросить новую роль/право, какие данные приложить (цель, затрагиваемые продукты, риск), кто утверждает и как быстро. Удобно держать это в одном месте и ссылаться из шаблонов задач; например, в /docs/access-request.

Чтобы роли не разрастались, заведите «комитет изменений» из 2–3 ответственных и правило: новая роль создаётся только при наличии повторяющегося сценария, иначе — политика/атрибут.

Мониторинг и дальнейшее развитие

Отслеживайте метрики: рост отказов 403, всплески ошибок авторизации, частые попытки доступа к редким операциям, необычные паттерны (много отказов от одного пользователя/IP). Введите регулярный обзор: какие права не используются, какие исключения просрочены, какие продукты отстают по внедрению.

Так система прав будет развиваться вместе с продуктами, а не превращаться в набор случайных правил.

В качестве практического подхода к развитию удобно иметь «песочницу», где можно быстро проверить гипотезы (новая роль, новое правило ABAC, изменение в аудит‑ивентах) и безопасно откатиться. В TakProsto.AI такие итерации проще проводить за счёт снапшотов и экспорта исходников: вы можете ускорить цикл проектирования и внедрения, не теряя контроль над архитектурой и инфраструктурой, при этом данные и окружение остаются в российском контуре.