30 апр. 2025 г.·8 мин

Как создать веб‑приложение для централизованных политик

Пошаговый план веб‑приложения для централизованного управления политиками: роли, согласование, версии, поиск, аудит, интеграции и запуск MVP без лишней сложности.

Зачем компании централизованное управление политиками

Централизованные политики — это единый, управляемый набор внутренних документов (правила, регламенты, инструкции), который хранится в одном месте и обновляется по понятным правилам. Идея простая: у сотрудника не должно быть сомнений, где искать актуальную версию и кому задавать вопросы.

Папки на сетевом диске, вложения в письмах и «последняя версия_final_2.docx» обычно перестают работать уже при первых изменениях: документы копируются, живут в нескольких местах, а ссылки на них быстро устаревают. В итоге компания тратит время на выяснение, «какая версия правильная», и берет на себя лишние риски.

Кто обычно вовлечен

Централизованное управление почти всегда затрагивает несколько команд:

- HR — политики для сотрудников, онбординг, дисциплинарные процедуры, обучение и подтверждение ознакомления.

- ИБ — требования к паролям, доступам, работе с данными, инцидентам, удаленной работе.

- Юристы и комплаенс — обязательные формулировки, локальные нормы, доказательная база.

- Операционные подразделения — регламенты процессов, стандарты качества, инструкции на местах.

Типовые проблемы «файлов в папках»

Главные боли повторяются из компании в компанию:

- Устаревшие версии: в обращении остаются документы, которые уже отменены или заменены.

- Разрозненные источники: часть политик в wiki, часть в облаке, часть — в чатах и письмах.

- Нет доказательств ознакомления: сложно подтвердить, кто и когда прочитал документ, а кто — нет.

Что дает единый центр

Централизованная система превращает политики в управляемый продукт: появляется единый источник истины, понятный процесс обновлений, контроль доступа по ролям и прозрачность для проверок. Для сотрудников это означает быстрый поиск и доверие к актуальности. Для бизнеса — снижение рисков и меньше хаоса при изменениях.

Если вы планируете делать такое решение как внутренний продукт, важно заранее подумать не только о «хранилище документов», но и о жизненном цикле: кто инициирует правки, как устроено согласование, как фиксируются действия и как вы докажете, что сотрудники ознакомились именно с нужной версией.

Определяем требования и сценарии использования

Перед тем как проектировать интерфейсы и базу данных, стоит зафиксировать, какими именно документами вы управляете и как ими пользуются разные группы сотрудников. Хорошие требования здесь экономят месяцы переделок.

Какие типы документов включаем

Начните с перечня и простых правил для каждого типа:

- Политики (обязательны для соблюдения, часто требуют подтверждения ознакомления)

- Регламенты (описывают процессы и ответственность)

- Инструкции (пошаговые действия для исполнителей)

- Стандарты (единые требования к качеству/оформлению)

- Шаблоны (заготовки, которые должны использоваться «как есть»)

Для каждого типа заранее определите: обязателен ли workflow согласования, нужна ли подпись/подтверждение, кто владелец, какие сроки пересмотра.

Карта стейкхолдеров: кто читает, кто редактирует, кто утверждает

Составьте матрицу ролей не «по должностям», а по действиям:

- Автор/владелец документа: создает и инициирует изменения

- Согласующие: дают комментарии, отклоняют или возвращают на доработку

- Утверждающий: финально утверждает версию

- Читатели: находят, читают, подтверждают ознакомление (если нужно)

- Комплаенс/юристы/ИБ: контролируют обязательные атрибуты и доказательства

Важно сразу решить, допускаете ли вы делегирование (замещение на время отпуска) и как обрабатываются «сквозные» роли для нескольких подразделений.

Обязательные сценарии (use cases)

Минимальный набор, который почти всегда нужен:

- Создание документа (черновик, заполнение атрибутов, вложения)

- Согласование (параллельное/последовательное, комментарии, возврат)

- Публикация (доступность для целевой аудитории, дата вступления в силу)

- Отзыв (снятие с публикации, указание причины, замена на новую версию)

- Архив (хранение для проверок, ограничение изменений)

Отдельно опишите «нестандартные» случаи: срочная публикация, частичная видимость (только для филиала), временные исключения.

Какие доказательства потребуются

Чтобы система выдерживала внутренние и внешние проверки, заранее определите, какие факты должны фиксироваться:

- даты: создание, согласование, утверждение, публикация, отзыв

- кто и что сделал: инициатор, согласующие, утверждающий

- история правок и комментариев

- подтверждения ознакомления: кто, когда, с какой версией (и что делать при отказе)

Эти требования задают основу для дальнейших решений по workflow, журналу изменений и отчетам, поэтому лучше согласовать их с комплаенс/юристами до начала разработки.

Модель данных: как хранить политики и их атрибуты

Грамотная модель данных — основа, которая определяет, насколько легко будет искать политики, обновлять их и доказывать актуальность на проверках. Важно сразу разделить контент документа (текст, файлы, вложения) и метаданные (владелец, применимость, статус), чтобы изменения в одном не ломали другое.

Иерархия и навигация

Чаще всего удобно сочетать несколько уровней структуры:

- Разделы и категории (например, «Безопасность», «HR», «ИТ»), чтобы сотрудник быстро ориентировался.

- Теги для сквозной классификации (например, «удалёнка», «персональные данные», «подрядчики»).

- Привязка к подразделениям и/или локациям: политика может быть обязательна только для определённых команд или филиалов.

С точки зрения данных это обычно реализуется как справочники (categories, tags, departments) и связи многие-ко-многим с сущностью Policy.

Метаданные: что хранить обязательно

Метаданные помогают управлять жизненным циклом и избежать «серых зон», когда документ вроде есть, но непонятно, кто за него отвечает.

Минимальный набор:

- Владелец политики (ответственный) и, при необходимости, заместитель.

- Период пересмотра (например, раз в 12 месяцев) и дата следующего ревью.

- Применимость: роли/подразделения/страны, на кого распространяется.

- Статус: черновик, на согласовании, утверждена, опубликована, архив.

Шаблоны и единый формат

Чтобы обновления были быстрее и предсказуемее, полезно хранить шаблон документа (PolicyTemplate) и ссылку на него в политике. Шаблон задаёт структуру (разделы, обязательные блоки, типовые формулировки), а конкретная политика содержит заполненные поля. Это упрощает массовые изменения и снижает риск пропусков.

Связи между документами

Политики редко живут в одиночку, поэтому заложите явные связи:

- «ссылается на» (например, на стандарт или регламент),

- «заменяет» (важно для истории и поисковой выдачи),

- «связанная процедура» (как выполнять требования на практике).

Технически это удобнее всего оформить как таблицу связей PolicyRelation с типом связи и направлением. Тогда вы сможете строить «цепочки» документов и показывать их в интерфейсе без ручных списков.

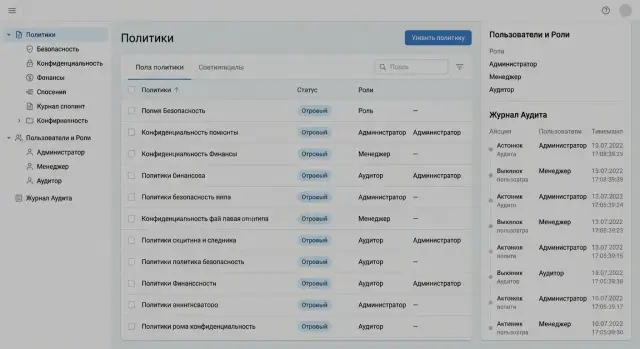

Роли и права доступа: кто что может делать

Правильно настроенные роли — это не «лишняя бюрократия», а способ ускорить работу с политиками и одновременно снизить риски. Чем яснее правила доступа, тем меньше спорных ситуаций: кто может править текст, кто утверждает, кто видит черновики, а кто — только финальную версию.

Базовые роли и их обязанности

Обычно достаточно пяти ролей, которые легко объяснить сотрудникам:

- Сотрудник: читает опубликованные политики, подтверждает ознакомление, получает уведомления об изменениях.

- Автор: создает и редактирует черновики, отвечает за содержание, запускает согласование.

- Согласующий: оставляет комментарии, предлагает правки, голосует «согласовать/вернуть на доработку» в рамках процесса.

- Владелец политики: финально отвечает за документ (как правило, руководитель функции — безопасность, HR, финансы). Может утверждать публикацию, назначать согласующих, контролировать сроки.

- Администратор: управляет настройками системы, ролями, справочниками, интеграциями. В идеале не вмешивается в содержание документов, чтобы не размывать ответственность.

Важно: роль — это не должность. Один и тот же человек может быть «сотрудником» для большинства политик, «автором» для своей области и «согласующим» в конкретном процессе.

Принцип наименьших привилегий и разграничение по подразделениям

Доступы лучше проектировать от обратного: по умолчанию — минимум прав, а расширения выдаются точечно. Практически это означает:

- Разграничение по подразделениям/юридическим лицам/странам: автор видит черновики только в рамках своей зоны ответственности.

- Роли назначаются на уровне политики или категории, а не «на всю систему», чтобы не плодить суперпользователей.

- Сервисные права (например, массовая выгрузка или доступ к аудиту) выделяются отдельно и логируются.

Так вы избегаете ситуации, когда любой автор «случайно» может открыть или изменить документ другого отдела.

Черновики против опубликованных версий

Разделите два мира: работа над текстом и чтение утвержденной версии.

- Черновики должны быть доступны только авторам, согласующим, владельцу и (при необходимости) администратору. Иначе сотрудники начнут ориентироваться на неутвержденные формулировки.

- Опубликованные версии — доступны всем, кому политика предназначена (вплоть до всей компании), с возможностью быстро увидеть текущую версию и дату вступления в силу.

Хорошая практика — явно показывать статус: «Черновик», «На согласовании», «Утверждено», «Опубликовано», чтобы исключить ошибки.

Единый вход (SSO) и сессии без ухудшения UX

Чтобы не превращать вход в систему в препятствие, почти всегда выигрывает SSO (через корпоративного провайдера идентификации). Это дает два бонуса: меньше забытых паролей и более управляемые политики безопасности.

При этом UX можно сохранить простым:

- используйте короткие, но безопасные сессии с незаметным продлением при активности;

- поддержите «запомнить устройство» в разумных пределах (особенно для офисных рабочих мест);

- требования к паролям оставьте на стороне провайдера SSO, а в приложении сосредоточьтесь на ролях, доступах и журналировании.

Итог: пользователи быстро попадают к нужной политике, а компания получает контролируемые права доступа и понятную ответственность за каждый документ.

Процесс согласования и утверждения (workflow)

Согласование — это место, где «документ» превращается в управляемый процесс: понятно, кто должен посмотреть, что именно проверить и когда задача считается закрытой. Хороший workflow снижает риск, что политика будет опубликована без нужных виз или «зависнет» из‑за неопределенности.

Статусы и правила переходов

Базовая цепочка статусов обычно выглядит так: черновик → на согласовании → утверждено → опубликовано → архив.

Важно не только назвать статусы, но и определить правила:

- кто может переводить документ на следующий этап;

- какие поля обязательны на каждом шаге (например, владелец политики, дата вступления в силу);

- что считается «утверждено» — один финальный визир или набор ролей.

Такой набор правил лучше хранить в настройках типа политики (например, «ИТ», «HR», «Комплаенс»), чтобы процессы отличались без доработок.

Параллельное и последовательное согласование

В реальности часть проверок можно делать одновременно. Например, юрист и служба безопасности согласуют параллельно, а финальный владелец утверждает только после них.

Поддержите два режима:

- последовательный (строгая очередь);

- параллельный (несколько согласующих в одном «шаге»).

Добавьте дедлайны для каждого согласующего и автоматические напоминания. Полезно уметь эскалировать задачу на руководителя или заместителя, если дедлайн просрочен.

Комментарии и правки без «чата»

Чтобы обсуждение не расползалось, разделяйте:

- комментарии по пунктам (привязка к конкретному разделу/абзацу);

- решение согласующего: «Ок», «Нужно исправить», «Отклонено».

Идеально, если согласующий обязан указать причину при «Нужно исправить/Отклонено», а автор — закрыть замечание (с пометкой «исправлено») перед повторной отправкой.

Исключения: срочно, временно, откат

Нужны управляемые исключения, а не «ручной хаос»:

- срочная публикация с обязательным пост‑согласованием и фиксированной причиной;

- временные политики с датой истечения и автопереходом в архив/на пересмотр;

- откат: возможность вернуть опубликованную версию на предыдущую утвержденную (с записью в журнал и уведомлениями).

Контроль версий и жизненный цикл документа

Разведите права и статусы

Разграничьте доступ к черновикам и публикациям, чтобы не путать сотрудников.

Контроль версий — это страховка от «потерянных правок» и споров о том, какая редакция действующая. В веб‑приложении для политик важно сделать версию не просто номером в заголовке, а управляемым объектом с историей, статусами и понятными правилами.

Версионирование: номера, сравнение, история

Заведите понятную схему нумерации (например, 1.0 для первого утверждения, 1.1 для небольших правок, 2.0 для существенных изменений). Каждая версия должна хранить:

- автора изменений и дату;

- комментарий «что поменялось»;

- ссылку на задачу/основание (по желанию);

- журнал действий: кто отправил на согласование, кто утвердил.

Обязательная функция — сравнение изменений (diff): подсветка добавлений/удалений и быстрый переход к изменённым разделам. Это ускоряет согласование и снижает риск пропустить важную правку.

«Единственный опубликованный экземпляр»

Правило простое: опубликованной может быть только одна версия политики. Все остальные — черновики, версии на согласовании или архив. Тогда у сотрудников всегда один «источник правды», а ссылки на документ не устаревают.

Откат и архивирование

Откат к предыдущей версии должен быть безопасным: фактически это публикация выбранной архивной версии как новой текущей (с фиксацией причины отката). Архивирование — автоматическое при публикации новой версии, с запретом редактирования архивов и сохранением доступности для аудита.

Периодический пересмотр

Встроите календарь пересмотра: срок следующего review, ответственный владелец и напоминания. Полезны отчёты по просрочкам: какие политики требуют пересмотра, сколько дней просрочено, кто ответственный — это превращает комплаенс из хаоса в управляемый процесс.

Публикация, уведомления и подтверждение ознакомления

Публикация — момент, когда политика становится «официальной» и начинает действовать. В веб‑приложении важно отделить черновики и утвержденные версии от опубликованных, чтобы сотрудники видели только актуальный текст и дату вступления в силу.

Когда нужно «подтверждение ознакомления» и как его фиксировать

Подтверждение ознакомления обычно требуется для документов, где компании нужно доказательство: охрана труда, безопасность, комплаенс и политики с дисциплинарными последствиями. Хорошая практика — в настройках политики включать флаг «требуется подтверждение» и задавать дедлайн.

Фиксация должна быть юридически аккуратной: кто (ID сотрудника), с какой версией (номер/хэш), когда (время и часовой пояс), каким способом (кнопка «Ознакомлен(а)», электронная подпись, подтверждение через SSO). Сохраняйте также «что именно видел пользователь» — например, ссылку на неизменяемый снапшот версии.

Списки обязательного ознакомления по группам

Назначение лучше делать не вручную, а по правилам: подразделение, должность, локация, тип доступа (офис/производство), роль в системе. Тогда при переводе сотрудника в другой отдел список обязательных политик обновляется автоматически, а в карточке политики видно охват.

Уведомления и эскалации

Уведомления работают в несколько каналов: e‑mail, корпоративные мессенджеры и внутренние уведомления в приложении. Важно управлять частотой: первичное уведомление при публикации, напоминания (например, за 7/3/1 день до дедлайна), и эскалация руководителю при просрочке. Для сотрудников полезно иметь страницу /policies/assigned с персональным списком «нужно прочитать».

Отчеты по ознакомлению

Минимальный набор отчетов: кто ознакомился/кто просрочил, по каждой политике и по сотруднику, с фильтрами по отделам и датам. Экспорт в CSV/PDF пригодится для проверок, а в интерфейсе удобно показывать процент охвата и список «рисковых» подразделений, где дедлайн массово нарушен.

Поиск и удобство чтения: UX для сотрудников

Заберите исходный код

Когда прототип готов, выгрузите исходники и развивайте решение как обычный продукт.

Если сотрудник не может быстро найти нужную политику и понять, что именно от него требуется, система превращается в «склад документов». Хороший UX в модуле чтения и поиска снижает количество вопросов в HR/комплаенс, уменьшает ошибки и повышает фактическое соблюдение правил.

Поиск: от «где это написано?» к ответу за 10 секунд

Сделайте полнотекстовый поиск по названию и содержимому, но обязательно дополните его понятными фильтрами. Люди часто помнят не формулировку, а контекст: «это политика безопасности», «это про удалёнку», «владелец — финдиректор», «статус — действует».

Минимальный набор, который обычно окупается сразу:

- Полнотекстовый поиск с подсветкой совпадений и фрагментами (snippet), чтобы было видно, почему документ попал в выдачу.

- Фильтры по тегам, владельцам, подразделениям, статусам (черновик/на согласовании/опубликовано/архив) и дате вступления в силу.

- Сортировка по релевантности и по дате обновления.

Важно: в выдаче показывайте «карточку» документа — название, статус, дата последнего изменения, владелец, короткое описание и метки. Это снижает количество открытий «не того» файла.

Читаемость: сделать документ «читаемым», а не «доступным»

Политики часто длинные, поэтому интерфейс должен помогать ориентироваться.

- Оглавление с автоматическим построением по заголовкам и «липкой» (fixed) панелью навигации.

- Якорные ссылки на разделы: сотрудник может отправить коллеге ссылку сразу на нужный пункт.

- Режим чтения на телефоне: адаптивная ширина, крупные интервалы, нормальная типографика, без горизонтального скролла.

Дополнительно хорошо работает блок «Коротко: что нужно делать» в начале документа и «Связанные политики» в конце (например, «Информационная безопасность» ↔ «Работа с персональными данными»).

Избранное, подписки и «что нового»

Обычный сценарий: сотрудник читает 5–10 ключевых политик и редко возвращается к остальным. Поддержите это поведение.

Сделайте:

- «Избранное» и быстрый доступ к недавно просмотренным документам.

- Подписку на изменения по конкретной политике или по тегу (например, «командировки»).

- Страницу «Что нового» с короткими изменениями и ссылками на места в тексте, где обновления произошли.

Так обновления перестают быть «неожиданными», а уведомления — превращаются из шума в пользу.

Доступность: базовые требования для людей с ограничениями

Даже если у вас нет отдельного проекта по доступности, базовый уровень стоит заложить сразу: корректная работа с клавиатурой, видимый фокус, контраст текста, масштабирование шрифта без «ломания» верстки, понятные заголовки и семантическая разметка. Это улучшает удобство для всех, включая пользователей с усталостью, временными ограничениями или плохим экраном.

Хороший UX для чтения и поиска — это не украшение, а механизм соблюдения политик: когда документ легко найти и удобно прочитать, его действительно читают.

Аудит, отчеты и доказательная база для проверок

Когда политики хранятся централизованно, проверяющие (внутренний аудит, комплаенс, безопасность) обычно задают одни и те же вопросы: «Кто утвердил?», «Когда изменили?», «Кого уведомили?», «Есть ли подтверждение ознакомления?». Чтобы отвечать быстро и без ручных переписок, заложите аудит и отчетность как отдельный продуктовый блок, а не «табличку на потом».

Журнал действий: что фиксировать

Сделайте журнал действий (audit log) системным: он должен автоматически писать события по ключевым объектам — политика, версия, согласование, публикация, отзыв, подтверждение ознакомления.

Важно хранить контекст, а не только факт:

- кто сделал действие (пользователь, сервисный аккаунт)

- что именно изменилось (поле, старое/новое значение)

- когда (время с таймзоной)

- откуда (IP/устройство, если допустимо политиками приватности)

- в каком контексте (ссылка на документ, версию, заявку в workflow)

Неизменяемость логов и сроки хранения

На уровне требований определите, что логи нельзя «подчистить» через интерфейс админки: максимум — доступ на чтение/экспорт. Технически это может обеспечиваться раздельными правами, WORM‑хранилищем или криптографическими цепочками записей — но в продуктовых требованиях достаточно зафиксировать принцип неизменяемости.

Сразу задайте сроки хранения: например, события по политикам — N лет, события по входам — M месяцев. Это избавит от споров при проверках и от переполнения хранилища.

Отчеты и экспорт для проверок

Сделайте «готовые» отчеты: список действующих политик, история изменений по конкретной политике, цепочка согласования, журнал публикаций и процент ознакомления. Экспорт должен быть простым (CSV/PDF) и воспроизводимым: один и тот же фильтр — один и тот же результат.

Отдельно полезна страница /security, где вы описываете подход к защите, хранению логов и контролю доступа — это часто запрашивают как часть доказательной базы.

Интеграции и обмен данными с другими системами

Интеграции превращают «хранилище документов» в рабочий инструмент компании. Чем меньше ручных действий (создать пользователя, разослать письмо, отметить ознакомление), тем выше фактическое соблюдение политик.

Единый вход и каталоги пользователей

Начните с SSO: SAML или OIDC. Это снижает барьер входа и упрощает управление доступом.

Важно заранее решить:

- что является «источником истины» по пользователям и группам (корпоративный каталог, HR‑система);

- как маппятся атрибуты (отдел, должность, филиал) — они часто нужны для адресной публикации политик;

- как обрабатывать увольнения и переводы: автоматическое отключение доступа, перенос задач по согласованию.

Если у компании уже есть каталоги пользователей (например, LDAP/AD), имеет смысл синхронизировать группы и базовые атрибуты по расписанию, а не вести их вручную в приложении.

Уведомления: почта и вебхуки

Для коммуникаций минимум — интеграция с корпоративной почтой: уведомления о публикации, напоминания о необходимости подтвердить ознакомление, оповещения участников согласования.

Для более гибких сценариев добавьте вебхуки: «политика опубликована», «пользователь подтвердил ознакомление», «документ отправлен на согласование». Тогда внешние системы смогут реагировать автоматически (создавать задачи, обновлять статусы, запускать внутренние процессы).

Импорт и миграция из папок/вики

Миграция почти всегда начинается с хаоса в папках и страницах вики. Поддержите импорт:

- пакетную загрузку с сохранением структуры папок;

- сопоставление «папка → категория/раздел»;

- массовое назначение владельцев и сроков пересмотра;

- дедупликацию (один документ в нескольких местах).

Полезно предусмотреть «черновой режим» импорта: документы загружены, но не видны сотрудникам, пока не проставлены метаданные.

API: минимально необходимое

Сделайте простой API для внешних систем:

- чтение списка политик и их актуальных версий;

- получение статусов (опубликовано/в архиве, требуется подтверждение);

- запись подтверждений ознакомления (с отметкой времени и источником).

Так HR‑портал или сервис заявок сможет показывать сотруднику, что именно нужно прочитать, не дублируя контент.

Форматы, вложения и именование

Практичный минимум — HTML для чтения в браузере и PDF для печати/выгрузок. Поддержите вложения (шаблоны, формы, таблицы), но задайте правила:

- единая политика именования файлов (например,

POL-IT-012_Доступ_к_системам_v3.pdf); - ограничения на типы и размер;

- хранение «оригинала» и «предпросмотра» (для скорости и удобства чтения).

Если хотите развивать тему дальше, в разделе про безопасность стоит отдельно продумать токены интеграций и права сервисных учетных записей.

Безопасность и надежность: что заложить с самого начала

Добавьте мобильный доступ

Если нужно, соберите мобильную версию для чтения и подтверждения ознакомления на Flutter.

Безопасность в системе политик — не «добавка в конце», а фундамент. Здесь хранятся внутренние правила, сведения о процессах и иногда персональные данные. Ошибка в защите или публикации быстро превращается в репутационный и юридический риск.

Базовые меры: шифрование, резервные копии, ограничение доступа

Минимальный набор стоит зафиксировать как обязательный:

- Шифрование данных «в пути» (TLS) и «на диске» (шифрование БД/хранилища файлов).

- Хэширование паролей (если вдруг не SSO) и строгая политика секретов: ключи и токены — только в защищённом хранилище, не в конфиг‑файлах.

- Резервные копии по расписанию + регулярная проверка восстановления (не только «бэкап есть», но и «он разворачивается»).

- Принцип наименьших привилегий: доступ к разделам и действиям — строго по ролям, без универсальных «админов на всё».

Разделение окружений и управление конфигурацией

Разведите тест и прод: отдельные базы, отдельные S3‑бакеты/хранилища, разные ключи. Конфигурацию лучше держать как код (например, через переменные окружения и шаблоны деплоя), чтобы изменения были повторяемыми и проверяемыми. Это снижает риск «случайно включили тестовый режим на проде».

Типовые риски и как их закрывать

Основные угрозы: утечки, ошибочная публикация и «слишком широкие права».

Для снижения рисков полезны: двухэтапная публикация (черновик → утверждено → опубликовано), предпросмотр перед публикацией, обязательная проверка прав на уровне API (не только в интерфейсе), а также защита от массового скачивания и ограничение доступа к вложениям по временным ссылкам.

Логи, мониторинг и восстановление

Включите аудит действий (кто и что сделал) и технические логи ошибок. Мониторинг должен отслеживать доступность, время ответа, аномалии входов и всплески отказов. Заранее опишите план восстановления: RPO/RTO, кто принимает решение о переключении, как быстро поднять сервис из бэкапа. Для смежной темы журналирования см. раздел про /blog/audit-logs.

План разработки MVP и запуск в компании

Хороший MVP для управления политиками — это не «урезанная система», а минимальный набор функций, который закрывает ключевые риски: сотрудники видят актуальную версию, понимают, что изменилось, и могут подтвердить ознакомление, а комплаенс получает доказательную базу.

Если вы хотите ускорить создание такого веб‑приложения, можно рассмотреть подход vibe‑coding: например, на TakProsto.AI MVP часто собирают через чат — с ролями, workflow, журналом событий и поиском — а затем при необходимости экспортируют исходный код и развивают решение как обычный продукт. На платформе типовой стек — React для веб‑интерфейса, Go + PostgreSQL для бэкенда; есть деплой и хостинг, кастомные домены, снапшоты и откат (rollback), а также planning mode для проработки требований до реализации. Важно и то, что сервис работает на серверах в России и использует локализованные/opensource LLM‑модели, не отправляя данные за пределы страны.

Что включить в MVP

Сфокусируйтесь на базовых сценариях, которые дают максимальный эффект при минимальной сложности:

- Каталог политик с понятной структурой (темы/подразделения), статусами (черновик/на согласовании/опубликовано/архив).

- Роли и права: автор, согласующий, администратор, читатель (с привязкой к отделам).

- Публикация с фиксированием даты вступления в силу и отображением «актуальной версии по умолчанию».

- Подтверждение ознакомления: кнопка «Ознакомлен(а)» + запись события в журнал.

- Поиск по названию и ключевым словам, фильтры по статусу и подразделению.

- Аудит: журнал изменений и действий (кто, что, когда) для проверок.

Что лучше отложить

Чтобы не утонуть в деталях, перенесите на следующий этап:

- сложные интеграции и двусторонний обмен данными;

- продвинутые шаблоны, конструкторы документов, «умные» подсказки;

- кастомные отчеты под каждый департамент (на старте хватит стандартных).

Метрики успеха MVP

Задайте измеримые цели на 4–8 недель после запуска:

- среднее время согласования политики;

- доля ознакомившихся в срок (и динамика по подразделениям);

- число просрочек и среднее время до подтверждения;

- количество обращений в поддержку по теме «не нашёл/не понял/не знаю, какая версия».

Запуск: пилот и расширение

Начните с пилота на 1–2 подразделениях: загрузите 10–20 ключевых документов, назначьте владельцев, соберите обратную связь, затем масштабируйте. Зафиксируйте правила: кто отвечает за актуализацию, как часто пересматривается политика, что считается «существенным изменением».

Если нужна оценка внедрения и стоимости — смотрите /pricing. Для консультации по плану MVP и запуску в вашей компании — /contact.

P.S. Если вы делаете публичный разбор своего опыта внедрения (архитектура, подход к workflow, метрики комплаенса), у TakProsto.AI есть программа earn credits за контент и реферальная механика — это может частично компенсировать затраты на быстрый прототип и итерации.