27 окт. 2025 г.·8 мин

Как создать веб‑приложение для управления runbook’ами

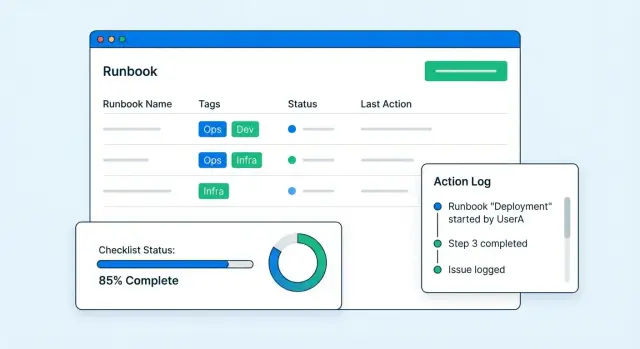

Пошаговый план, как спроектировать веб‑приложение для управления операционными runbook’ами: данные, редактор, версии, права, аудит и интеграции.

Что такое операционный runbook и какие проблемы он решает

Операционный runbook — это пошаговая инструкция для выполнения конкретной операционной задачи: восстановить сервис после сбоя, выполнить плановые работы, отреагировать на алерт, переключить трафик, откатить релиз. Ключевая особенность: runbook рассчитан на исполнение под давлением времени и должен помогать человеку действовать правильно даже тогда, когда он сталкивается с проблемой впервые.

Чем runbook отличается от wiki и README

Wiki и README обычно отвечают на вопросы «как устроено» и «что это за сервис». Runbook — про «что делать прямо сейчас».

- Wiki/README: архитектура, договорённости, гайды, ссылки, контекст.

- Runbook: конкретный сценарий, входные условия, шаги, ожидаемые результаты, условия остановки/эскалации.

Простой тест: если документ нельзя превратить в последовательность действий с проверками, это, скорее всего, не runbook.

Какие задачи он закрывает

Runbook особенно полезен в трёх ситуациях:

- Инциденты: быстро стабилизировать сервис, минимизировать простой, зафиксировать, что уже пробовали.

- Регламентные работы: рутинные операции (ротация ключей, обслуживание БД, обновления) без «забытых шагов».

- On-call дежурства: снизить зависимость от отдельных экспертов и упростить передачу смен.

Типичные боли без runbook’ов

- Устаревшие шаги: команды и ссылки меняются, а инструкция остаётся прежней.

- Нет владельцев: непонятно, кто отвечает за актуальность и проверку.

- Нет истории изменений: сложно понять, когда и почему поменяли критичный шаг.

Критерии хорошего runbook

Хороший runbook:

- Проверяемый: у каждого шага есть ожидаемый результат (что должно измениться/появиться).

- Краткий: минимум контекста, максимум действий; лишнее — ссылкой.

- Повторяемый: одинаковый вход → одинаковый процесс, без «магии в голове» автора.

Эти свойства напрямую подсказывают требования к будущему веб‑приложению: структурированный формат, контроль актуальности и интерфейс, который помогает быстро выполнить сценарий.

Пользователи, роли и ключевые сценарии использования

Чтобы runbook’и реально помогали, продукт стоит проектировать не «в целом для инженеров», а под конкретные роли и моменты, когда люди действуют под давлением времени.

Роли и ожидания

Дежурный инженер хочет открыть инструкцию за секунды, видеть чек‑лист шагов и быстро фиксировать, что уже сделано. Ему критично: минимум лишних элементов, понятные кнопки «дальше/готово», заметные предупреждения.

SRE/DevOps чаще выступает автором и куратором: обновляет процедуры, добавляет параметры (например, имя сервиса, регион), связывает runbook с алертами и тикетами. Ему нужны шаблоны, переиспользование блоков и проверки качества.

Тимлид смотрит на управляемость: какие runbook’и есть, покрытие по системам, что устарело, где были ошибки исполнения. Ему важны отчёты и обзорные страницы.

Аудитор ожидает прозрачности: кто и когда менял текст, кто выполнял шаги, какие данные вводились.

Новичок нуждается в подсказках: кратком контексте, критериях успеха и безопасных «стоп‑словах» (когда эскалировать).

Ключевые сценарии

- «Инцидент в 2 часа ночи»: быстрый вход, поиск по названию/алерту, пошаговое выполнение, автоматическое логирование действий.

- «Плановое окно»: несколько связанных runbook’ов, контроль последовательности, чек‑листы подтверждений, экспорт результата.

- «После релиза»: проверки здоровья, откат, ссылки на мониторинги и тикеты.

Каналы использования: мобильный, офлайн, PDF

Мобильный доступ полезен, если дежурство часто вне ноутбука. Полноценный офлайн обычно дорог в реализации; часто достаточно режима «плохой связи» (кэш последней версии и сохранение прогресса при восстановлении). Печать/экспорт в PDF пригодится для регламентов и согласований, но в инцидентах лучше интерактивное выполнение.

Порог входа

Разведите интерфейсы: исполнителю — запуск и выполнение без «редакторских» элементов; автору — создание и улучшение. Это снижает вероятность ошибок и ускоряет работу в стрессовых ситуациях.

Требования к продукту: функциональные и нефункциональные

Прежде чем выбирать стек и рисовать экраны, полезно зафиксировать, что именно «продукт для runbook’ов» должен уметь, а что — делать не обязан. Это снижает риск превратить runbook’и в смесь мониторинга, таск‑трекера и вики.

MVP vs v2: минимально необходимое и «потом»

Для MVP обычно достаточно ядра, без которого runbook’и не будут управляемыми:

- Хранение и структура: создание/редактирование runbook’ов, поддержка шаблонов, параметры (например, имя сервиса, регион), вложения/ссылки.

- Поиск и навигация: полнотекстовый поиск, теги, фильтры по сервису/команде/типу инцидента.

- Права доступа: базовый RBAC (читатель/редактор/админ), разграничение по командам или пространствам.

- Версии и история: кто и что изменил, возможность откатить.

Во v2 обычно уходит то, что усиливает «исполнение», но не критично для старта: ветвления сценариев, продвинутые проверки качества, глубокие интеграции с тикетами и алертами, аналитика по использованию, массовые операции.

Нефункциональные требования (чтобы продукт работал как сервис)

- Доступность: понятные цели (например, 99.9%) и поведение при деградации (хотя бы чтение runbook’ов).

- Скорость поиска: быстрый ответ на запросы и предсказуемость под нагрузкой, особенно во время инцидента.

- Резервное копирование и восстановление: регулярные бэкапы, проверяемые процедуры восстановления, RPO/RTO.

Соответствие и контроль

Даже для внутреннего инструмента часто нужны:

- Аудит действий: входы, изменения, публикации, выполнение чек‑листов.

- Неизменяемая история: версии и журнал с защитой от «тихих правок».

- Сроки хранения: политика retention для логов и историй, чтобы соблюдать требования компании.

Границы ответственности

Runbook’и отвечают за инструкции и воспроизводимые шаги. Мониторинг остаётся в системах наблюдаемости, а управление задачами — в тикетах/планировании. Интеграции допустимы (создать тикет, подтянуть алерт), но источник истины для шагов реагирования — сам runbook.

Модель данных: сущности, связи и метаданные

Хорошая модель данных для runbook‑системы делает две вещи: позволяет быстро находить нужную инструкцию и обеспечивает трассируемость — кто, что и когда менял, и как именно это применялось в реальной операции.

Ключевые сущности

Runbook — «контейнер» инструкции: название, краткое описание, статус (draft/approved/archived), текущая версия.

Step — шаг внутри runbook: текст, ожидаемый результат, предупреждения, ссылки на команды/артефакты. Часто полезно хранить order, type (manual/auto/check), а также флаги «обязательный/условный».

Template — шаблон для типовых runbook’ов (например, «перезапуск сервиса», «ротация ключей»). Он ускоряет создание и задаёт структуру шагов и метаданных.

Tag — тег для поиска и фильтров (например, db, deploy, p1).

Service и Owner — привязка к сервису/команде и ответственным: основа для маршрутизации вопросов и обновлений.

Execution — факт исполнения runbook (когда, кем, с какими параметрами, чем закончилось).

Comment — обсуждения и заметки по runbook или конкретному исполнению.

Связи и трассируемость

Типовые связи: runbook ↔ service/owner (многие‑ко‑многим), версии ↔ author, а execution ↔ incident/ticket (чтобы видеть, какая инструкция использовалась при конкретном инциденте или заявке). Для версий удобно хранить отдельные сущности RunbookVersion и StepVersion либо снапшот всего runbook.

Метаданные и хранение

Минимальный набор метаданных: критичность, частота использования, SLA по обновлению, контакты/дежурные каналы, «последняя проверка в бою».

По хранению: текст шагов часто удобно держать в Markdown (для читаемости), а структуру (порядок, типы, параметры, ветвления) — в JSON. Вложения (файлы) лучше вынести в объектное хранилище, а в БД держать ссылки и метаданные. Ссылки на артефакты (дашборды, логи, репозитории) храните как отдельные поля, чтобы их можно было валидировать и искать.

Редактор runbook: формат, шаблоны и контроль качества

Редактор — это место, где runbook становится не «документом в вики», а управляемым артефактом: с единым форматом, предсказуемой структурой и встроенными проверками. Чем меньше свободы в критичных местах, тем быстрее команда находит нужное и тем ниже риск ошибиться во время инцидента.

Выбор формата: Markdown, блоки или формы

На практике удобно поддержать один базовый формат и один «помогающий» режим ввода:

- Markdown с расширениями: быстрый ввод, удобен для инженеров; расширения могут добавлять блоки «Шаг», «Ожидаемый результат», «Предупреждение», «Параметр». Хороший вариант для MVP.

- Блоковый редактор: каждый шаг — отдельный блок со структурой (действие, проверка, ссылки, риск). Меньше хаоса, проще валидировать.

- Формы для шагов: максимально безопасно для операций; пользователь заполняет поля, а приложение само собирает финальный вид.

Компромиссный подход: хранить runbook как структурированные данные, а отображать и редактировать в Markdown‑представлении с «умными» вставками (кнопка «Добавить шаг», «Добавить параметр»).

Шаблоны: типовые разделы и ускорение написания

Шаблоны экономят время и повышают качество. Минимальный набор разделов, который стоит предложить «из коробки»:

- Симптомы (как понять, что это оно)

- Диагностика (какие проверки выполнить)

- Смягчение (как быстро снизить ущерб)

- Откат (как вернуться в безопасное состояние)

Хорошо работают «командные» шаблоны: SRE/OPS может закрепить обязательные секции для своей команды, чтобы все runbook’и выглядели одинаково.

Проверки качества: валидатор, линтер и предупреждения

Качество лучше проверять до публикации:

- Обязательные поля: владелец, сервис, критичность, контакты, условия применения, ссылка на тикет/инцидент (если есть).

- Линтер ссылок: подсветка битых внутренних ссылок (например, на /services/… или /runbooks/…).

- Подсветка опасных команд: предупреждать про

rm -rf, массовые удаления, отключение мониторинга, команды без ограничений по окружению.

Важно: редактор не должен «запрещать жить», но обязан делать риск заметным и требовать явного подтверждения.

Вложения: файлы, ограничения и хранение

Вложения полезны для схем, выгрузок и артефактов (логи, конфиги), но их стоит контролировать:

- лимиты по размеру и типам файлов;

- хранение в объектном хранилище, а в runbook — ссылки и метаданные;

- сканирование на вредоносное содержимое и запрет секретов в файлах (с подсказкой, как использовать хранилище секретов).

Так редактор становится не просто полем ввода, а «конвейером качества», который делает runbook’и единообразными и безопасными для исполнения.

Поиск и навигация: теги, фильтры и быстрый доступ

Режим исполнения без хаоса

Сделайте интерфейс исполнения с чек-листами и логированием прогонов без долгой подготовки.

Когда runbook’ов становится десятки и сотни, ценность системы определяется не количеством инструкций, а тем, как быстро дежурный находит нужную — под давлением времени и с минимумом контекста. Поэтому поиск и навигацию стоит закладывать как «первую функцию», а не как дополнение.

Таксономия: как договориться о смыслах

Начните с простой, но строгой таксономии. В большинстве команд хорошо работают теги нескольких типов: сервис, компонент, команда/владелец, тип инцидента, критичность. Важно не превращать теги в хаос: задайте ограниченный набор значений (справочники), правила именования и владельца таксономии.

Практика: один runbook должен легко отвечать на вопросы «к чему относится?» и «кто отвечает?». Это же упростит отчётность и ревизию актуальности.

Полнотекстовый поиск: не только заголовки

Полнотекстовый поиск должен индексировать:

- заголовки и краткие описания;

- шаги (включая команды/ссылки/параметры);

- метаданные: сервис, компонент, владелец, критичность, дата последней проверки.

Полезная деталь — подсветка найденных фрагментов и «умные» подсказки по мере ввода. Дежурный часто помнит не название runbook’а, а конкретную формулировку из шага.

Фасетные фильтры: сузить до 3–5 вариантов

Фильтры лучше строить фасетами: критичность, владельцы, актуальность (например, «проверен за последние 90 дней»), популярность (частота запусков/открытий). Фасеты помогают не «угадывать запрос», а постепенно сужать выбор.

Навигация: каталоги, избранное и быстрые пути

Сделайте несколько маршрутов к одному и тому же документу: каталоги по сервисам, «Избранное» и закреплённые «быстрые ссылки» для типовых ситуаций. Хорошо работают блоки «похожие runbooks» (по общим тегам и сервису): это помогает, когда найденный документ оказался не тем, но находится рядом по смыслу.

Идеальный результат: пользователь тратит секунды на ориентацию и минуты на выполнение — именно так и должна работать система runbook’ов.

Исполнение runbook: чек‑листы, параметры и сценарии ветвления

Режим «Исполнение» — это не просто просмотр документа, а рабочий интерфейс для действий под нагрузкой. Он должен помогать оператору не забыть шаги, фиксировать прогресс и принимать решения по ветвлениям, не теряя контекст инцидента.

Чек‑лист шагов с отметками и временем

Каждый шаг runbook’а в исполнении превращается в пункт чек‑листа: «выполнено/пропущено/не удалось». Важно автоматически сохранять:

- время начала и завершения шага;

- кто выполнял (если работали несколько дежурных);

- комментарий к шагу (например, ссылка на лог или тикет).

Это даёт две выгоды: контроль темпа во время инцидента и последующую реконструкцию событий для разбора.

Переменные и параметры: подстановка вместо копипаста

Один и тот же runbook часто используется для разных окружений и объектов. Поэтому в интерфейсе запуска стоит спросить параметры (env/region/cluster, ID инцидента, сервис, имя хоста) и подставлять их в тексте и командах.

Пример: вместо «проверьте кластер X» — «проверьте кластер {{cluster}}». Параметры должны валидироваться (списки, маски, подсказки) и логироваться вместе с фактом исполнения.

Встроенные подсказки и «что дальше если…»

У каждого шага полезно хранить поля «ожидаемый результат» и «проверка». Если результат не совпал, оператору нужен быстрый переход к следующему действию: ветка «если не помогло — сделай…». Такие ветвления лучше оформлять как явные кнопки/варианты, а не как длинный абзац текста.

Откаты и стоп‑условия

В runbook’е должны быть отмечены стоп‑условия: когда прекращать попытки, эскалировать или переводить инцидент в другой сценарий. Рядом — шаги отката (rollback), которые можно выполнить как отдельную ветку с тем же журналированием и таймингом.

Пост‑мортем заметки прямо в процессе

Чтобы не потерять наблюдения, добавьте поле «заметки по ходу» на уровне исполнения: что сработало/не сработало, какие команды оказались неверными, какие метрики были ключевыми. Эти заметки затем можно прикрепить к инциденту или использовать как черновик для улучшения runbook’а и обновления шаблонов.

Контроль версий и аудит: история изменений и трассируемость

Поиск и навигация в первом релизе

Добавьте полнотекстовый поиск и теги, чтобы находить нужную инструкцию за секунды.

Если runbook нельзя однозначно связать с конкретной версией и человеком, который её утвердил, он быстро превращается в «файл где-то в вики» — и в момент инцидента никто не уверен, можно ли по нему действовать.

Жизненный цикл: черновик → ревью → публикация → архив

Заложите простой, но строгий workflow:

- Черновик — автор собирает шаги, прикладывает ссылки, добавляет параметры.

- Ревью — назначаются проверяющие (например, дежурный SRE и владелец сервиса), результат ревью фиксируется.

- Публикация — версия становится «боевой»: доступна исполнителям, попадает в поиск и может использоваться в чек‑листах.

- Архив — устаревшие инструкции не удаляются, а переводятся в архив с причиной (заменено, сервис выведен, объединено и т. д.).

В интерфейсе это должно быть видно одним взглядом: статус, текущая версия, владелец.

Diff и комментарии к изменениям

Каждое изменение должно сопровождаться комментарием «что и почему». Минимальный набор:

- краткое описание изменения;

- причина (инцидент, постмортем, изменение инфраструктуры);

- ссылка на тикет/обсуждение (внутренняя ссылка вида /tickets/123).

Diff (построчное сравнение) полезен не только редактору: при инциденте удобно понять, что изменилось с прошлого дежурства, и быстро оценить риски.

Журнал действий: чтение, выполнение, изменения

Аудит — это не «слежка», а трассируемость. Логируйте события: кто открыл runbook, кто запустил выполнение чек‑листа, кто отметил шаги, кто внёс правки и опубликовал. Запись должна хранить: время, пользователя, объект (runbook/версия), действие, контекст (инцидент/тикет), а при необходимости — IP и user agent.

Политика актуальности и «проверено тогда-то»

Добавьте метку «Проверено: дата, автор» и автоматические напоминания владельцу: например, каждые 90 дней или после изменений в связанном сервисе. Просроченные runbook’и помечайте в списках и поиске, чтобы команда видела риски заранее, а не во время аварии.

Права доступа и безопасность: RBAC, секреты, аутентификация

Безопасность в runbook‑системе — это способ снизить риск ошибок под давлением инцидента. У сотрудника должны быть ровно те права, которые нужны для выполнения инструкции, и ни строчкой больше.

RBAC: роли, команды, сервисы и среды

Практичная модель доступа строится вокруг трёх осей: роль (что можно делать), область (где можно делать) и контекст (с каким объектом).

- Роли: читатель, автор, ревьюер, администратор. Часто полезна отдельная роль «инцидент‑командир», которая может запускать выполнение runbook, но не менять его текст.

- Области: команда/подразделение, сервис, группа сервисов — чтобы делегировать владение и избежать «общего котла».

- Разграничение по средам: prod/stage/dev — как отдельные скоупы. Например, автор может править инструкции для dev и stage, а для prod — только через ревью.

Важно предусмотреть политику по умолчанию: новый runbook закрыт для всех, кроме владельцев, пока явно не опубликован.

Секреты: ничего чувствительного в тексте

Runbook неизбежно ссылается на ключи, токены и пароли, но хранить их в Markdown/полях формы нельзя. Вместо этого:

- используйте ссылки/идентификаторы на внешнее хранилище секретов (vault‑подобные системы);

- поддержите вставку секретов при выполнении (runtime), чтобы они не попадали в историю версий;

- добавьте автоматические проверки: поиск типичных паттернов (API‑keys, JWT) и блокировку публикации.

Логи и приватность: полезно, но без утечек

Логируйте действия, которые важны для расследований: вход, просмотр, запуск чек‑листа, изменение прав, публикацию. При этом:

- маскируйте чувствительные параметры (например,

token=***); - храните минимум персональных данных; используйте идентификаторы и псевдонимы;

- разделите «аудит» и «технические логи», чтобы проще контролировать доступ.

Аутентификация: SSO без привязки к вендору

Чтобы не плодить пароли, закладывайте несколько вариантов: SSO (SAML/OIDC), LDAP/AD, OAuth/OIDC. Принцип простой: приложение получает подтверждённую личность, а права определяются RBAC‑политиками внутри системы.

Полезная деталь для удобства и безопасности — «повышение прав по шагу»: при доступе к prod‑runbook запросить повторную проверку (например, подтверждение через SSO), не ломая общий UX.

Интеграции: алерты, тикеты, уведомления и API

Интеграции превращают runbook из «документа в вики» в рабочий инструмент: алерт ведёт прямо к нужной инструкции, выполнение фиксируется в тикете, а статусы и результаты уходят туда, где команда реально общается. На MVP достаточно 2–3 направлений, но модель событий и идентификаторы внешних систем лучше заложить сразу.

Инциденты и тикеты: привязка выполнения к задаче

Ключевой сценарий — запуск runbook «в контексте» тикета/инцидента (например, Jira, ServiceNow, YouTrack).

При старте исполнения сохраняйте внешний ключ (issue_id) и автоматически формируйте отчёт: кто запускал, какие параметры ввели, какие шаги отметили, какие ветки прошли, что заняло больше времени. В конце — комментарий в тикет с кратким итогом и ссылкой на выполненный прогон (например, /runs/12345), чтобы не собирать хронологию вручную.

Оповещения: глубокие ссылки из алерта

Из мониторинга (Prometheus/Alertmanager, Grafana OnCall, PagerDuty и т. п.) полезно вести глубокой ссылкой прямо на подходящий runbook и даже на нужную секцию.

Практика: в алерт добавляется label вроде runbook_id или runbook_slug, а также подсказки для параметров (service, env, region). Тогда кнопка в алерте открывает /runbooks/<slug>?service=payments&env=prod и оператор стартует выполнение без поисков.

Чаты и почта: статус и фрагменты шагов

Нужны уведомления о важных этапах: «прогон начат», «остановлен на шаге X», «требуется ручная проверка», «завершён». Полезна отправка фрагмента шага (текст + ссылка), чтобы дежурные и тимлиды быстро понимали, что происходит, не заходя в систему.

API и вебхуки: события и расширения

Сделайте API и вебхуки основой расширяемости. Минимальный набор событий:

- published — runbook опубликован/обновлён;

- executed — прогон завершён (с результатом);

- review_required — требуется ревью/подтверждение.

Вебхук лучше подписывать (HMAC) и включать idempotency key, чтобы внешние системы могли безопасно повторять запросы.

Архитектура и выбор технологий: от MVP до масштабирования

Пилот без долгого деплоя

Используйте деплой и хостинг в TakProsto для внутреннего пилота, не отвлекая команду на инфраструктуру.

Архитектуру runbook‑системы лучше проектировать «от простого к сложному»: сначала закрыть создание и использование инструкций, затем — масштабировать под рост команды, количество runbook’ов и требования к безопасности.

Клиент/сервер: SPA или SSR

Для внутреннего инструмента чаще всего хватает SPA (React/Vue/Svelte) + API: быстрое взаимодействие, удобные редакторы, меньше сложностей с серверной отрисовкой.

SSR (например, Next.js/Nuxt) имеет смысл, если:

- нужен SEO для публичной базы знаний;

- важна максимально быстрая первая отрисовка на слабых устройствах;

- требуется тонкий контроль над кешированием страниц.

Компромиссный путь для MVP: SPA + простая серверная раздача статики; позже можно перейти на SSR для отдельных разделов (например, публичных страниц).

Backend: разделять ли сервисы

На старте удобно держать монолит или «модульный монолит»:

- сервис контента: runbook’и, шаблоны, теги, права;

- сервис выполнений: запуски чек‑листов, параметры, результаты шагов;

- поиск — опционально как отдельный компонент.

При росте нагрузки и количества пользователей можно выносить выполнения в отдельный сервис (часто именно они дают пик запросов и событий).

Хранилища: метаданные и вложения

- БД для метаданных: PostgreSQL обычно закрывает роли, версии, связи и аудит.

- Объектное хранилище для вложений (скриншоты, файлы, экспорты): S3‑совместимое решение (например, MinIO). В БД храните только ссылки, тип, размер, хеш и права доступа.

Индексация поиска: когда хватит БД

На MVP часто достаточно:

- полнотекстового поиска PostgreSQL (tsvector),

- индексов по тегам/авторам/сервисам,

- подсказок по заголовкам.

Отдельный движок (OpenSearch/Elasticsearch/Meilisearch) оправдан, когда появляются: много данных (десятки/сотни тысяч документов), сложная релевантность, синонимы, подсветка, быстрый поиск по вложениям.

Надёжность: бэкапы, миграции, наблюдаемость

Минимальный набор, который стоит заложить сразу:

- регулярные бэкапы БД и объектного хранилища + проверка восстановления;

- миграции схемы (Flyway/Liquibase/Prisma/TypeORM) и обратимая стратегия изменений;

- наблюдаемость: метрики (Prometheus), логи (структурированные), трассировка (OpenTelemetry) и алерты на ключевые SLO (ошибки, задержки, заполнение диска).

Такой фундамент позволяет стартовать с простого MVP и без боли вырасти до системы, которой доверяют во время инцидентов.

Быстрый путь к прототипу без тяжёлого старта

Если задача — быстро «пощупать» продукт (экраны, роли, базовую модель данных, поток исполнения) и собрать обратную связь от дежурных, удобно сначала сделать прототип, который уже похож на будущий сервис. Например, в TakProsto.AI можно собрать рабочий черновик runbook‑приложения через чат: интерфейс на React, backend на Go и PostgreSQL, базовые сущности (runbook/steps/versions/executions) и RBAC.

Практичный сценарий: в режиме планирования описать MVP (поиск, теги, версии, исполнение чек‑листа), затем итеративно уточнять UX под on-call. Плюс, полезны снапшоты с откатом (чтобы смело пробовать изменения), экспорт исходников и быстрый деплой/хостинг — это снижает барьер для пилота внутри команды. Дальше, когда прототип «сел», его можно довести до production‑уровня, не переписывая всё с нуля.

Тестирование, запуск и поддержка: как сделать продукт живым

Продукт для runbook’ов быстро «умирает», если ему не доверяют: шаги не выполняются, инструкции устаревают, а поиск выдаёт мусор. Поэтому о тестировании, запуске и поддержке стоит думать так же серьёзно, как о редакторе и правах доступа.

Тестирование: проверяем не только приложение, но и поведение

Минимальный набор тестов, который реально окупается:

- Юнит‑тесты для парсинга и валидации: проверяйте, что шаблоны корректно читаются, обязательные поля не пропускаются, ссылки и параметры имеют правильный формат. Это защищает от «тихих» ошибок, когда runbook выглядит нормально, но не исполняется.

- Интеграционные тесты для прав: отдельные сценарии на RBAC — кто может читать, редактировать, публиковать, откатывать версию. Важно тестировать не роли «в вакууме», а реальную матрицу доступа.

- E2E для ключевых сценариев: от поиска runbook’а по тегам до выполнения чек‑листа с параметрами и ветвлением. Такие тесты лучше всего ловят регрессии после изменений интерфейса.

Пилот: запуск без иллюзий

Начните с 1–2 команд (например, SRE и дежурная поддержка). Перенесите 20–50 самых используемых инструкций, договоритесь о едином формате и проведите короткое обучение: «как найти», «как исполнить», «как предложить правку». Цель пилота — не покрыть всё, а доказать ценность и выявить узкие места.

Метрики успеха: измеряем доверие и пользу

Выберите 3–4 показателя и следите за ними еженедельно:

- время поиска нужного runbook’а;

- доля runbook’ов с актуальной версией (например, обновлялись за последние N дней);

- скорость реагирования в типовых инцидентах (до первого полезного действия);

- количество выполнений и «застреваний» на шагах.

Эксплуатация: правила, владельцы и «дни чистки»

Назначьте владельцев на папки/домены и закрепите процесс: черновик → ревью → публикация → плановый пересмотр. Работает практика регулярных «дней чистки»: раз в месяц/квартал удалять дубликаты, архивировать устаревшее, обновлять теги.

Что улучшать дальше

Когда базовый цикл заработал, развивайте систему по спросу: автогенерация шаблонов, аналитика по шагам (где чаще ошибаются/останавливаются), импорт/экспорт для миграций и обмена между командами, а также более глубокие интеграции с алертингом и тикетами.

FAQ

Что такое операционный runbook и чем он отличается от wiki/README?

Runbook — это пошаговый сценарий для конкретной операции (инцидент, плановые работы, откат), рассчитанный на выполнение под давлением времени.

Wiki/README дают контекст («как устроено»), а runbook отвечает на вопрос «что делать прямо сейчас» и содержит проверки результата, стоп-условия и эскалацию.

Какие поля и разделы обязательны в хорошем runbook?

Самый частый минимум:

- входные условия (симптомы/триггеры алерта);

- шаги с ожидаемым результатом для каждого шага;

- параметры (env/region/cluster/service), чтобы не было копипаста;

- стоп-условия и эскалация (когда прекращать и кому передавать);

- откат (rollback) как отдельная ветка.

Какие роли нужно учитывать при проектировании runbook‑системы?

Разведите интерфейсы и права:

- исполнителю — быстрый запуск, чек‑лист, фиксация прогресса;

- автору/куратору — редактор, шаблоны, линтер, ревью и публикация;

- тимлиду — обзор покрытий/устареваний;

- аудитору — неизменяемая история и журнал действий.

Так снижается вероятность ошибок и ускоряется работа ночью и в стрессовых ситуациях.

Что включить в MVP веб‑приложения для runbook’ов, а что оставить на потом?

Для MVP обычно достаточно:

- структурированного хранения runbook’ов и шаблонов;

- поиска (полнотекст + теги/фильтры);

- базового RBAC;

- версий, истории изменений и отката.

Ветвления сценариев, расширенная аналитика и глубокие интеграции лучше отложить во v2, когда ядро уже используется ежедневно.

Как выбрать формат редактора: Markdown, блоки или формы?

Практичный вариант для старта — Markdown с «умными» вставками (добавить шаг/параметр/предупреждение) и хранение структуры отдельно.

Если важно жёстко контролировать формат и валидировать поля, переходите к блоковому редактору или формам для шагов. Компромисс: хранить как структурированные данные, а показывать/редактировать в Markdown‑представлении.

Как организовать поиск и навигацию, чтобы runbook находился за секунды?

Сделайте акцент на скорость под давлением:

- индексируйте не только заголовки, но и текст шагов, команды, параметры и метаданные;

- добавьте фасетные фильтры: сервис/владелец/критичность/актуальность;

- дайте несколько маршрутов: каталоги по сервисам, избранное, «похожие runbooks».

Цель — сузить выбор до 3–5 вариантов за секунды.

Как должен выглядеть режим «Исполнение» и что важно логировать?

Режим исполнения — это чек‑лист с фиксацией фактов:

- статусы шага (выполнено/пропущено/не удалось);

- тайминг начала/конца и исполнитель;

- комментарии и ссылки на логи/тикеты;

- параметры запуска, сохранённые вместе с прогоном.

Это помогает и во время инцидента (контроль темпа), и после (реконструкция для разбора).

Как настроить контроль версий и актуальности runbook’ов?

Внедрите простой workflow:

- draft → review → published → archived;

- обязательный комментарий к изменениям «что и почему»;

- diff между версиями;

- метка «Проверено: дата, автор» и напоминания владельцу.

Устаревшие инструкции не удаляйте — архивируйте с причиной, чтобы сохранялась трассируемость.

Как организовать права доступа и работу с секретами в runbook‑системе?

Ключевые практики безопасности:

- RBAC по ролям и областям (команда/сервис/среда prod/stage/dev);

- запрет секретов в тексте: только ссылки/идентификаторы на хранилище секретов;

- маскирование чувствительных параметров в логах;

- «повышение доверия» для опасных действий (например, дополнительная проверка перед prod‑операциями).

По умолчанию новый runbook лучше держать закрытым до публикации.

Какие интеграции стоит заложить в первую очередь (алерты, тикеты, API)?

Минимально полезные интеграции:

- глубокая ссылка из алерта на нужный runbook (включая параметры запуска);

- запуск «в контексте» тикета/инцидента и автосводка результата со ссылкой вида /runs/123;

- вебхуки/API событий (published, executed, review_required) с подписью (HMAC) и idempotency key.

Так runbook становится частью операционного потока, а не отдельной «базой знаний».