03 июн. 2025 г.·8 мин

Как создать веб‑приложение для запросов на данные и комплаенса

Пошаговый план, как спроектировать и запустить веб‑приложение для запросов на доступ, удаление и исправление данных, с проверкой личности, SLA и аудитом.

Что решает приложение для запросов на данные и комплаенс

Запросы субъектов данных — это обращения человека к компании с просьбой сделать что-то с его персональными данными. На практике чаще всего встречаются запросы на доступ и копию данных (что вы обо мне храните), исправление (обновить неверные сведения), удаление (право «быть забытым»), ограничение обработки (временно «заморозить» использование данных) и иногда — переносимость (выдать в машиночитаемом виде). Такой запрос может прийти через поддержку, форму на сайте, почту, личный кабинет или даже через офлайн‑канал.

Кто участвует в обработке

Даже в небольшой компании это не «задача поддержки». Обычно вовлечены:

- Служба поддержки — принимает запрос, уточняет детали, ведёт коммуникацию.

- Юристы/комплаенс — определяют правовое основание, сроки, исключения и формулировки ответа.

- Инфобез — помогает с проверкой личности, оценкой рисков, контролем доступа.

- Владельцы систем и данных (CRM, биллинг, продуктовые БД, аналитика) — находят и исполняют действия с данными в своих контурах.

Приложение для запросов на данные связывает эти роли в единый процесс: кто, что и когда должен сделать — и как это проверить.

Типичные боли без системы

Когда обработка ведётся «вручную» через почту и таблицы, быстро проявляются повторяющиеся проблемы:

- Ручная маршрутизация: запрос теряется между командами или зависает на «уточнении».

- Пропуски сроков: нет единого таймера и понятных SLA, напоминаний и эскалаций.

- Неполнота: часть систем забывают проверить, а ответ получается неполным.

- Отсутствие доказательной базы: сложно показать, кто принимал решение и на каких основаниях, какие данные были выданы/удалены и когда.

Какие результаты должна дать система

Цель такого приложения — не просто «получить тикет», а обеспечить управляемость и проверяемость процесса:

- Скорость: шаблоны, автоматические шаги, параллельная работа команд, понятные статусы.

- Контроль: единый workflow, роли и права доступа, дедлайны, эскалации, очередь задач.

- Доказуемость: журнал событий, фиксация решений, версий выгрузок, подтверждения удаления/исправления.

Проще говоря, хорошая система превращает хаотичную переписку в прозрачный конвейер, где каждый шаг можно воспроизвести и объяснить — и заявителю, и аудитору.

Требования и рамки: какие регуляции учитывать

Перед тем как проектировать формы, статусы и интеграции, зафиксируйте регуляторные рамки. Это не юридическая консультация, но практичный способ не пропустить обязательные требования и сразу заложить их в процесс.

Какие нормы чаще всего применимы

Обычно в поле зрения попадают:

- GDPR (ЕС) — права субъекта данных (доступ, исправление, удаление, ограничение обработки, переносимость), требования к доказуемости и прозрачности.

- CCPA/CPRA (Калифорния) — запросы на доступ/удаление, право отказаться от “продажи/передачи” данных, отдельные правила для «чувствительных» данных.

- LGPD (Бразилия) — близка по логике к GDPR, но с локальными нюансами по основаниям обработки и ролям.

- Локальные требования (страна присутствия, отраслевые нормы, трудовое право, банковские/медицинские правила) — часто влияют на сроки хранения, состав выдаваемых данных и каналы идентификации.

На практике полезно вести матрицу: «регуляция → тип запроса → срок ответа → исключения → требования к логированию».

Роли и ответственность в процессе

Чтобы workflow не «провисал», заранее назначают роли:

- Контролёр/оператор (владелец целей и средств обработки) и обработчик (процессор) — кто принимает решение, а кто исполняет по поручению.

- Владелец данных/системы (Data Owner) — подтверждает, где именно хранятся нужные данные.

- Поддержка — коммуникация с заявителем, сбор уточнений.

- DPO/юрист — эскалации по сложным случаям, исключениям и конфликтам прав.

Сроки ответа и исключения

Заложите в продукте контроль дедлайнов: таймеры, напоминания, статус «нужны уточнения», паузы при запросе дополнительных сведений (если это допускается применимой нормой и внутренними правилами).

Отдельно опишите ветки исключений: запросы от третьих лиц, данные других людей внутри выгрузки, коммерческая тайна, судебные ограничения, повторные/явно злоупотребляющие запросы — здесь почти всегда требуется участие DPO/юриста.

Политика хранения: кейсы, логи, выгрузки

Сразу решите, как долго хранить:

- карточку кейса (минимум данных, достаточный для доказуемости),

- журнал аудита действий,

- сформированные выгрузки/файлы.

Хорошая практика — короткая ретеншн для выгрузок (например, через ссылку с истечением срока) и более длинная, но минимизированная ретеншн для журналов, чтобы подтверждать выполнение запроса при проверках.

Сценарии пользователей и точки входа для запросов

Прежде чем проектировать интерфейс, полезно описать, кто именно будет отправлять запросы и из каких каналов они придут. В реальности «запрос на доступ к данным» (DSAR) редко приходит только через красивую веб‑форму — пользователи пишут в поддержку, создают обращения, а партнёры иногда хотят API.

Каналы подачи: от формы до API

Обычно стоит поддержать минимум четыре точки входа:

- Веб‑форма на сайте/в приложении — основной управляемый канал с подсказками и валидацией.

- E-mail (privacy@ / dpo@) — неизбежный канал, который нужно уметь «приземлять» в единый реестр.

- Тикет‑система (служба поддержки) — когда запрос приходит как обращение.

- API — для B2B‑кейсов или когда запросы создаются из внутренних систем.

Важно: какие бы каналы ни были, результат должен превращаться в одну сущность «заявка» с одинаковыми статусами и сроками.

Типы запросов и обязательные поля

Сразу заложите классификацию (выбор в форме и поле в карточке): доступ/копия, исправление, удаление, ограничение обработки, переносимость, возражение против обработки, а также «прочее».

Обязательные поля лучше держать минимальными: контакт для ответа, страна/регион (для маршрутизации требований), категория запроса, описание и, при необходимости, идентификаторы аккаунта (например, e-mail/телефон) — но только если без них нельзя найти данные.

Валидация и антиспам без лишних данных

В веб‑форме применяйте: проверку формата контакта, ограничение длины текста, CAPTCHA/тайм‑ауты, rate limit, и чекбокс согласия на обработку данных для выполнения запроса. Формулируйте его так, чтобы не превращать согласие в «лишнее основание», а фиксировать цель: ответить и выполнить запрос.

Уведомления заявителю

Сценарий коммуникаций лучше продумать заранее:

- подтверждение получения (с номером заявки);

- обновления статуса (принят/в работе/нужно уточнение/выполнен/отказ с причиной);

- запрос дополнительных сведений — одним письмом/сообщением с чётким списком того, что нужно и зачем.

В интерфейсе полезно дать ссылку на страницу проверки статуса (например, /requests/status), чтобы снизить нагрузку на поддержку и сделать процесс более прозрачным.

Идентификация заявителя и предотвращение злоупотреблений

Идентификация — самый «тонкий» участок DSAR‑процесса: с одной стороны, нельзя отдавать персональные данные не тому человеку; с другой — нельзя превращать запрос в бюрократический квест. Поэтому лучше заранее определить уровни проверки личности и привязать их к риску конкретного запроса.

Уровни строгости: от низкого к высокому

Низкий риск — общая информация о том, какие данные вы храните, или запрос по аккаунту с активной сессией. Обычно достаточно подтверждения через e-mail или телефон.

Средний риск — выгрузка данных, исправление, доступ к категориям чувствительных данных (если они есть). Здесь уместна двухфакторная проверка: одноразовый код + контроль совпадения ключевых атрибутов (например, e-mail/телефон в профиле).

Высокий риск — удаление аккаунта с необратимыми последствиями, запросы без доступа к аккаунту, подозрение на подмену личности. В этом случае добавляют проверку документом или альтернативными доказательствами владения (например, подтверждение через ранее привязанные каналы).

Способы подтверждения личности

- E-mail/телефон + одноразовый код: быстрый и понятный метод. Важно ставить лимиты попыток и время жизни кода.

- Документ: разрешайте «замазывать» лишнее (фото, серию/номер, место рождения) и просите только минимум, который нужен для сравнения. Укажите это прямо в интерфейсе и в /privacy.

Представитель, дети и опека

Если запрос подаёт представитель, нужна проверка полномочий: доверенность/письменное разрешение, совпадение данных представляемого и заявителя, а также контакт с самим субъектом данных, если это возможно.

Для запросов по детям/опеке (если применимо) задайте отдельный сценарий: подтверждение статуса законного представителя и ограничение объёма выдачи до строго необходимого.

Логирование и защита от злоупотреблений

Логируйте каждый шаг верификации: какие методы применялись, результаты, таймштампы, кто из сотрудников принял решение, и причину отказа (например, «не совпали атрибуты», «превышен лимит попыток», «документ нечитабелен»). Это помогает разбирать спорные ситуации, отслеживать атаки (массовые запросы, перебор кодов) и доказывать добросовестность процесса при проверках.

Модель данных и бизнес-процесс обработки (workflow)

Хороший workflow для DSAR держится на двух вещах: понятной модели данных и предсказуемых переходах между статусами. Если эти основы заложены правильно, автоматизация и контроль сроков добавляются без «костылей».

Ключевые сущности

В минимально жизнеспособной модели обычно достаточно следующих объектов:

- Запрос: уникальный номер, тип (доступ/удаление/исправление/ограничение), канал поступления, текст запроса, правовое основание, текущий статус, дедлайн, владелец.

- Субъект данных: идентификаторы и контакты, связка с внутренними ID (customer_id, user_id), предпочтительный способ ответа.

- Системы‑источники: список подключённых систем/реестров, где потенциально есть данные субъекта (CRM, биллинг и т. п.), плюс «политика» обработки для каждой.

- Задачи: атомарные шаги по системам или типам данных (сбор, проверка, удаление, подтверждение), исполнитель, срок, результат.

- Файлы ответа: сформированный пакет данных, сопроводительное письмо, служебные вложения (лучше ссылки с ограниченным сроком).

Статусы и переходы

Практичный набор статусов: новый → в работе → ожидание → готово → закрыт.

- В ожидание запрос попадает, когда нужны действия заявителя (уточнения) или внешних команд/систем.

- Переходы должны быть строгими: например, «готово» возможно только когда все обязательные задачи завершены и проведена проверка.

SLA, таймеры и эскалации

Заведите поля дедлайн, таймер паузы и причину остановки. При статусе «ожидание» SLA часто корректируется: фиксируйте, когда и почему «поставили на паузу», чтобы позже доказать соблюдение сроков.

Эскалации стоит запускать автоматически: уведомление исполнителю за N дней до дедлайна и руководителю при просрочке.

Роли и права доступа

Минимальный набор ролей:

- Оператор — создаёт/ведёт запрос, ставит задачи, готовит ответ.

- Ревьюер — проверяет комплектность и корректность, переводит в «готово».

- Админ — управляет настройками, справочниками, правами.

- Только просмотр — аудит/юристы/безопасность без права менять данные.

Важно: права лучше задавать не «на всё сразу», а по операциям (просмотр, редактирование, закрытие, экспорт), чтобы снизить риск ошибок и утечек.

Как быстрее перейти от требований к рабочему приложению

Чтобы не застрять между «описали процесс» и «начали программирование», удобно собрать прототип портала заявителя и админ‑панели в одном цикле: статусы, роли, дедлайны, шаблоны ответов, аудит‑лог, список систем‑источников.

Например, в TakProsto.AI это можно сделать в формате vibe‑coding: вы описываете workflow и требования (RBAC, «четыре глаза», ретеншн, временные ссылки на выгрузки), а платформа помогает собрать веб‑приложение на React, бэкенд на Go и PostgreSQL с возможностью экспорта исходников, деплоя и хостинга, кастомных доменов, а также снапшотов и отката. Для команд, которым критична локализация и размещение в РФ, важно, что TakProsto.AI работает на серверах в России и использует локализованные и opensource LLM‑модели без передачи данных в другие страны.

Инвентаризация данных и интеграции с системами

Соберите DSAR систему быстрее

Опишите ваш DSAR workflow в чате и соберите рабочее веб-приложение на TakProsto.

Приложение для запросов на данные будет работать ровно настолько хорошо, насколько точной окажется ваша инвентаризация: где именно лежат персональные данные, в каком виде и как их можно получить/изменить. На практике это не один «источник правды», а набор систем, в которых данные размножаются и расходятся.

Карта данных: что и где искать

Начните с простой карты данных (data map) в виде таблицы: система → типы данных → идентификаторы → владелец → способ доступа → сроки хранения.

Типичные хранилища, которые стоит включить сразу:

- CRM: контактные данные, история обращений, заметки менеджеров.

- Биллинг/платежи: реквизиты, статусы оплат, счета, иногда адреса.

- Аналитика и маркетинг: события, сегменты, атрибуция, идентификаторы устройств.

- Логи и мониторинг: IP, user-agent, технические идентификаторы, трассировки.

Важно отдельно пометить, где данные являются персональными, а где — псевдонимизированными (например, только user_id без прямых контактов).

Коннекторы и способы интеграции

Для большинства команд достаточно трёх классов коннекторов:

-

Базы данных (PostgreSQL/MySQL и т.п.): чтение по подготовленным запросам, строго по списку разрешённых полей.

-

S3/объектные хранилища: поиск по префиксам, манифестам, метаданным; избегайте «глобального grep» по всем файлам.

-

Сторонние сервисы через API: экспорт/удаление по официальным эндпоинтам, с ограничениями по rate limit и ретраями.

Связывание идентификаторов

Запросы почти никогда не приходят с «идеальным ключом». Заранее определите граф соответствий: e-mail, телефон, user_id, account_id, иногда cookie_id.

Хорошая практика — хранить внутри приложения не сами данные пользователя, а таблицу соответствий идентификаторов и ссылки на источники. Это упрощает обновления интеграций и снижает риски.

Дубли и частичные совпадения: как не выдать чужие данные

Самая опасная зона — совпадения «похожих» идентификаторов (старый номер, общий e-mail, опечатка). Введите правила:

- Только точные совпадения для выгрузки персональных данных.

- Частичные совпадения — в статус «требуется проверка».

- Явная обработка дублей: приоритет «верифицированных» идентификаторов и журнал решений.

Если нужно, добавьте страницу в админке с объяснимыми «почему найдено» (какие ключи совпали) — это ускорит разбор спорных кейсов и поддержит доказуемость процесса. Подробнее про доказуемость — в разделе /blog/bezopasnost-i-audit.

Автоматизация: выгрузка, удаление и исправление данных

Автоматизация — это момент, когда процесс DSAR перестаёт быть «ручной перепиской» и становится управляемой операцией: система сама собирает данные из источников, формирует ответ, применяет удаление или исправление и фиксирует результат. Это снижает риски ошибок и помогает укладываться в сроки по GDPR/CCPA.

Выгрузка данных: формат, структура и понятность

Сделайте экспорт одновременно удобным для заявителя и проверяемым для вашей команды.

- Формат: чаще всего используют ZIP (как контейнер) с файлами JSON (машиночитаемо) и PDF/HTML (человекочитаемо).

- Структура: одинаковая во всех случаях. Например:

profile.json,orders.json,support_tickets.json,consents.json,readme.html. - Пояснения: добавьте краткое описание полей, источник данных и дату выгрузки. Хорошая практика — включить «карточку запроса» с ID и перечнем систем, из которых были собраны сведения.

Удаление и ограничение: безопасные операции и исключения

Удаление должно быть предсказуемым и безопасным:

- «Мягкое» удаление (ограничение обработки): помечайте записи как удалённые/заблокированные, отключайте маркетинговые рассылки, разрывайте связки идентификаторов. Это помогает откатить ошибку и соблюдать ретеншн.

- Необратимое удаление: применяйте только к тем данным, где это допустимо и не конфликтует с обязанностями хранения (например, бухгалтерскими). Для исключений храните обоснование: «требование закона», «защита от мошенничества», «урегулирование спора».

- Идемпотентность: повторный запуск операции не должен ломать данные. Один запрос — один воспроизводимый результат.

Исправление: согласование и источник истины

Для исправлений важны два правила: согласовать изменение и не спорить с system of record.

- Пользователь запрашивает исправление, команда подтверждает (при необходимости — документально), затем система отправляет изменения в первичный источник (CRM/биллинг/аккаунт‑сервис), а не «латку» в копии.

- Если в разных системах конфликт, задайте приоритет: где «истина», а где реплика.

Шаблоны ответов и причины отказа

Автоматизируйте коммуникацию так, чтобы она была единообразной и проверяемой:

- готовые шаблоны писем/сообщений для «выгрузка готова», «требуется уточнение», «частичный отказ»;

- библиотека причин отказа/ограничения (со ссылкой на внутреннюю политику), привязанная к шагам workflow;

- вставка фактов: какие данные выдали, что удалили, что оставили и почему.

В итоге автоматизация превращает комплаенс в повторяемый процесс: меньше ручных действий, больше контроля и меньше риск «сказать не то».

Безопасность и аудит: как сделать процесс доказуемым

Снапшоты и откат версий

Пробуйте изменения в workflow и откатывайтесь, если что-то пошло не так.

Когда вы обрабатываете запрос на доступ, исправление или удаление данных, важно не только «сделать правильно», но и уметь это доказать: внутреннему контролю, внешнему аудитору или регулятору. Поэтому безопасность и аудит лучше проектировать как часть процесса, а не как надстройку в конце.

Журнал аудита: кто, что и когда сделал

Сделайте аудит‑лог отдельной сущностью, которая фиксирует ключевые события обработки запроса: создание, подтверждение личности, назначение исполнителя, просмотр данных, формирование выгрузки, отправка ответа, удаление/исправление, закрытие кейса.

Практика, которая помогает при проверках:

- Неизменяемость записей: запрет редактирования и удаления событий из приложения; допускаются только «добавления». Для критичных систем — хэш‑цепочка записей или выгрузка событий во внешнее хранилище логов.

- Атрибутика: actor (пользователь/сервис), timestamp, действие, объект, результат, источник (UI/API), корреляционный идентификатор, IP/UA при необходимости.

Шифрование: в передаче и в покое

Все подключения — только по TLS. В базе и хранилищах файлов включайте шифрование «в покое», а для особо чувствительных полей (документы, идентификаторы) используйте прикладное шифрование.

Ключи храните в менеджере секретов/KMS, разделяйте роли: команда поддержки не должна иметь доступ к ключам. Введите ротацию ключей и протокол экстренного отзыва.

Разграничение доступа: RBAC/ABAC и минимум привилегий

Назначайте права по ролям (RBAC) и, где нужно, по атрибутам (ABAC): например, доступ только к запросам своего региона или юридического лица. Обязательные меры:

- принцип наименьших привилегий;

- отдельные роли для просмотра, утверждения и выгрузки;

- двухфакторная аутентификация для админов;

- «четыре глаза» (approval) для удаления и выдачи полных выгрузок.

Защита выгрузок: временные ссылки и контроль распространения

Выгрузка — самый рискованный артефакт. Делайте её доступной через временные ссылки с коротким TTL, ограничением на количество скачиваний и, по возможности, привязкой к получателю.

Дополнительно используйте:

- архив с паролем, переданным по отдельному каналу;

- водяные знаки/идентификатор получателя для PDF/таблиц, если риск утечки высок;

- автоматическое удаление файла после истечения срока;

- запись факта генерации и скачивания в аудит‑лог.

Если хотите, можно заранее описать модель угроз для процесса (утечки, злоупотребления сотрудников, подмена заявителя) и проверить, что каждая угроза закрыта конкретным контролем и событием в журнале.

UX для заявителя и админ-панель для команды

Хороший UX здесь — это не «красота интерфейса», а снижение ошибок, ускорение обработки и меньшее количество переписки. Заявитель должен быстро понять, что от него нужно, а команда — видеть очередь и следующий шаг без ручных напоминаний.

Портал заявителя: подача, статус, получение ответа

Форма подачи должна быть короткой: выбрать тип запроса (доступ/исправление/удаление), указать контакт для связи и минимум данных для поиска (например, e‑mail или номер договора). Важно сразу объяснить, какие документы могут понадобиться для верификации — простыми словами.

После отправки заявитель получает страницу отслеживания статуса: «получено», «идёт проверка личности», «сбор данных», «ответ готов». Вместо абстрактных статусов показывайте ожидаемые сроки и что именно происходит.

Передача результата — только безопасно: одноразовая ссылка с истечением срока, пароль по отдельному каналу или вход по коду. В портале удобно хранить историю сообщений и прикреплённых файлов, чтобы не терять контекст.

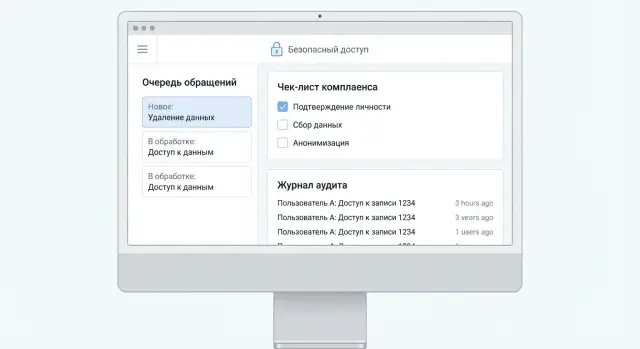

Панель оператора: очередь, фильтры, приоритеты

Оператору нужна «очередь дел»: фильтры по типу запроса, сроку (SLA), статусу, рынку/юрисдикции, продукту, а также поиск по идентификатору кейса. Добавьте приоритеты и быстрые действия: запросить доп. сведения, отправить шаблонное письмо, поставить на паузу, эскалировать в безопасность/юристам.

Шаблоны действий экономят время и снижают риск неправильной формулировки. Но оставьте поле для комментария — человеческая переписка иногда неизбежна.

Карточка кейса: всё доказуемо и под рукой

В карточке должны быть: доказательства верификации (что проверили и когда), список найденных систем/источников данных, чек‑лист шагов и журнал решений. Удобно отображать «карту покрытия»: где данные найдены, где не найдены, где ожидается ответ от владельца системы.

Добавьте блок «следующее действие» и дедлайн — это заметно снижает просрочки.

Доступность и минимальная фрикция

Пишите понятным языком без юридической перегрузки, делайте мобильную версию и крупные элементы управления. Поддержите клавиатурную навигацию и контрастность, а также предупреждайте об ошибках в форме конкретно: что исправить и как. Если нужна помощь — дайте видимую кнопку связи и ссылку на /help.

Хранение, ретеншн и минимизация данных в системе

Запросы на доступ/удаление данных часто превращаются в «мини‑архив» с документами, перепиской и выгрузками. Если не задать правила хранения заранее, вы рискуете накопить чувствительные данные без необходимости — и усложнить комплаенс вместо того, чтобы его упростить.

Правила хранения: что и как долго

Разделите сроки ретеншна по типам данных, а не по принципу «всё хранить одинаково долго»:

- Кейс (карточка запроса): минимальный набор полей для доказуемости (ID, даты, статус, основание, результат).

- Вложения заявителя (документы для идентификации): хранить существенно меньше, чем сам кейс, и по возможности в отдельном хранилище.

- Служебные выгрузки (экспорт данных субъекта): хранить кратко, лучше — до подтверждения доставки/скачивания.

- Логи и журнал аудита: обычно дольше, но без избыточного содержимого (например, не логировать тело документов).

- Резервные копии: ретеншн должен быть согласован с политикой удаления (ниже) и документирован.

Задайте эти сроки как конфигурацию, а не «зашитую» логику — под разные регуляции и внутренние политики.

Политики удаления: автоматическое истечение, legal hold и исключения

Нужны три режима:

- Автоистечение (TTL): система сама удаляет/анонимизирует данные после срока хранения.

- Legal hold: при споре, расследовании или запросе от регулятора удаление блокируется по кейсу/пользователю/периоду.

- Исключения: например, если закон требует хранить часть данных дольше (финансовые записи) — фиксируйте основание в кейсе.

Важно: удаление должно быть «сквозным» — включая вложения, временные файлы, кэш и очереди задач, а также иметь понятный отчёт «что удалено и когда».

Минимизация и псевдонимизация

Собирайте только то, что нужно для обработки запроса. Практики, которые работают:

- Псевдонимный идентификатор кейса вместо хранения лишних атрибутов.

- Частичное хранение документов: маскирование, обрезка, хранение хэша/факта проверки вместо полного файла, если допустимо.

- Раздельное хранение: персональные данные — отдельно от операционных логов, с разными правами доступа.

Версионирование шаблонов и процедур

Шаблоны писем, тексты согласий, чек‑листы проверок и внутренняя процедура обработки должны иметь:

- версию, привязанную к кейсу (чтобы было видно, по каким правилам вы действовали тогда);

- историю изменений (кто, когда, почему поменял);

- контроль публикации (черновик → ревью → активная версия).

Так вы сохраняете доказуемость без избыточного хранения данных и снижаете риск «вечного архива» из чувствительной информации.

Тестирование, запуск и контроль качества

Прототип за один спринт

Проверьте UX формы, валидации и уведомлений на реальных сценариях команды.

Запросы на доступ/удаление данных — это не «обычный» тикет: ошибка здесь означает либо утечку, либо незаконный отказ. Поэтому тестирование и запуск лучше строить как для финансовых операций: заранее зафиксировать сценарии, критерии приёмки и способы доказать, что процесс отработал корректно.

Набор тест-кейсов, который стоит автоматизировать

Начните с регрессионного набора, покрывающего реальные варианты:

- Доступ к данным (полная выгрузка) и проверка состава пакета: файлы, формат, маскирование, вложения.

- Удаление данных и «проверка следов»: что осталось в резервных копиях, логах, аналитике, очередях.

- Отказ (нет данных, нет прав, истёк срок, запрос слишком широкий) с корректным текстом ответа и причинами.

- Запрос через представителя: проверка доверенности/полномочий, отдельный канал коммуникации.

- Частичное совпадение личности (однофамилец, старый email, смена телефона): ручная проверка и корректное объединение/разделение профилей.

Хорошая практика — хранить «золотые» фикстуры в тестовом окружении и прогонять end-to-end сценарии на каждой поставке.

Пентест и проверка прав

Обязательно протестируйте злоупотребления: попытки получить чужие данные через подбор идентификаторов, перехват ссылок на выгрузку, повторное использование токенов, обход верификации (например, через смену email в профиле). Проверьте принцип минимальных прав в админ‑панели и неизменяемость журнала аудита.

Наблюдаемость и контроль SLA

Настройте метрики: время до первой реакции, время до закрытия, доля запросов «на ручной разбор», ошибки интеграций, размер очереди задач, повторные попытки. Добавьте алерты на «застревание» в статусе и на массовые сбои коннекторов.

План внедрения: пилот и runbook

Запускайтесь поэтапно: пилот на одном продукте/регионе, затем расширение. Подготовьте обучение поддержки и короткие инструкции: как верифицировать заявителя, когда эскалировать в безопасность/юристам, как формировать ответ. Runbook должен содержать действия при сбое интеграций, утечке, ошибочной выдаче данных и требуемые сроки уведомлений.

Метрики, отчётность и развитие процесса

Метрики нужны не «для отчёта», а чтобы видеть узкие места: где запросы зависают, почему растёт число уточнений, какие команды перегружены и какие системы чаще всего дают сбои при выгрузке или удалении.

KPI, которые стоит считать с первого дня

Базовый набор показателей обычно закрывает 80% вопросов комплаенса и операционной эффективности:

- Доля запросов, закрытых в срок (SLA): по типам запросов (доступ, удаление, исправление) и по юрисдикциям.

- Среднее и медианное время обработки: отдельно «до первой реакции» и «до финального решения».

- Количество возвратов на уточнение: сколько раз заявителю приходится дополнять данные, и на каком шаге это происходит.

Полезно также отслеживать долю автоматизированных действий (выгрузка/удаление без ручной работы), частоту ошибок интеграций, и нагрузку по исполнителям (чтобы планировать ресурсы).

Отчётность для комплаенса и руководства

Сделайте регулярные сводки, которые можно показать на внутреннем аудите:

- распределение запросов по типам и каналам поступления;

- причины отказов (например, недостаточная идентификация, отсутствие данных, юридические исключения) — с единым справочником причин;

- соблюдение SLA: сколько нарушений, почему, какие корректирующие меры.

Важно: отчёт должен опираться на данные из журнала действий, а не на ручные комментарии.

Процедуры улучшения процесса

Раз в месяц (или по объёму) проводите короткие ретроспективы: что чаще всего ломается, где не хватает данных, какие вопросы заявители задают повторно. По итогам обновляйте карту данных, добавляйте новые коннекторы к системам и корректируйте шаблоны ответов, чтобы снижать возвраты на уточнение.

Куда развиваться дальше

Следующий шаг — связать обработку запросов с управлением согласиями и запустить единый центр приватности для пользователей. Если вы планируете такой путь, начните с базовой терминологии и ожиданий пользователей: /blog/privacy-basics.