12 мар. 2025 г.·8 мин

Как создать веб‑приложение для управления согласиями клиентов

План создания веб‑приложения для сбора, хранения и обновления согласий и предпочтений клиентов: UX, модель данных, API, безопасность и аудит (GDPR).

План создания веб‑приложения для сбора, хранения и обновления согласий и предпочтений клиентов: UX, модель данных, API, безопасность и аудит (GDPR).

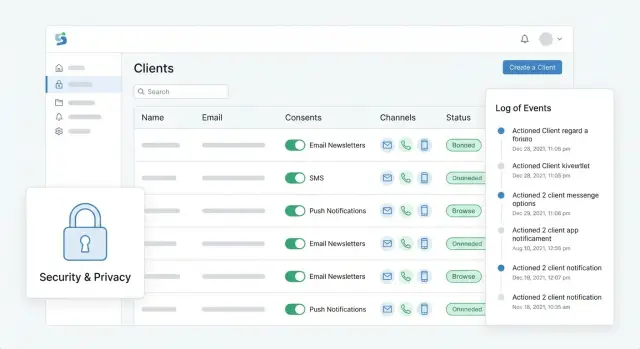

Центр управления согласиями — это не «ещё одна форма на сайте», а единая точка, где компания может быстро и доказуемо понять: что именно разрешил клиент, когда, через какой канал и как это изменялось со временем. Главная цель такого веб‑приложения — снизить риск ошибок в коммуникациях, синхронизировать все системы (сайт, мобильное приложение, CRM, сервис рассылок) и дать клиенту понятный контроль над своими предпочтениями.

На практике полезно разделять «согласия» и «настройки».

Согласия обычно нужны по каналам (email, SMS, push, звонки, мессенджеры) и по типам обработки (например, маркетинговые сообщения vs сервисные уведомления).

Предпочтения клиента — это более тонкая настройка: темы (акции, новости, персональные подборки), частота (например, не чаще раза в неделю), язык коммуникации, иногда — предпочтительные временные окна.

Как правило, есть несколько ролей:

Первичное согласие: клиент ставит галочку при регистрации, оформлении заказа, подписке на новости.

Обновление предпочтений: клиент меняет темы, язык, частоту, не затрагивая базовое согласие.

Отзыв согласия: полная отписка от канала или от конкретной темы.

Подтверждение (re-confirmation): повторное подтверждение при изменении политики, при длительной неактивности или по требованиям региона.

Важно сразу считать источниками не только сайт, но и мобильное приложение, офлайн‑точку, колл‑центр, а также импорт из CRM. Это влияет на то, какие поля «обязательны» для доказуемости: время, источник, оператор, идентификатор формы/скрипта.

Удачный продукт измеряется просто: изменения применяются быстро (почти в реальном времени), статусы точны и однозначны для всех систем, а история изменений полная — так, чтобы в любой момент можно было восстановить «кто, что и почему поменял».

Дополнительный практический критерий — скорость итераций. Центр предпочтений почти всегда дорабатывается (добавляются каналы, новые цели, уточняются тексты). Поэтому выиграет команда, которая может быстро собрать прототип, согласовать с юристами и безопасностью, а затем довести до прода без многомесячного цикла. В этом помогают современные подходы к разработке, включая vibe-coding: например, в TakProsto.AI можно собрать веб‑часть (React) и серверную часть (Go + PostgreSQL) через чат, а затем выгрузить исходники, подключить домен, развернуть и при необходимости откатиться через снапшоты.

Юридическая часть — это не «бумажное приложение» к продукту, а набор правил, которые определяют, что именно вы собираете, зачем, как доказываете законность обработки и как быстро выполняете запрос на отзыв. Если эти требования заложить заранее, центр предпочтений не будет конфликтовать с маркетингом, безопасностью и поддержкой.

Чаще всего ориентируются на GDPR (если есть пользователи из ЕС) и ePrivacy (в части электронных коммуникаций и трекинга). Параллельно почти всегда действуют локальные нормы по рекламе и рассылкам (например, требования к получению согласия на рекламные сообщения, правила идентификации отправителя, наличие понятной кнопки/ссылки «отписаться»).

Важно сразу зафиксировать географию аудитории и каналы: e-mail, SMS, мессенджеры, push-уведомления, звонки. Для разных каналов требования могут отличаться.

Согласие должно быть:

Отдельно проверьте требование granularity: согласия на разные цели должны быть разделены.

Практичный минимум раздельных целей:

Храните только то, что нужно для доказательства: факт согласия, время, источник, версия текста, идентификатор пользователя и канал. Избыточные поля (например, полный IP «на всякий случай») оценивайте через призму необходимости и политики хранения: сроки должны быть определены и исполнимы.

В модели данных у каждого согласия должны быть:

Это позволит показать проверяющим и самому пользователю: «на что именно вы согласились тогда» — даже если формулировки на сайте уже обновились.

Хороший UX в управлении согласиями — это не «галочки ради галочек», а понятный путь для клиента: быстро увидеть, что именно разрешено, легко изменить решение и получить уверенность, что его выбор соблюдается.

Обычно достаточно трёх точек входа, каждая со своей задачей:

Важно, чтобы ссылки на эти страницы были доступны из писем/уведомлений и личного кабинета. Для отписки — один явный путь, без поиска по меню.

Формулировки должны отвечать на три вопроса: что собираем, зачем и как изменить решение. Хороший текст не прячет смысл в юридических оборотах и не обещает лишнего.

Мини‑шаблон, который работает:

Если есть несколько целей (например, «новости» и «персональные рекомендации»), лучше разделить их, чтобы выбор был осознанным.

Слишком общий чекбокс ускоряет регистрацию, но снижает доверие и ухудшает качество базы. Практичный компромисс:

Если вы используете «сервисные» сообщения, отделяйте их визуально и текстом: это снижает конфликт ожиданий.

Закладывайте доступность сразу: управление с клавиатуры, заметный фокус, контраст, понятные подписи. Ошибки — рядом с полем, простым языком («Укажите email, чтобы сохранить настройки»), без красного текста как единственного индикатора.

Интерфейс и текст согласия должны совпадать по языку и тону. Если продукт мультиязычный, храните версию текста согласия для каждого языка и показывайте именно ту, которую пользователь видит сейчас — это повышает прозрачность и помогает в спорных ситуациях.

Данные о согласиях нужны в двух режимах: быстро ответить «можно ли сейчас писать/звонить?» и уметь доказать, когда и на каких условиях согласие было получено или отозвано. Поэтому удобнее разделить модель на «текущее состояние» и «историю событий».

Минимальный набор сущностей обычно выглядит так:

Для текущего статуса удобно иметь таблицу вроде consent_state, где ключ — (customer_id, channel, purpose), а значения — status (дано/отозвано/истекло/ожидает подтверждения), время последнего изменения и ссылка на последнюю версию текста.

Историю лучше хранить отдельно: consent_events с неизменяемыми записями. Это позволяет строить аудит, восстанавливать последовательность действий и разбирать спорные случаи.

Согласие должно ссылаться не на «абстрактную политику», а на конкретную версию:

consent_documents: document_id, тип (текст согласия/политика), версия, дата вступления в силу, сам текст (или хэш + ссылка на хранилище);consent_events храните document_id, чтобы всегда можно было показать, что именно принимал клиент.В каждое событие добавляйте источник: source (web, API, оператор), а также технический контекст по необходимости: session_id, device_id, IP, user-agent. Это повышает доказуемость и помогает расследовать инциденты.

Такой подход даёт быстрые чтения по текущему статусу и полноценный «след» в истории без усложнения запросов для продуктовой логики.

Чтобы человек мог посмотреть и изменить свои согласия, нужно уверенно понять, кто именно перед вами — и при этом не заставлять пользователя проходить сложную регистрацию. Ошибка в идентификации опаснее всего: вы рискуете показать чужие предпочтения или дать возможность отозвать не своё согласие.

Аккаунт (логин + пароль, SSO) — удобен, если у вас уже есть личный кабинет. Тогда доступ к центру предпочтений логично строить на текущей сессии.

Email/телефон + подтверждение — пользователь вводит контакт, вы отправляете код или ссылку и подтверждаете владение.

Одноразовая ссылка из письма/сообщения — популярный сценарий для маркетинговых рассылок: в каждом письме есть кнопка «Управлять подписками», ведущая в центр предпочтений.

Токен из письма — по сути та же одноразовая ссылка, но токен может передаваться в параметре URL или как подпись запроса.

Никогда не объединяйте клиентов только потому, что совпало имя, город или дата рождения. Базовое правило: ключом сопоставления должен быть подтверждённый идентификатор (email, телефон, internal customer_id) и/или связка «контакт + подтверждение владения». Если у вас есть CRM, храните связь между контактами и клиентом как отдельную сущность и избегайте автоматического мерджа без проверки.

Один человек может иметь несколько email/телефонов (рабочий и личный). В центре предпочтений покажите список контактов и статусы по каждому: подтверждён/не подтверждён, активен/удалён. Изменения согласий стоит привязывать либо к конкретному контакту (например, согласие на рассылку по email), либо к профилю клиента — но это решение должно быть единым для всех каналов.

Для доступа без аккаунта используйте подтверждаемую ссылку с токеном:

Эти меры дают баланс: пользователю — быстрый доступ, бизнесу — контроль и доказуемость доступа.

API — это «правда в последней инстанции» для всех систем, которые читают и меняют согласия. Если контракты расплывчатые, вы получите рассинхронизацию между сайтом, CRM и сервисом рассылок, а в случае проверки — проблемы с доказуемостью.

Практичный минимальный набор:

GET /api/v1/consents/me — получить текущие настройки (каналы, темы, статус согласий, дата/источник).PUT /api/v1/consents/me — обновить настройки целиком (удобно для формы «центр предпочтений»).PATCH /api/v1/consents/me — частичное обновление (например, отключить один канал).POST /api/v1/consents/me/revoke — явный отзыв (если нужна отдельная бизнес-логика и причина).GET /api/v1/consents/me/history — история изменений (кто/когда/что изменил).Если управляете согласиями по нескольким идентификаторам (email, телефон, customerId), полезен вариант GET /api/v1/consents/by-identifier с жёсткой валидацией типа идентификатора.

Повторные запросы неизбежны (двойной клик, ретраи, плохая сеть). Для операций записи поддержите:

Idempotency-Key для POST/PATCH.version/etag и заголовок If-Match, чтобы избежать «гонки обновлений».В запросе обычно обязательны:

me — из токена),granted/denied),source: web, uiLocale, policyVersion).В ответе возвращайте нормализованное состояние и серверные поля: updatedAt, version, policyVersion, а для ошибок — машиночитаемые коды (CONSENT_REQUIRED_FIELD_MISSING, VERSION_CONFLICT).

После изменения публикуйте событие (например, ConsentUpdated) в шину/очередь, чтобы CRM, рассылки и аналитика реагировали асинхронно. В событии держите минимум персональных данных и ссылку на запись (id), чтобы получатели при необходимости дочитали детали через API.

Контракты фиксируйте в OpenAPI и держите рядом с кодом. Добавьте примеры запросов/ответов, таблицу кодов ошибок и сценарии конфликтов версий. Это резко снижает число интеграционных багов и упрощает аудит. Подробности можно вынести в /docs/api.

Управление согласиями — это работа с персональными данными и юридически значимыми событиями. Ошибка в безопасности здесь означает не только утечку контактов, но и потерю доверия: вы должны уметь показать, что настройки клиента защищены и менялись контролируемо.

Начните с принципа «минимально необходимого доступа». Сотрудникам редко нужен полный доступ ко всем профилям и всем действиям.

Отдельно продумайте доступ интеграций: сервисные аккаунты должны иметь узкие разрешения (только чтение или только запись нужных полей).

Все интерфейсы и API — только по TLS. Для данных «на диске» включайте шифрование на уровне хранилища и/или приложения: контакты, идентификаторы, токены, служебные «доказательства согласия».

Ключи храните в менеджере секретов, а не в конфигурационных файлах. Введите ротацию ключей (плановую и аварийную), а также процедуру отзыва и замены компрометированных секретов.

Нужны два типа логов:

Логи защищайте от подмены: ограниченный доступ, неизменяемое хранилище или хотя бы контроль целостности.

Формы и API для обновления предпочтений — частая цель атак.

Делайте регулярные бэкапы с понятной частотой (RPO) и временем восстановления (RTO). Важно не только «делать копии», но и проверять восстановление на тестовой среде: иначе в критический момент вы узнаете, что бэкап неполный или не читается.

Журнал согласий — это ваша «страховка» на случай жалобы клиента или проверки: он должен однозначно показать, что именно человек разрешил, когда, через какой канал и на каком основании. Важно продумать журналирование заранее, а не «прикручивать» в конце: иначе часть событий потеряется, а доказательная база окажется неполной.

Минимальный набор полей для доказуемости обычно включает:

Чтобы текст не «плыл» со временем, храните либо полный слепок текста согласия, либо ссылку на версию документа, которую нельзя изменить задним числом.

Для аудита лучше подходит модель append-only: записи не редактируются, а новые события добавляются поверх (как лента). Технически это можно сделать:

consent_events) без прав на UPDATE/DELETE;Так проще доказать целостность истории и восстановить состояние предпочтений на любую дату.

Подготовьте два типовых отчёта: история по конкретному клиенту и выгрузка по периоду (для проверок). В отчётах важно показывать «цепочку» от интерфейса до БД: request_id/trace_id, пользователь/оператор, сервис, который записал событие.

Определите сроки хранения аудита и правила доступа: аудит читают не все, а только роли с необходимыми правами. Если регуляторно допускается, продумайте обезличивание старых записей (например, замена контакта на хэш) при сохранении доказуемых атрибутов (время, версия текста, цель, источник).

Базовый принцип: журнал должен быть понятным для бизнеса и убедительным для внешней проверки — без «чёрных ящиков» и без возможности тихо переписать историю.

Интеграции — это момент, когда центр предпочтений перестаёт быть отдельной страницей и начинает реально управлять коммуникациями. Главная цель: любое изменение согласия или канала доставки должно быстро и одинаково отражаться во всех системах, которые отправляют сообщения или работают с клиентом.

Обычно в сервисах рассылок есть списки/сегменты и флаги подписки. В вашем приложении удобно хранить «истину» о согласиях, а в рассылке держать производное состояние (кто и куда может получать письма).

Практики, которые снижают ошибки:

Для операторов важно видеть не детали закона, а понятные статусы: «разрешил email‑маркетинг», «запретил SMS», «разрешил персонализацию». Добавьте в CRM виджет/поле со сводкой и ссылкой на историю изменений (если у оператора есть права).

Хороший UX для поддержки: возможность инициировать повторное подтверждение (double opt-in) или отправить клиенту ссылку на /preferences, но без ручного «включения» согласия за клиента.

Чтобы предпочтения работали одинаково в вебе и мобайле, используйте общие UI‑компоненты и тонкий SDK/модуль, который:

Для бумажных анкет, колл‑центра и мероприятий предусмотрите импорт. Важно сохранять источник, дату и атрибуты подтверждения (например, номер формы, место, сотрудник). При сомнительном качестве данных лучше помечать статус как «требует подтверждения» и инициировать верификацию.

Вебхуки позволяют не опрашивать систему и не держать сложные расписания синхронизации. Отправляйте события вроде consent.granted, consent.revoked, preference.updated с идентификатором клиента, версией записи и временем изменения — это упрощает обновление рассылок, CRM и аналитики без рассинхронов.

Запуск центра предпочтений — это не только «выложить на сервер». Важно заранее продумать, как вы будете безопасно переносить текущие подписки, отслеживать сбои и быстро возвращаться к рабочей версии, если что-то пойдёт не так.

Разделяйте окружения как минимум на три: dev (разработка), stage (почти как прод, для финальной проверки) и prod (реальные пользователи).

Ключевой принцип: конфигурация не должна быть зашита в код. Подключения к БД, ключи шифрования, токены интеграций и прочие секреты храните в менеджере секретов или защищённых переменных окружения. На stage используйте данные, максимально похожие на прод, но обезличенные.

Если вы хотите ускорить вывод MVP, полезно выбирать решения, где уже есть инфраструктурные «поручни»: деплой, хостинг, домены, снапшоты и откат. Например, в TakProsto.AI эти функции встроены, а данные и вычисления остаются в России: платформа работает на российских серверах и использует локализованные и opensource LLM‑модели, не отправляя данные за пределы страны.

При переносе существующих подписок и истории придерживайтесь стратегии «сначала проверяем, потом переключаем»:

Мониторинг нужен не для «красивых графиков», а чтобы вовремя заметить проблему. Минимальный набор:

Откат должен быть подготовлен заранее: резервные копии БД, версии миграций и чёткий «переключатель» трафика обратно на старую систему. Хорошая практика — поддерживать короткое время двойной записи (в старую и новую системы), чтобы при сбое не потерять изменения.

Для понимания подходов к безопасности и работе с данными полезно заглянуть в /blog/data-privacy-basics. Если вы оцениваете варианты внедрения и поддержки, ориентир по уровням сервиса можно посмотреть на /pricing.

Перед релизом системы управления согласиями важно проверить не только «работает ли кнопка», но и то, что изменения корректно фиксируются, доступны нужным системам и могут быть доказаны в случае спора. Лучше заранее описать ключевые сценарии и превратить их в набор автоматических проверок.

Юнит‑тесты закрывают логику на уровне сервисов: правила обновления статусов, валидацию входных данных, работу с версиями текста согласия.

Интеграционные тесты проверяют связку API + база данных: что запись согласия создаётся, обновляется и корректно читается в разрезе каналов и целей.

E2E‑тесты стоит построить вокруг трёх критичных сценариев: дать согласие, обновить предпочтения, отозвать согласие. Для каждого сценария проверьте, что:

Отдельный набор проверок должен подтвердить, что согласия нельзя читать или менять без прав:

Смоделируйте пики: массовое чтение статусов и пакетные обновления (например, миграция или повторная синхронизация с CRM). Важно измерить время ответа, блокировки в базе и поведение очередей/ретраев.

Проверьте, что пользователю показывается правильная версия текста согласия, на нужном языке и в корректном месте интерфейса. Отдельно протестируйте сценарий обновления формулировок: старая версия должна оставаться в истории, а новая — применяться только к новым действиям.

Перед запуском соберите короткий чек‑лист: актуальная документация API, настроенные алерты, резервные копии и процедура отката, доступы по ролям, а также подтверждение, что аудит и журналирование включены во всех средах.

Если команда делает центр предпочтений «с нуля», полезно заранее договориться о способе поставки и поддержки: кто владеет схемой данных, кто отвечает за интеграции, кто утверждает тексты, как катятся изменения. Для небольших команд это особенно критично — и здесь может помочь подход, где часть разработки ускоряется через чат‑интерфейс и шаблоны архитектуры. В TakProsto.AI, например, можно начать с бесплатного тарифа, а затем перейти на Pro/Business/Enterprise по мере роста нагрузки и требований к процессам; при этом остаётся возможность экспорта исходного кода, подключение собственного домена и управляемый деплой с откатами.

Разделяйте:

Так проще и соблюдать требования, и делать удобный UX: пользователь меняет частоту, не «ломая» базовое согласие.

Практичный минимум:

Цели держите раздельно, чтобы согласие было гранулярным и пользователь понимал, на что именно соглашается.

Храните ровно то, что нужно для доказуемости и работы системы:

Избыточные поля собирайте только при явной необходимости и с понятными сроками хранения.

Используйте два слоя:

consent_state): быстрый ответ «можно ли сейчас писать/звонить?» по ключу (customer_id, channel, purpose).consent_events): неизменяемая лента (append-only) всех изменений.Это дает и скорость чтения, и полноценный аудит без сложных запросов.

Лучший набор точек входа:

И обязательно: ссылка на управление подписками в каждом сообщении и простой путь отзыва, не сложнее выдачи согласия.

Если нет аккаунта, используйте подтверждаемую одноразовую ссылку/код:

Не объединяйте людей по «мягким» признакам (имя/город). Ключ — подтвержденный идентификатор (email/телефон/internal ID).

Минимально полезные эндпоинты:

GET /api/v1/consents/me — текущее состояние;PUT или PATCH /api/v1/consents/me — обновление;POST /api/v1/consents/me/revoke — явный отзыв (если нужны причины/особая логика);Базовые меры:

Отдельно проверьте, что токены и персональные данные не попадают в логи.

Делайте «источник истины» в центре предпочтений, а внешним системам отдавайте производное состояние:

ConsentUpdated) или вебхуки;Так вы снизите рассинхронизацию между CRM, рассылками и продуктом.

Перед релизом проверьте:

document_id/версия текста, источник, инициатор;Для эксплуатации заранее подготовьте бэкапы, мониторинг (4xx/5xx, latency) и план отката.

GET /api/v1/consents/me/history — история.Для надежности добавьте идемпотентность (Idempotency-Key) и защиту от гонок версий (ETag/If-Match).