04 июл. 2025 г.·8 мин

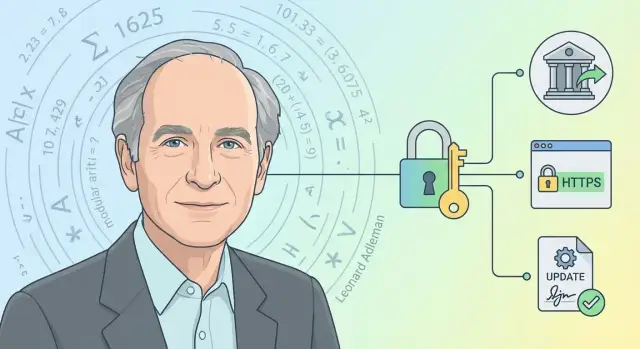

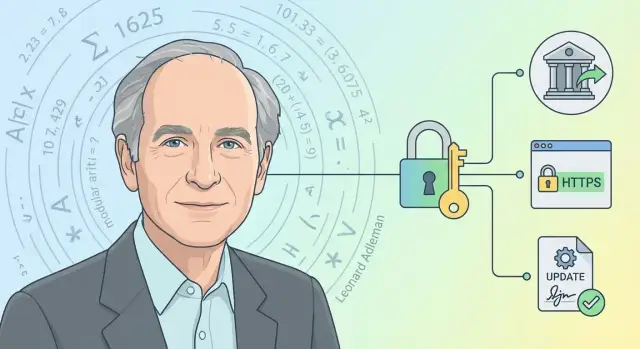

Леонард Адлеман и RSA: основа HTTPS, банка и подписи ПО

Разбираем роль Леонарда Адлемана и RSA: как открытые ключи сделали возможными HTTPS, онлайн-банкинг, цифровые подписи и безопасные обновления ПО.

Разбираем роль Леонарда Адлемана и RSA: как открытые ключи сделали возможными HTTPS, онлайн-банкинг, цифровые подписи и безопасные обновления ПО.

Леонард Адлеман — один из трёх авторов RSA (Ривест, Шамир, Адлеман). Его имя в названии алгоритма не «для красоты»: в конце 1970‑х эта работа закрепила практическую модель, где безопасность строится не на секретности самого метода, а на разделении ключей — один можно показывать всем, второй хранить в тайне.

Когда люди общались в основном «точка‑точка» (по телефону, почте, внутри одной организации), секреты можно было передавать заранее: встречей, курьером, бумажным письмом. Но интернет сделал нормой ситуацию, когда вы впервые видите сайт, банк или сервис — и сразу хотите безопасно войти, оплатить, подписать документ.

Классическая криптография упиралась в вопрос: как договориться о секрете с тем, кого вы не знаете, по каналу, который могут подслушать? Именно это тормозило появление по-настоящему безопасных публичных онлайн‑сервисов.

RSA поддержал идею асимметричного шифрования в прикладном виде: можно публиковать открытый ключ и всё равно сохранять секретность закрытого. Это дало основу для двух ключевых вещей:

Защищённое установление связи: браузер получает публичные данные сервера и может начать безопасный обмен — так пользователю становится доступно «замочек» и HTTPS.

Цифровая подпись: сервер, банк или разработчик доказывает, что это действительно он, а данные не подменены по дороге.

Вы сталкиваетесь с идеями RSA, когда:

Дальше разберём, как эти механизмы работают без перегруза математикой и где пользователи чаще всего ошибаются.

RSA — один из тех редких научных результатов, которые быстро вышли за пределы университетов и стали частью повседневной жизни: от «замочка» в браузере до подписи обновлений программ. Но за аббревиатурой стоят конкретные люди и очень конкретная работа.

В 1977 году в MIT была предложена схема, получившая название по первым буквам фамилий авторов.

Важно: RSA стал известен не потому, что «все поверили на слово», а потому что его можно было анализировать, пытаться атаковать и сравнивать с альтернативами.

В 1978 году описание RSA опубликовали в научной печати, после чего алгоритм начали активно изучать и внедрять. Дальше были несколько практических этапов:

RSA не заменил всё: параллельно развивались Диффи—Хеллман и позже эллиптическая криптография. Но именно RSA на долгие годы стал самым узнаваемым и удобным «универсальным инструментом» для аутентификации и обмена ключами, благодаря чему шифрование стало привычной частью интернета.

Чтобы понять, почему RSA стал таким важным, достаточно разобраться в простой идее: у вас может быть пара ключей, которые делают разные вещи. Никаких формул не нужно — важна логика.

Симметричное шифрование — это как один общий ключ от квартиры: одним и тем же ключом вы и закрываете, и открываете дверь. Оно быстрое и отлично подходит для передачи больших объёмов данных.

Но есть проблема: как безопасно передать этот общий ключ другому человеку, чтобы его не перехватили?

Асимметричное шифрование (к которому относится RSA) решает именно эту задачу. Здесь ключей два, и они не взаимозаменяемы.

Запоминалка простая: открытый — «для всех», закрытый — «только для меня».

До асимметричных схем безопасная связь упиралась в «курьерскую задачу»: если вы шифруете симметрично, вам нужно заранее договориться о секрете. По телефону, в письме или через интернет это легко перехватить. Получалось, что шифрование есть, а безопасного способа начать общение — нет.

Представьте навесной замок, который можно защёлкнуть любому человеку, но открыть его может только владелец своим ключом:

Вы отправляете мне сам замок (это как открытый ключ).

Я кладу письмо в коробку и закрываю вашим замком.

Забрать и открыть коробку сможете только вы своим ключом (закрытым ключом).

Так асимметричная криптография позволяет начать защищённый обмен даже между незнакомыми сторонами.

RSA решает две ключевые задачи: шифрование небольших фрагментов данных и создание/проверка цифровой подписи. На практике это почти всегда не «шифрование всего подряд», а работа с короткими, но критически важными кусочками информации.

Теоретически RSA позволяет зашифровать сообщение открытым ключом так, чтобы расшифровать его мог только владелец закрытого ключа. Но есть важное ограничение: RSA неудобен и неэффективен для больших объёмов данных.

Поэтому типичный сценарий выглядит так:

Отсюда практическое правило: RSA чаще защищает “ключи”, а не весь трафик.

Цифровая подпись на RSA работает «в обратную сторону»: владелец закрытого ключа подписывает данные, а любой желающий с открытым ключом может проверить подпись.

В реальных системах подписывают не сам файл целиком, а его хэш (короткий отпечаток). Это даёт два свойства:

Безопасность RSA опирается на практическую сложность разложения очень большого числа на множители. Проще говоря, легко перемножить большие простые числа, но крайне трудно «разобрать» результат обратно — если числа достаточно большие и ключ сгенерирован правильно.

В жизни RSA — это набор конкретных артефактов:

Именно дисциплина вокруг хранения закрытого ключа и корректных параметров часто определяет безопасность сильнее, чем «математика RSA» сама по себе.

Когда вы видите значок замка в адресной строке, это означает не «сайт абсолютно безопасен», а то, что браузер установил с сервером защищённый протокол HTTPS (поверх TLS). В результате данные между вами и сайтом передаются в зашифрованном виде, а сам сайт прошёл проверку подлинности.

Соединение шифруется: посторонний в сети (например, в публичном Wi‑Fi) не должен прочитать содержимое передаваемых данных.

Сервер аутентифицирован: браузер проверяет, что вы подключились именно к тому домену, который набрали, а не к подмене.

TLS начинается с «рукопожатия»: браузер и сервер договариваются о параметрах защиты и формируют общий секрет, из которого потом получаются ключи для шифрования трафика.

RSA может участвовать здесь в двух местах:

Аутентификация сервера. Сервер предъявляет сертификат, в котором содержится его открытый ключ (часто RSA). Браузер проверяет подпись сертификата и тем самым убеждается, что открытый ключ действительно принадлежит этому домену.

Обмен секретами (в старых схемах). Раньше TLS мог передавать «секрет» серверу, зашифровав его RSA‑открытым ключом сервера. Сейчас чаще применяют схемы с прямой секретностью (например, ECDHE), но RSA по-прежнему широко встречается в сертификатах и в проверке подлинности.

Центры сертификации (CA) — это организации, которые выпускают сертификаты и подтверждают: «этот домен действительно контролирует владелец сертификата». Браузеры и ОС хранят список доверенных корневых сертификатов (хранилище доверия). Если цепочка подписей от сайта до корня сходится — браузер показывает замок.

Практический итог простой: HTTPS/TLS с проверенным сертификатом защищает от подмены сайта и затрудняет перехват ваших данных по пути. Но замок не обещает, что сам сайт честный или что он не утечёт данные позже — он гарантирует безопасность канала и проверку подлинности домена.

Когда браузер показывает «замочек», он не просто видит шифрование. Он пытается убедиться, что вы подключились именно к нужному сайту, а не к подмене. Для этого и нужны сертификаты.

Сертификат X.509 — это «удостоверение личности» сайта в машиночитаемом виде. В нём обычно есть:

Важно: сам сертификат не делает сайт честным. Он лишь связывает домен и открытый ключ, чтобы браузер мог проверить: «этот ключ действительно принадлежит этому домену».

Проверка почти всегда идёт по цепочке доверия:

Так корневой ключ реже «выходит в люди», а риск компрометации ниже.

Подделать сертификат «вручную» бесполезно: браузер проверяет цифровую подпись CA. Если злоумышленник изменит домен или подставит свой открытый ключ, подпись перестанет сходиться — и браузер покажет предупреждение.

Чаще всего проблемы возникают из-за:

Если видите предупреждение, не «прокликивайте» его автоматически — сначала проверьте адрес, время на устройстве и повторите вход через официальный путь (например, из закладок или с главной страницы сервиса).

Онлайн-банк «держится» на двух вещах: защищённом канале связи и правильной проверке, что вы общаетесь именно с банком. RSA чаще всего участвует во второй части — через сертификаты и установление защищённой сессии в HTTPS/TLS.

Когда вы заходите в интернет-банк, браузер проверяет сертификат сайта и договаривается с сервером о шифрованной сессии TLS. На практике RSA может использоваться:

Важно: RSA не «шифрует весь интернет-банк» сам по себе. Он помогает безопасно стартовать сессию и убедиться, что ключи и подпись относятся к правильному сайту.

HTTPS защищает канал: посторонние в сети не должны подслушать ваш пароль, одноразовый код или данные платежа и не должны незаметно изменить их «по пути». Но HTTPS не подтверждает, что:

Поэтому банки дополняют TLS многофакторной аутентификацией (одноразовые коды, push-подтверждения), привязкой к устройству, лимитами, поведенческими проверками и уведомлениями о входах.

Закрывает (в основном):

Не закрывает:

Проверяйте адрес в строке браузера: не только замок, но и домен без лишних символов и поддоменов. Не переходите в банк по ссылкам из писем и сообщений — лучше набрать адрес вручную или открыть из сохранённой закладки.

Включите MFA и push-подтверждения, где возможно, и не подтверждайте операции, которые вы не начинали.

Защитите устройство: обновления ОС/браузера, антивирус по необходимости, блокировка экрана, запрет установки приложений из неизвестных источников. Если банк сообщает о новом входе или изменении настроек — реагируйте сразу: смените пароль и свяжитесь с поддержкой.

Когда вы скачиваете установщик, обновление или пакет библиотеки, главный риск — подмена: злоумышленник может незаметно заменить файл на свой и распространить вредоносную версию. Именно здесь RSA (и другие алгоритмы подписи) полезнее, чем «просто шифрование».

Шифрование скрывает содержимое: его цель — чтобы посторонний не прочитал данные.

Цифровая подпись решает другую задачу: она не прячет файл, а доказывает кто его выпустил и что он не менялся после публикации.

Издатель ПО создаёт подпись закрытым ключом. Проверить её можно открытым ключом из сертификата. Внутри обычно используется хэш (краткий «отпечаток») файла: если в установщике изменится хотя бы один байт, отпечаток будет другим, и проверка подписи провалится.

В итоге подпись даёт два важных сигнала:

Подпись кода защищает цепочку доставки: установщики приложений, автообновления, драйверы, плагины, а также пакеты зависимостей (в экосистемах разработчиков). Без подписи достаточно «подсунуть» изменённый файл на зеркале, в Wi‑Fi сети или в компрометированном репозитории — и вредоносный код разойдётся массово.

В прикладной разработке это особенно заметно, когда команда часто выпускает релизы и разворачивает сервисы в несколько окружений. Например, на TakProsto.AI (vibe-coding платформа для российского рынка) можно быстро собирать и деплоить веб/серверные/мобильные приложения из чата, а затем выстраивать дисциплину релизов: хранить снапшоты, делать откат (rollback), подключать свой домен и следить за тем, чтобы доставка обновлений оставалась проверяемой и воспроизводимой.

Операционная система или менеджер пакетов автоматически проверяет подпись и сертификат издателя. Если вы видите предупреждение, это обычно означает одно из четырёх:

Важно: «неизвестный издатель» — это не всегда вирус, но это всегда повод остановиться, перепроверить источник и скачать заново с официальной страницы или доверенного канала (см. также /blog/secure-download-checklist).

RSA часто воспринимают как «универсальный шифр», но у него есть ограничения, которые важно понимать, чтобы не получить мнимую защиту.

RSA требует сравнительно много вычислений. Поэтому его редко используют для шифрования больших объёмов данных (например, файлов или всего трафика). На практике RSA обычно применяют для двух задач: безопасно договориться о временном симметричном ключе и/или проверить цифровую подпись.

Для скорости и эффективности в реальных протоколах RSA нередко заменяют или дополняют более быстрыми механизмами обмена ключами и подписи. Это не «отказ от RSA», а нормальная инженерная оптимизация: RSA хорош там, где нужен удобный обмен ключами и совместимость, но он не обязан делать всё.

Без погружения в математику: чем длиннее ключ RSA, тем сложнее его взломать — но тем медленнее операции и больше нагрузка на серверы, устройства и токены.

На выбор влияют:

Важно не гнаться за минимумом и не выбирать параметры «как в старом примере из интернета». Настройки, считавшиеся нормальными годы назад, сегодня могут быть рискованными.

Слабое место почти всегда не алгоритм, а ключи. Частный ключ должен храниться так, чтобы его нельзя было незаметно скопировать: минимум — ограничение доступа и шифрование на диске, лучше — аппаратные хранилища (HSM/токены) там, где это оправдано.

Ещё важны ротация (плановая замена ключей/сертификатов) и готовность к отзыву: если ключ мог утечь, сертификат нужно быстро отозвать и перевыпустить.

Итог простой: RSA надёжен при правильных параметрах и дисциплине вокруг ключей, но легко становится уязвимым из‑за человеческих и конфигурационных ошибок.

RSA опирается на задачу факторизации: разложить большое число на простые множители. Для обычных компьютеров это чрезвычайно трудно, поэтому RSA десятилетиями остаётся основой для обмена ключами и цифровых подписей.

Квантовые компьютеры (если достигнут достаточного масштаба и качества) теоретически способны резко ускорить факторизацию с помощью алгоритма Шора. Это значит: ключи RSA, которые сегодня считаются безопасными, в будущем могут стать уязвимыми для атак «расшифровать задним числом».

Важно уточнение: речь не о том, что «всё сломается завтра». На практике нужны очень большие и стабильные квантовые машины, а их пока нет. Но для данных с долгим сроком ценности (медицинские записи, договоры, архивная переписка) риск нужно учитывать заранее.

Постквантовая криптография (PQC) — это новые алгоритмы, рассчитанные на устойчивость и к классическим, и к квантовым атакам. Идея простая: вместо факторизации используются другие математические задачи, для которых не известны эффективные квантовые «ускорители» в том же духе.

При этом PQC — не «магическая замена». У алгоритмов могут быть более крупные ключи, более тяжёлые подписи или нюансы внедрения.

Миграция затрагивает не одну программу, а целую цепочку доверия: браузеры, серверы, библиотеки, аппаратные модули, стандарты сертификатов X.509, центры сертификации, процедуры выпуска и обновления.

Плюс есть совместимость: пока часть устройств не умеет новые алгоритмы, придётся поддерживать гибридные схемы (старое + новое), чтобы не «отвалились» клиенты.

Первый шаг — не менять всё подряд, а навести порядок:

Так вы подготовитесь к переходу заранее, не дожидаясь момента, когда обновляться придётся в спешке.

Леонард Адлеман вместе с Роном Ривестом и Ади Шамиром сделал RSA практической основой того, что мы называем «доверием в сети». RSA — один из первых широко применимых методов асимметричного шифрования, который позволил безопасно договариваться о секретах с незнакомыми сторонами, проверять подлинность сайтов через сертификаты X.509 и подтверждать авторство через цифровую подпись. Именно поэтому RSA так тесно связан с HTTPS и TLS, онлайн-банкингом и безопасным распространением программ.

Отдельно стоит помнить: безопасность — это не только алгоритм, но и процессы. Даже идеальная криптография не спасает, если ключи хранятся небрежно, сертификаты забывают продлевать, а релизы выкатывают без проверок. Практика «быстро собрали — быстро и безопасно доставили» особенно важна для команд, которые часто выпускают обновления. В этом смысле TakProsto.AI может быть удобной базой для разработки и поставки приложений: платформа позволяет создавать веб/серверные/мобильные решения через чат, поддерживает деплой и хостинг, подключение кастомных доменов, снапшоты и откат — а также помогает выстроить предсказуемый релизный цикл без «ручных» сюрпризов. Плюс это российская инфраструктура: данные не отправляются за пределы страны, используются локализованные и open-source LLM-модели.

Пользователю:

Бизнесу:

RSA — это практическая реализация асимметричной криптографии: один ключ можно публиковать, второй держать в секрете.

Это решило «курьерскую проблему» — как начать защищённое общение с незнакомой стороной по каналу, который могут подслушать.

Его вклад был не «формальным»: он активно проверял идею на стойкость, пытался найти слабые места и помог довести схему до публикуемого, анализируемого результата.

Проще говоря, Адлеман выступал мостом между «красивой идеей» и криптосистемой, которую можно критиковать, тестировать и сравнивать с альтернативами.

Запомните роли:

Практический вывод: утечка открытого ключа не страшна, утечка закрытого — критична.

Почти никогда RSA не шифрует «весь трафик» или «весь файл».

Типичный сценарий:

Итого: RSA чаще защищает ключи, а не объёмы данных.

«Замок» означает две вещи:

Это не гарантия, что сайт «честный» или что ваши данные не утекут позже — это защита канала и проверка подлинности домена.

Сначала не нажимайте «продолжить любой ценой». Проверьте базовые причины:

Если это онлайн‑банк или сервис с платежами — лучше зайти по сохранённой закладке или набрать адрес вручную и повторить попытку.

RSA/HTTPS в основном защищают канал и помогают убедиться, что вы общаетесь с нужным доменом.

Но они не защищают от:

Поэтому включайте MFA/push‑подтверждения, проверяйте реквизиты перед подтверждением и реагируйте на уведомления о новых входах.

Подпись не скрывает содержимое, она доказывает:

На практике подписывают хэш (отпечаток): изменится хоть один байт — проверка подписи провалится.

Частые инженерные ошибки:

Полезно иметь процессы: инвентаризация сертификатов, автоматическое продление, минимизация доступа к ключам, при необходимости — HSM/токены.

Квантовые вычисления теоретически могут ускорить факторизацию (алгоритм Шора), а значит — подорвать долгосрочную стойкость RSA.

Что делать уже сейчас: