21 мар. 2025 г.·8 мин

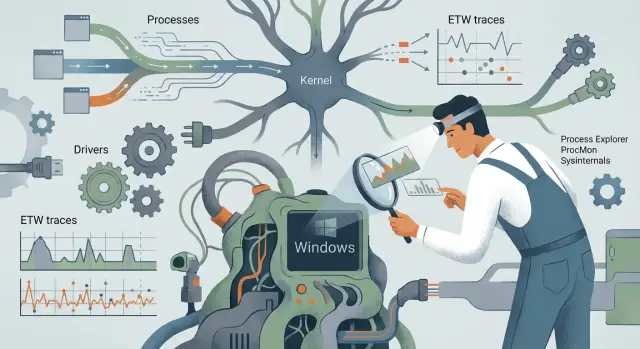

Марк Руссинович и Windows Internals: наблюдаемость и надежность

Разбираем вклад Марка Руссиновича и Windows Internals: как мыслить «изнутри ОС», собирать сигналы, отлаживать сбои и повышать надежность Windows-систем.

Разбираем вклад Марка Руссиновича и Windows Internals: как мыслить «изнутри ОС», собирать сигналы, отлаживать сбои и повышать надежность Windows-систем.

Марк Руссинович — инженер и исследователь, который сделал «внутренности Windows» практичной темой, а не набором академических схем. Его книги, статьи и инструменты из набора Sysinternals научили поколения специалистов смотреть на проблему не через догадки и «магические настройки», а через факты: события, дескрипторы, потоки, память, ввод-вывод.

Windows Internals — это не про то, чтобы помнить все структуры ядра. Это про умение связывать симптомы (тормозит приложение, растет память, сыпятся ошибки доступа, пропадает сеть) с конкретными механизмами ОС: планированием потоков, виртуальной памятью, файловым кэшем и блокировками, политиками безопасности, драйверами и стеком I/O.

Подход Руссиновича ценен тем, что переводит механизмы в наблюдаемые признаки: какие процессы и потоки реально заняты, какие handles открыты, к каким ключам реестра и файлам идет доступ, где именно система ждёт.

Наблюдаемость в Windows — это не только метрики CPU/RAM. Важнее причинно‑следственная цепочка: почему CPU высокий (контеншн, DPC, системные вызовы), почему память «течет» (коммит, пул, маппинги), почему диск 100% (очередь, мелкие синхронные операции, антивирусные фильтры), почему падает сервис (исключение, deadlock, исчерпание ресурсов).

Когда вы понимаете внутреннюю механику, надежность становится управляемой: вы заранее видите узкие места, ставите алерты на правильные сигналы и выбираете меры, которые устраняют причину, а не маскируют эффект.

Дальше разберем, какие подсистемы Windows важно держать в голове, какие сигналы собирать (включая ETW), и как применять Sysinternals (Process Explorer, Process Monitor и другие) в типичных инцидентах — производительность, память, I/O, сеть. Отдельно поговорим о дампах и отладке, чтобы «доставать ответы» из памяти процесса.

Материал рассчитан на администраторов, SRE, инженеров поддержки, разработчиков и всех, кто отвечает за стабильность Windows‑систем и хочет диагностировать проблемы быстрее и точнее.

История влияния Марка Руссиновича на практику администрирования Windows — это путь от «пары полезных утилит» к культуре расследования инцидентов. Sysinternals начинался как набор инструментов, которые показывали то, что штатные средства скрывали или объясняли слишком общими словами: кто держит файл, какие автозагрузки реально активны, что происходит с потоками и дескрипторами.

Главный сдвиг случился, когда диагностика перестала быть «наитием» и стала процедурой: наблюдаем симптомы → собираем факты → проверяем гипотезы.

Process Explorer научил смотреть на процесс не как на строчку в списке, а как на набор потоков, модулей, прав, открытых объектов и связей.

Process Monitor закрепил привычку думать событиями: файловые операции, реестр, создание процессов, сетевые обращения — с фильтрами, стеком вызовов и временной осью. Это ускорило разбор проблем «почему приложение зависает», «кто меняет ключ реестра», «откуда берётся ошибка доступа».

Со временем Sysinternals стали де‑факто стандартом в поддержке и эксплуатации Windows. Их ценность в том, что они дают правильные «линзы»: минимально достаточный доступ к деталям ОС без необходимости сразу поднимать отладчик или собирать дампы.

Книга Windows Internals закрепила следующий уровень: объяснила, почему инструменты показывают именно такие данные и как устроены подсистемы под капотом. Это не «каталог функций», а рабочая модель устройства ОС: планировщик, память, ввод-вывод, объекты ядра, безопасность.

Именно связка «инструменты + понимание механизмов» изменила культуру диагностики: меньше магии, больше доказательств, быстрее локализация причины и аккуратнее исправления.

Понимать Windows Internals — значит уметь связывать «симптом на экране» с тем, где он рождается внутри ОС. Это экономит часы: вместо перебора настроек вы сразу идёте в нужный слой — процесс, память, I/O, реестр или ядро.

Большинство «зависаний» — не магия, а ожидание: поток ждёт блокировку, событие, ввод-вывод или ответ от другого процесса. Важно различать:

Если приложение «не отвечает», ищите рост числа потоков, длительные состояния wait, а также утечки дескрипторов (handles). Они часто проявляются как постепенное ухудшение работы и странные ошибки открытия файлов/сокетов.

Windows оперирует виртуальной памятью, а не «просто RAM». Три сигнала особенно полезны при диагностике:

I/O нередко выглядит «странно», потому что между приложением и диском есть кэш, антивирусные фильтры, сетевые перенаправители, шифрование и другие слои. Отсюда типичные эффекты: приложение читает «мало», а система делает «много» операций; задержка возникает не на диске, а в фильтрующем драйвере; запись «вроде завершилась», но данные ещё сбрасываются на носитель.

Реестр — это не только «настройки», но и источник симптомов: автозагрузка, политики, параметры драйверов, ассоциации файлов, сетевые и крипто‑настройки. Изменения конфигурации часто можно увидеть как всплеск обращений к конкретным ключам, а затем — как изменение поведения приложения (например, другой путь поиска DLL или новые ограничения доступа).

Когда сбой повторяется «на разных приложениях», подозрение часто падает ниже пользовательского режима: драйверы, планировщик, подсистема памяти, файловые фильтры. Синие экраны, внезапные перезагрузки, зависания без сообщений и «битые» операции I/O нередко начинаются именно здесь.

Полезная привычка: всегда задавать вопрос «это пользовательский код или kernel-mode?», потому что методы проверки и сбор доказательств будут разными.

Наблюдаемость в Windows удобнее всего понимать как триаду: метрики, логи и трассировки. Вместе они отвечают на разные вопросы: «что стало хуже?» (метрики), «что именно произошло?» (логи) и «почему так произошло, в какой последовательности и кто виноват?» (трассировки).

ETW (Event Tracing for Windows) — главный источник «глубоких» сигналов. Это поток событий от ядра и компонентов ОС: планировщик, файловая система, сеть, драйверы, PowerShell/Win32‑провайдеры, .NET и многое другое.

Сильная сторона ETW — не просто «факт ошибки», а контекст: длительности операций, идентификаторы процессов/потоков, имена файлов/сокетов, причины задержек. ETW особенно полезен, когда симптом один (например, «всё тормозит»), а возможных причин десятки: блокировки, ожидания I/O, драйвер, антивирусный фильтр, DNS, конкуренция потоков.

Счетчики производительности (Performance Counters) хороши в проде как «панель приборов»: загрузка CPU, очередь диска, память, контекстные переключения, сетевые ошибки, показатели конкретных служб.

Минус — часто видно следствие, но не видно механизм. Рост % Processor Time не говорит, кто именно съел CPU; высокий Disk Queue Length не объясняет, какие файлы и какие процессы создают очередь. Поэтому метрики — отличный триггер для расследования, но редко дают финальный ответ.

Windows Event Log полезен там, где важны состояния и ошибки: перезапуски служб, падения приложений, проблемы обновлений, сбои драйверов, политики безопасности.

Типичная ловушка — утонуть в шуме. Практика: заранее определить несколько каналов и источников, которые реально связаны с вашим сервисом (System, Application, каналы конкретных ролей), и договориться о правилах: какие Event ID считаем критичными, какие — информационными, и как долго храним.

Рабочая схема корреляции:

Метрика фиксирует симптом и временное окно (например, всплеск CPU в 10:42–10:44).

Логи показывают, что в это время менялось (перезапуск службы, ошибки доступа, таймауты, обновление конфигурации).

ETW‑трасса подтверждает причинную цепочку: какой процесс, какой поток, какое ожидание (I/O, lock, сеть), какой файл/эндпоинт.

Так вы переходите от «система медленная» к конкретному компоненту и точке отказа — и уже можете исправлять причину, а не лечить симптомы.

Sysinternals помогает быстро «приземлить» абстрактные знания о Windows Internals на конкретный инцидент: что именно делает процесс, что он держит открытым, куда пишет и почему система ведёт себя странно.

Process Explorer полезен, когда в диспетчере задач «всё выглядит нормально», а сервер всё равно тормозит или что-то блокируется.

Он показывает дерево процессов (кто кого запустил), позволяет увидеть загруженные DLL, открытые дескрипторы (файлы, ключи реестра, события синхронизации) и понять, чем именно процесс «держит» ресурс.

Отдельно ценно для разборов доступа: можно посмотреть токены и права, быстро проверить, под какой учёткой реально работает сервис и какие привилегии у него включены.

Process Monitor — это «чёрный ящик» для файловой системы, реестра и процессной активности. Он показывает, какие операции выполняются (CreateFile, RegQueryValue и т. п.), с какими путями, результатами и задержками.

Ключ к пользе — фильтры. Начните с ограничения по Process Name и Operation, затем добавляйте условия вроде Result = ACCESS DENIED или Path contains. Так вы быстрее находите причины: кто бесконечно сканирует каталог, какой компонент засыпает реестр запросами, где возникает «файл не найден», который превращается в задержки.

Autoruns помогает понять, что именно стартует вместе с системой, пользователем или службами: драйверы, планировщик задач, расширения оболочки, сервисы.

Это важно для надежности: лишние агенты и «хвосты» старого ПО часто приводят к конфликтам, удлинению загрузки и неожиданным падениям. Autoruns даёт обзор, после которого проще принять решение: удалить, отключить или обновить компонент.

TCPView быстро связывает сетевые соединения с конкретными процессами: кто слушает порт, кто держит множество соединений, куда утекает трафик.

PsTools пригодится для удалённой диагностики (например, запустить команду, посмотреть процессы, выполнить действие без полноценного входа на сервер), но используйте его аккуратно и только по утверждённым процедурам.

Сведите риск к минимуму: работайте по принципу «сначала наблюдаем, потом меняем», фиксируйте время сбора данных, заранее согласуйте окна, и помните, что Process Monitor при длительной трассировке создаёт нагрузку и быстро раздувает лог.

Практичнее короткие сессии с точными фильтрами и сохранением результатов для последующего анализа.

Отладка Windows на уровне «интерналов» — это не набор трюков с инструментами, а дисциплина мышления. Она помогает не спорить о причинах, а шаг за шагом превращать подозрения в факты.

Начинайте с формулировки, которую можно опровергнуть: «задержки вызваны блокировкой диска», «рост памяти — из‑за утечки в конкретном модуле», «обрывы — из‑за повторных DNS‑таймаутов». Затем переводите в тест: какой сигнал должен появиться, каким инструментом его снять, какой результат подтвердит/опровергнет.

Практическое правило: одна гипотеза — один короткий эксперимент. Если эксперимент не дает ответа, уточняйте вопрос, а не добавляйте ещё пять измерений «на всякий случай».

Идите от того, что видит пользователь или бизнес‑метрика: медленно открывается окно, сервис отвечает 10 секунд, периодические зависания. Дальше раскладывайте по слоям: процесс → поток → ожидания (waits) → операции I/O/сеть → драйвер/служба.

Так вы избегаете ситуации, когда собираются красивые трассы, но непонятно, что именно в них искать.

Обратный подход полезен, когда есть «твердый» артефакт: ETW‑трасса, дамп, журналы событий. Вы идете от факта (например, длинные DISK I/O, массовые page faults, частые контекстные переключения) к месту в стеке: функция → модуль → компонент → конкретный сценарий нагрузки.

Минимальный набор, который почти всегда окупается: дамп процесса/ядра (по ситуации), ETW‑трасса на время проблемы, экспорт событий из Event Log, снимок конфигурации (версии, драйверы, политики, параметры службы), точные таймстемпы.

Записывайте: симптом, гипотезы, шаги проверки, вывод, «что изменили», как проверить регрессию. Хороший итог — короткий runbook и триггеры наблюдаемости: какие счетчики/события отслеживать и при каких порогах реагировать. Это превращает разовую победу в повышение надежности системы.

Эти ситуации встречаются чаще всего, и именно на них удобно тренировать «интернальную» привычку: не гадать, а отделять симптомы от причин и подтверждать их измерениями.

Первое, что важно различить: процесс действительно «жжёт» CPU или он в основном ждёт (диск, сеть, блокировки).

Если загрузка CPU высокая — смотрите, какие потоки активны и не упёрлись ли они в один «горячий» участок. Если CPU низкий, но «всё висит», чаще виноваты ожидания: очередь I/O, сетевые таймауты, захваченные мьютексы/семафоры.

Практический приём: сравните поведение по потокам и по времени. Короткие пики CPU с длинными паузами обычно означают ожидания; стабильная высокая загрузка — вычисления или спинлоки.

Три разных сюжета выглядят похоже («память растёт»), но лечатся по‑разному:

Важно следить не только за RAM, но и за Commit charge: он показывает, сколько памяти система пообещала процессам.

Если задержки идут от диска, типичный признак — рост времени операций чтения/записи и очереди запросов. Отдельная категория — фильтры файловой системы (например, антивирусные): они добавляют задержку к каждому открытию/чтению файла.

Ещё один «скрытый» источник — сетевые шары: приложение думает, что работает с файлом, а на деле упирается в сеть (и иногда в авторизацию или повторные подключения).

Полезно сравнивать: медленно только на одном каталоге/диске или везде, и одинаково ли страдают разные процессы.

Долгие ответы и таймауты не всегда «проблема сервера». В Windows встречаются:

Смотрите на количество соединений, состояние сокетов и распределение задержек: равномерно ли «тупит» всё или только один тип запросов.

До радикальных решений проверьте базовые вещи: есть ли записи об авариях в журнале событий, повторяется ли падение на одном сценарии, не совпадает ли оно с обновлениями/драйверами/фильтрами.

Если процесс исчезает без следов, отличайте краш приложения от завершения извне (служба, watchdog, политика, администратор). Дальше уже имеет смысл переходить к дампам и анализу причин в памяти, но сначала — зафиксировать факт: что именно упало, когда и при каких условиях.

Когда проблема «прошла» и логи молчат, самый честный источник правды — содержимое памяти. Дамп фиксирует состояние процесса или всей системы в конкретный момент: какие потоки выполнялись, какие модули были загружены, какие блокировки держались, что происходило на стеке вызовов.

Дамп процесса (user-mode) снимают, когда падает отдельное приложение или оно «зависло», но сама ОС продолжает жить. Он легче по размеру, проще передать и обычно достаточно информативен для ошибок в приложении, библиотеке, драйвере пользовательского режима.

Дамп памяти системы (kernel/memory dump) нужен, когда проблема в ядре: BSOD, зависание всей машины, подозрение на драйвер, хранение/потеря IRP, блокировки в ядре. Он тяжелее, но позволяет увидеть, что происходило на уровне ОС.

WinDbg пугает интерфейсом, но для первых выводов хватает нескольких команд:

!analyze -v — стартовая сводка: тип сбоя, вероятный модуль, контекст исключения.k / kb / kp — стек вызовов (разные уровни деталей).lm — список загруженных модулей и их версии.~ и ~*k — потоки и их стеки (полезно при «зависаниях»).r и .exr -1 — регистры и последнее исключение (если оно было).В стеке часто много «обвязки» (системные фреймы, диспетчеризация, рантаймы). Ищите:

Без символов (PDB) стек может выглядеть как набор адресов или неправильных имен функций. А без точных версий бинарников вы рискуете анализировать не тот код, который был в памяти у клиента.

Минимальное правило: фиксируйте версию приложения, Windows build, список обновлений и хэши ключевых DLL/EXE.

Сделайте сбор дампов повторяемым: заранее договоритесь, когда снимать (краш, зависание > N минут, всплеск CPU), какой тип дампа нужен и куда складывать. Держите шаблон инструкции «1 страница» и чек‑лист артефактов: дамп, логи, версии, шаги воспроизведения, таймзона/время события.

Тогда анализ в WinDbg становится не разовой магией, а нормальным инженерным процессом.

Подход «Windows Internals» — это не про редкие «магические» трюки отладки, а про системную дисциплину надежности. Он учит смотреть на Windows как на набор подсистем с наблюдаемыми состояниями: планировщик, память, I/O, сеть, безопасность, драйверы.

Когда вы понимаете, где именно может возникнуть деградация и каким сигналом она проявится, надежность становится управляемой.

Предотвращение начинается с простого вопроса: «Что должно быть истинно, чтобы сервис был здоров?» Для Windows это часто базовые вещи: достаточный запас памяти, отсутствие «затыков» в дисковых очередях, стабильная работа драйверов, предсказуемые политики безопасности.

Обнаружение — это ранние маркеры ухудшения, а не факт аварии. Восстановление — заранее подготовленные действия (перезапуск сервиса, откат обновления, переключение на резервный путь I/O), которые не требуют ручной паники.

До инцидента почти всегда видны «намёки»:

Ценность интерналов в том, что вы умеете связать симптом (например, задержки) с механизмом (очередь запросов, ожидания потоков, конфликт драйверов), а не просто констатировать «CPU высокий».

Надежная диагностика начинается с правильного разреза ответственности: приложение, сама ОС (службы, подсистемы), драйверы (фильтры файловой системы, сетевые), инфраструктура (хранилище, гипервизор).

Подход интерналов помогает быстро понять, где заканчивается зона контроля команды разработки и где нужно подключать админов/вендоров — но уже с конкретными фактами.

Сильный постмортем — это факты и таймлайн: какие метрики/события изменились первыми, что было сделано, что реально помогло. Итог — корректирующие действия: алерты на ранние сигналы, тесты обновлений, чек‑листы.

Особый риск — «тонкие» изменения: патчи, конфиги, политики, новые драйверы. Снижайте риск через поэтапный rollout, контрольные точки, быстрый откат и обязательную фиксацию: что именно поменяли, когда, на каких узлах.

Проблемы в Windows редко «одномерные»: одинаковый симптом может быть следствием драйвера, политики безопасности, очередей I/O или нехватки ресурсов в конкретном процессе. Поэтому командный подход важнее набора любимых утилит: нужна повторяемая система, где любой инженер может быстро собрать факты, корректно их сохранить и передать дальше без потери контекста.

Сделайте единые профили трассировки и чек‑листы для типовых инцидентов. Например: «высокий CPU», «подвисания UI», «всплески диска», «сеть деградирует». Внутри — минимальный набор сигналов (счётчики, события ETW, журналы, Procmon/Process Explorer‑снимки), а также параметры запуска: длительность, уровень детализации, фильтры, где сохранять результат.

Полезно договориться о формате имени файлов и структуры папок: дата‑время, имя хоста, сценарий, тикет.

Введите правило двух фаз:

Быстрый «срез» за 5–10 минут, чтобы подтвердить/опровергнуть главные гипотезы (что именно грузит систему, какой процесс, какой тип ожиданий, есть ли ошибки в журналах).

Глубокая диагностика только если срез не дал ответа: расширенная ETW‑трасса, дампы, детальные логи.

Так команда перестаёт тратить часы на «полный сбор всего», когда достаточно пары точных измерений.

Автоматизация — это не только скрипты, но и контроль доступа. Подготовьте:

Чем меньше «ручной магии», тем выше воспроизводимость и ниже риск случайно собрать лишние данные.

Практический бонус: такие внутренние инструменты и порталы удобнее поддерживать, если у команды есть быстрый способ собирать веб‑интерфейсы и сервисы вокруг диагностики (формы для запуска сборщиков, хранилище артефактов, каталоги runbook’ов). Здесь может помочь TakProsto.AI — vibe‑coding платформа, которая позволяет через чат собрать прототипы и рабочие приложения (веб/сервер/мобайл) и быстро довести их до продакшена с деплоем, снапшотами и откатом. Для задач по наблюдаемости это особенно полезно, когда нужно быстро стандартизировать процессы, а не «изобретать велосипед» вручную.

Договоритесь, что артефакты всегда включают версии ОС/патчей, таймзону, точное время старта/окончания, а также корреляционный идентификатор (номер инцидента/запроса). Это критично для сопоставления ETW, журналов и метрик между машинами.

Лучший индикатор зрелости — когда знания не «живут в голове» одного эксперта. Проводите короткие разборы реальных кейсов, пополняйте внутреннюю базу «симптом → проверка → доказательство», и тренируйте команду на безопасных лабораторных сценариях. Цель — чтобы любой инженер умел сформулировать гипотезу, собрать подтверждения и документировать выводы так, чтобы следующий шаг был очевиден.

Чтобы не утонуть в деталях, начните с базовых тем из Windows Internals: процессы и потоки, виртуальная память, ввод‑вывод (I/O), реестр, службы и драйверы. Цель на этом этапе — понимать, что именно ОС делает под капотом, когда «просто запускается программа», «кончается память» или «диск занят на 100%».

Параллельно ведите небольшой конспект терминов: handle, token, working set, page fault, IRP, context switch. Такой словарь быстро окупается: большинство диагностик упираются не в инструменты, а в точные определения.

Поставьте Sysinternals (лучше комплектом) и выработайте привычку запускать утилиты от имени администратора, когда нужно видеть полную картину.

Стартовый набор:

Если хотите шаг в «современную наблюдаемость», добавьте Sysmon (с понятной конфигурацией) и базовые навыки чтения событий.

Лучший формат — тестовая VM (снимки/rollback) и набор воспроизводимых сценариев:

Правило на каждый сценарий: сначала фиксируем симптомы и собираем факты, потом меняем систему. Снимки VM помогут сравнивать «до/после» без лишнего риска.

Собирать «всё подряд» и тонуть в шуме. В Procmon всегда начинайте с фильтров по процессу и операции.

Путать корреляцию с причиной: «после установки X стало хуже» — не доказательство. Ищите подтверждение в измерениях.

Не фиксировать базовую линию (baseline). Без неё вы не поймёте, что именно «стало медленнее».

Игнорировать права и контекст: разные токены/сеансы/учётки могут давать разные симптомы.

Хороший индикатор — ваша диагностика превращается в короткий отчёт:

Когда вы можете повторить этот цикл на новой машине и получить тот же вывод — вы уже диагностируете уверенно, а не «на удачу».

Подход ценен тем, что связывает симптомы с измеряемыми фактами: событиями, ожиданиями потоков, дескрипторами, I/O и памятью. Вместо «покрутить настройки» вы строите гипотезу и проверяете её инструментами (Sysinternals, ETW, журналы, дампы).

На практике это сокращает время диагностики и уменьшает риск «лечить не то».

Достаточно держать в голове несколько опорных моделей:

Этого хватает, чтобы правильно выбирать сигнал и инструмент для проверки.

Полезный минимум:

Типовой порядок: метрика → логи → ETW (или дамп, если проблема «в моменте»).

Смотрите на потоковую картину:

Из инструментов:

Так вы отделяете вычисления от ожиданий.

Ключевые различия:

Для практики полезно одновременно смотреть: commit, Private Bytes/working set, и косвенные признаки вроде роста дескрипторов.

Самые частые причины:

Проверка по шагам:

Полезная схема:

Дальше смотрите задержки и стек вызовов: это помогает понять, кто инициатор (ваш процесс, библиотека, сторонний агент) и почему операция тормозит.

Сначала разделите сценарии:

Если нужен быстрый старт в WinDbg, обычно хватает:

Частые «виновники» на стороне Windows:

Практично начать с TCPView (связать соединения с процессами), затем подтвердить таймлайном по логам/ETW: какие операции реально ждут и где именно появляется задержка.

Сделайте процесс повторяемым и безопасным:

Так диагностика становится командной практикой, а не «магией» одного эксперта.

!analyze -v для первичной картины;~*k для стеков всех потоков при зависаниях;lm для версий модулей.Важно обеспечить символы и совпадение версий бинарников, иначе выводы могут быть неверными.