22 авг. 2025 г.·8 мин

Мартин Хеллман и безопасность сети: как обмен ключами дал доверие

Идеи Мартина Хеллмана об обмене ключами объясняют, как работают TLS, мессенджеры и VPN: доверие без секретного канала даже в враждебной сети.

Идеи Мартина Хеллмана об обмене ключами объясняют, как работают TLS, мессенджеры и VPN: доверие без секретного канала даже в враждебной сети.

Мартин Хеллман — один из людей, благодаря которым шифрование стало не привилегией спецслужб и военных, а базовой «гигиеной» повседневных сервисов. Вместе с Уитфилдом Диффи он показал, что двум незнакомым сторонам не обязательно заранее иметь общий секрет, чтобы начать защищённый разговор. Эта идея изменила то, как устроены протоколы связи, браузеры, корпоративные сети и защищённые чаты.

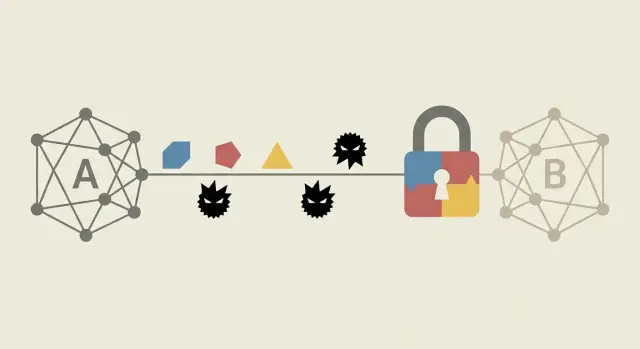

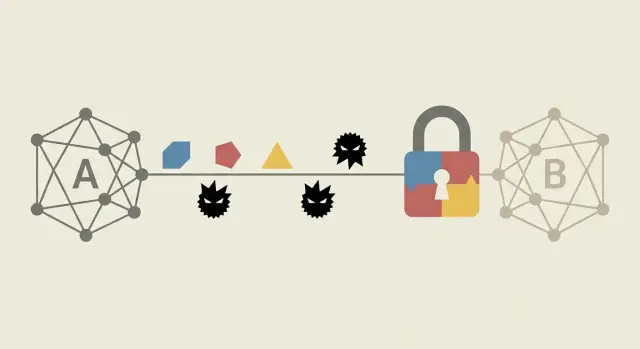

До работ Диффи—Хеллмана безопасность часто упиралась в практический тупик: шифрование есть, алгоритмы есть, но ключ нужно как-то передать. Если сеть можно прослушивать, то переслать пароль «в лоб» нельзя. Если ключ передать курьером или на встрече — это дорого, медленно и плохо масштабируется. В итоге защищённая связь становилась редким исключением, а не нормой.

Обмен ключами дал протоколам новое «мышление»: даже в враждебной сети можно стартовать с нуля и быстро получить общий секрет, не раскрывая его наблюдателю. Дальше этот секрет используется для симметричного шифрования, которое работает быстро и подходит для больших объёмов данных.

Важно: обмен ключами не устраняет все риски сам по себе — он решает именно задачу «согласования секрета». Чтобы доверять собеседнику, нужны дополнительные механизмы аутентификации (сертификаты, проверка ключей, доверенные каталоги). Но без обмена ключами современные протоколы были бы либо слишком неудобными, либо слишком хрупкими.

Дальше разберём идею Диффи—Хеллмана простыми словами, типичную модель угроз «враждебной сети», распространённые ошибки (например, путаницу между обменом ключами и аутентификацией), а также то, как это проявляется в TLS/HTTPS, мессенджерах и VPN. В финале будет практический чек-лист: что стоит проверить продукту и команде, чтобы криптография работала на доверие, а не на иллюзию безопасности.

Когда криптографы говорят «враждебная сеть», они имеют в виду не конкретного «плохого провайдера», а среду, где по умолчанию нельзя доверять ни каналу связи, ни промежуточным узлам. Интернет устроен так, что ваш трафик проходит через множество сетей и устройств, и на каждом участке возможны вмешательства.

Враждебность проявляется в трёх базовых классах действий:

Важно: шифрование без проверки целостности часто бессмысленно (можно подменить часть данных), а шифрование без аутентификации не защищает от MITM.

Если вы отправляете пароль (пусть даже «зашифрованный»), вы всё равно отдаёте секрет в канал, который может контролировать злоумышленник. Он может:

Полезный протокол должен обеспечивать: защищённое согласование ключа по недоверенному каналу, защиту от подмены и повторов, и отдельный механизм аутентификации (например, через сертификаты), чтобы «враждебная сеть» не могла тихо стать участником разговора.

До появления идей Диффи—Хеллмана безопасность в сетях упиралась не столько в «умение шифровать», сколько в более приземлённую задачу: как двум сторонам заранее получить общий секрет. Алгоритмы симметричного шифрования были понятны и эффективны, но без общего ключа превращались в красивую теорию.

Если у вас два человека — можно встретиться лично, передать ключ на бумаге или через доверенного курьера. Но в реальной системе участники исчисляются тысячами и миллионами. Тогда возникают вопросы:

Чем больше система, тем дороже и опаснее становится «ручная логистика секретов». Это и есть узкое место: безопасность зависит от того, насколько идеально организована доставка и хранение ключей, а не от самой криптографии.

Симметричное шифрование хорошо тем, что оно быстрое и практичное: подходит для больших объёмов данных и слабых устройств. Ограничение одно, но фундаментальное: обе стороны должны уже знать один и тот же ключ. Если ключ передать по открытому каналу, его может скопировать любой наблюдатель — и всё шифрование теряет смысл.

Корпоративные сети, банки, госструктуры и ранние сетевые сервисы сталкивались с тем, что защищённая связь требовала заранее созданной «сетки доверия» и распределения секретов. Это работало в закрытых средах, но плохо переносилось на открытые, «враждебные» сети.

Отсюда и потребность: нужен способ договориться о новом общем ключе по открытому каналу, не раскрывая его слушателям. Именно эта идея позже резко расширила возможности безопасных протоколов.

Диффи—Хеллман решает на удивление житейскую задачу: как двум людям договориться о секрете, если вокруг «враждебная сеть» и всё, что вы отправляете друг другу, может быть перехвачено и записано.

Интуиция такая: вы обмениваетесь не самим секретом, а «заготовками», из которых каждая сторона сможет собрать один и тот же общий секрет. При этом наблюдатель видит все сообщения, но собрать итоговый секрет у него не получается за разумное время.

Полезная аналогия — перемешивание ингредиентов. Каждый выбирает свой тайный «ингредиент» (который никому не показывает) и берёт общий публичный «базовый» ингредиент. Затем стороны обмениваются результатами смешивания (это публичная часть). Дальше каждая сторона добавляет к полученному от партнёра свой тайный ингредиент — и в итоге у обоих получается одинаковая «смесь». Перехватчик видел базу и оба публичных результата, но не знает ни одного тайного ингредиента, поэтому воспроизвести конечную смесь не может.

Публичными могут быть:

Тайным должно оставаться:

Получив общий секрет, стороны обычно не шифруют им данные напрямую. Вместо этого из него выводят сеансовые ключи: отдельные ключи для шифрования и проверки целостности, действующие ограниченное время. Это снижает риски, упрощает ротацию и делает соединение устойчивее к утечкам.

Это объяснение про принцип. Реальные протоколы используют стандартизованные математические группы/кривые, проверяют параметры и аккуратно превращают общий секрет в ключи. Пользователю не нужно «вручную считать формулы» — важно понимать, что секрет появляется после публичного обмена, но не передаётся по сети в явном виде.

Диффи—Хеллман решает одну важную задачу: позволяет двум сторонам согласовать общий секрет (сеансовый ключ) даже в «враждебной» сети. Но он не отвечает на другой вопрос: с кем именно вы сейчас договорились? Из-за этого в реальных продуктах часто путают два слоя безопасности.

Согласование ключа — чтобы трафик дальше шифровался быстрым симметричным алгоритмом.

Аутентификация — чтобы подтвердить, что на другом конце действительно нужный сервер/пользователь/устройство.

Можно идеально договориться о ключе… с атакующим.

Представьте, что вы подключаетесь к сервису через публичный Wi‑Fi. Злоумышленник встаёт «посередине» и делает две отдельные сессии:

В каждой паре Диффи—Хеллман честно создаёт общий секрет, и шифрование работает. Проблема в том, что посредник видит и может менять данные между двумя зашифрованными туннелями. Итог — ощущение «у нас же всё зашифровано», но конфиденциальность и целостность не гарантированы.

Чтобы обмен ключами был безопасным, добавляют механизмы доверия:

Шифрование без проверки собеседника даёт ложное чувство защиты. В требованиях и дизайне протокола всегда разделяйте: «как мы создаём сеансовый ключ» и «как мы доказываем, что это нужная сторона». И проверяйте, что оба слоя действительно включены по умолчанию, а не оставлены «на потом».

Многие ошибочно думают: если трафик зашифрован, его нельзя прочитать ни сейчас, ни потом. На практике злоумышленник может записать зашифрованные переговоры «на будущее», а расшифровать — когда появится возможность.

Эфемерный обмен ключами решает именно эту проблему. В нём для каждой сессии создаются временные ключи, которые живут считанные секунды или минуты и не используются повторно. Даже если вы общаетесь с тем же сервером каждый день, криптографический «сеанс» каждый раз новый.

Прямая секретность (Perfect Forward Secrecy, PFS) означает: компрометация долгоживущего секрета (например, серверного приватного ключа) не должна раскрывать прошлые сессии.

Без PFS ситуация такая: украли приватный ключ сервера — и можно поднять архив перехваченного трафика за месяцы/годы и постепенно его расшифровать.

С PFS: даже если приватный ключ сервера утек, прошлые сессии остаются закрытыми, потому что для них использовались отдельные эфемерные ключи, которые не хранились «навсегда».

PFS не предотвращает сам факт взлома, но заметно снижает ущерб в типичных сценариях:

Цена PFS — дополнительные вычисления при установлении соединения: рукопожатие чуть тяжелее, но для большинства продуктов это приемлемо.

Иногда страдает совместимость: очень старые клиенты могут не поддерживать современные эфемерные наборы (например, ECDHE). Поэтому важно:

Итог простой: PFS — это страховка от сценария «взломали потом», которая превращает катастрофу с историческими данными в локальный инцидент текущего момента.

Когда вы открываете сайт по HTTPS, браузер и сервер должны быстро договориться о том, как именно шифровать соединение и какой общий секрет использовать. При этом сеть считается потенциально враждебной: трафик могут читать, подменять и задерживать.

Это происходит в TLS-рукопожатии (handshake). Упрощённо:

Ключевой момент: обмен ключами задаёт фундамент доверия к шифрованию канала, но сам по себе ещё не отвечает на вопрос: «А это точно тот сервер, к которому я хотел подключиться?» — это решают сертификаты.

TLS сочетает два мира:

То есть TLS делает «дорогую» асимметрию один раз в начале, а потом переключается на «дешёвую» симметрию на весь сеанс.

Сертификат в TLS — это публичное заявление: «Этот публичный ключ принадлежит домену example.com», подписанное доверенным центром сертификации.

Браузер проверяет:

Так вы получаете не только шифрование, но и аутентификацию сервера — защиту от подмены точки назначения.

Даже при использовании HTTPS безопасность часто падает из‑за настроек:

Практический вывод: HTTPS — это не «просто включить замок», а аккуратно настроенный союз обмена ключами, симметричного шифрования и проверки доверия через PKI.

Мессенджер должен сделать две вещи одновременно: договориться о секретных ключах поверх потенциально враждебной сети и убедиться, что вы шифруете сообщения именно с тем человеком (или устройством), с кем думаете общаетесь.

Под капотом обычно есть «рукопожатие»: стороны обмениваются открытыми данными, выполняют ключевой обмен (часто на основе Диффи—Хеллмана) и получают общий секрет. Из него выводятся ключи шифрования и целостности для конкретного чата.

Важно, что шифрование — это не только «прочитать нельзя», но и «нельзя незаметно подменить». Поэтому протоколы добавляют проверки целостности и привязку сообщений к сессии.

Современные чаты часто привязывают доверие не к «аккаунту», а к конкретным устройствам. У одного контакта может быть несколько ключей — телефон, ноутбук, планшет.

Чтобы защититься от атаки посредника, приложения предлагают способы сверки: QR‑коды, «коды безопасности», сравнение отпечатков ключей. Это выглядит как лишний шаг, но именно он превращает «секретный канал» в «секретный канал с правильным собеседником».

Даже если ключ когда‑то утёк (вредоносное ПО, украденный бэкап), протоколы стараются ограничить последствия: регулярно обновляют ключи и разрывают связь между прошлым и будущим трафиком. Это снижает ценность разовой компрометации и помогает сохранить приватность истории переписки.

Если приложение просит подтвердить контакт или показывает уведомление «ключи изменились», это сигнал: у собеседника могло появиться новое устройство — или кто‑то пытается вмешаться. Лучший практический шаг — перепроверить код/QR по независимому каналу (звонок, личная встреча) и только потом продолжать обсуждать чувствительные темы.

Корпоративный VPN часто воспринимают как «магическую трубу» в офисную сеть, но начинается он с того же, о чём говорил Хеллман: стороны должны договориться о секрете через потенциально враждебную сеть.

Когда вы подключаетесь к VPN‑шлюзу, клиент и сервер сначала договариваются о криптографических параметрах и создают общий сеансовый ключ. На практике это делает протокол семейства IKE (для IPsec) или TLS‑рукопожатие (для некоторых SSL/TLS‑VPN). Смысл один: создать временные ключи шифрования, не передавая «пароль от сейфа» открытым текстом.

Важно: далее этими ключами защищают именно канал (туннель) — пакеты между вашим устройством и VPN‑шлюзом.

VPN шифрует трафик до корпоративного периметра, но не делает сами приложения безопасными. Если внутри туннеля вы ходите на небезопасный сайт по HTTP, отправляете данные в форму на поддельном домене или используете слабую аутентификацию, VPN это не исправит.

Отсюда частая ошибка в ожиданиях: «у нас VPN, значит утечек не будет». VPN снижает риски перехвата в пути, но не отменяет необходимость в HTTPS, MFA, контроле доступа и защите конечных устройств.

VPN не спасает от:

При выборе/аудите VPN смотрите в настройках шлюза и клиента:

Хороший VPN — это не «одна галочка», а аккуратно настроенный обмен ключами плюс строгая идентификация, поверх которой уже строятся политики доступа.

Когда вы представляете сеть «враждебной», важно думать не только о том, что кто-то может читать трафик, но и о том, что его могут менять на лету. Протоколы вроде TLS устроены так, чтобы закрывать оба класса угроз — но только при корректной настройке и проверках.

Пассивная прослушка — злоумышленник просто записывает пакеты. Здесь помогает шифрование и корректный обмен ключами: даже если трафик сохранён, без ключа он бесполезен.

Активная подмена — более опасная ситуация: атакующий вмешивается, подсовывает свои ответы, меняет реквизиты платежа, подменяет публичные ключи. От этого не спасает «просто шифрование»: нужна аутентификация стороны, с которой вы устанавливаете защищённый канал.

В классической атаке посредника злоумышленник:

Противодействие в протоколах обычно основано на связке: обмен ключами + проверка подлинности. В TLS это делается через сертификаты и цепочку доверия (PKI): ключ, которым подписан обмен, должен принадлежать именно нужному домену/сервису.

Частые провалы безопасности происходят не из-за криптографии, а из-за решений «вокруг» неё:

Протоколы предполагают, что клиент откажется от соединения при проблемах доверия. Если продукт это обходит, MITM снова становится реалистичным.

Даже идеальный обмен ключами не поможет, если секреты плохо защищены:

Сдерживающие меры — аппаратные хранилища (HSM/TPM), ротация, минимизация доступа и прямая секретность (PFS), чтобы компрометация долговременного ключа не раскрыла старые сессии.

Хороший обмен ключами — это не «галочка про TLS», а набор решений, которые должны переживать годы: смену железа, новые атаки и утечки ключей. Ниже — короткий чек-лист, который помогает не перепутать криптографию с надеждой.

Выбор длины ключей и параметров — это про запас прочности.

Самописные реализации почти всегда проигрывают по безопасности и поддержке.

Задача продукта — делать безопасный путь самым простым.

Отдельно полезно помнить про «безопасность как часть пайплайна разработки». Например, когда команда собирает веб‑ или серверное приложение в TakProsto.AI (vibe-coding через чат с возможностью деплоя), имеет смысл заранее зафиксировать в требованиях: минимальные версии TLS, корректную валидацию сертификатов в клиентах, политику ротации и мониторинг истечения сертификатов. Такие вещи проще делать стандартом проекта, чем догонять после первых инцидентов.

Если нужна практическая дорожная карта внедрения — удобно собрать её как внутренний стандарт и держать рядом с релизным процессом (см. /blog/security-checklist).

Главная мысль, которую дал миру Мартин Хеллман (вместе с Уитфилдом Диффи): доверие в сети возможно даже тогда, когда сеть враждебна и «подслушивается». Для этого не нужен заранее секретный канал — нужны правильные криптографические протоколы и дисциплина проверок.

Самая частая ошибка в обсуждениях безопасности — смешивать два разных вопроса:

Диффи—Хеллман решает первое. Второе решают сертификаты, проверка ключей, доверенные списки, политики обновлений — всё то, что не выглядит «математикой», но определяет реальную защиту от атаки посредника.

Когда вы смотрите на систему через призму обмена ключами, вы начинаете задавать правильные вопросы: есть ли прямая секретность (PFS), как хранятся долгоживущие ключи, что произойдёт при компрометации сервера завтра, как часто обновляются параметры, кто и как проверяет подлинность собеседника.

Полезная траектория обучения: разобраться в TLS и HTTPS, затем в моделях угроз, а после — в управлении ключами и жизненном цикле сертификатов. Хорошая следующая остановка — раздел /blog/tls-basics (если он есть в вашем внутреннем гиде).

Мягкий практический шаг на сегодня: пересмотрите настройки шифрования, процессы обновлений и мониторинг сертификатов в своём сервисе — безопасность чаще ломается не в формулах, а в привычках команды.

Диффи—Хеллман показал, как двум сторонам получить общий секрет, не передавая сам секрет по сети.

До этого шифрование упиралось в доставку ключа «вручную» (встреча, курьер, закрытые каналы), что плохо масштабировалось для интернета.

Это среда, где вы не доверяете по умолчанию ни каналу, ни промежуточным узлам: трафик могут читать, менять, задерживать и перенаправлять.

Поэтому протокол должен выдерживать и прослушивание, и активные вмешательства (включая MITM).

Потому что даже «зашифрованный» пароль остаётся секретом, который вы отправляете в канал, а атакующий может:

Надёжнее договориться о сеансовом ключе, не раскрывая его наблюдателю, и защитить протокол от повторов/подмен.

Обмен ключами отвечает на вопрос: «как создать общий секрет в небезопасной сети?»

Аутентификация отвечает на вопрос: «с кем именно я договорился?»

Можно успешно выполнить обмен ключами… с посредником. Поэтому в протоколе нужны дополнительные доказательства личности: сертификаты, проверка отпечатков, доверенные каталоги и т. п.

При MITM злоумышленник устанавливает две отдельные защищённые сессии:

Шифрование «внутри» каждой сессии работает, но посредник может читать/менять данные между ними.

Защита обычно строится на связке: обмен ключами + проверка подлинности (в TLS — через сертификаты и цепочку доверия).

Сеансовый ключ выводят из общего секрета и используют недолго, потому что так:

Практически это означает: компрометация одной сессии не должна автоматически раскрывать другие.

PFS означает: утечка долгоживущего секрета (например, приватного ключа сервера) не раскрывает прошлые сессии.

Это достигается за счёт эфемерного обмена ключами (например, ECDHE): ключи для каждой сессии одноразовые и не хранятся «навсегда».

В TLS рукопожатие делает три ключевые вещи:

После рукопожатия основной трафик шифруется быстрыми симметричными алгоритмами (например, AES-GCM или ChaCha20-Poly1305).

Чаще всего проблемы не в «математике», а в настройках и валидации:

Минимум для команды — регулярно проверять конфигурацию и мониторить истечение сертификатов.

Проверьте базовые вещи из практического чек-листа:

Для ориентира можно собрать внутренний стандарт и держать его рядом с релизным процессом (см. ).

/blog/security-checklist