16 сент. 2025 г.·8 мин

Практическая безопасность по Шнайеру: модели угроз и стимулы

Почему в практической безопасности важнее модели угроз, человеческий фактор и стимулы, чем модные «крипто»-термины. Разберём подход Шнайера на примерах.

О чём практическая безопасность по Шнайеру

Практическая безопасность по Брюсу Шнайеру — это не спор о том, «какой алгоритм шифрования самый правильный», а разговор о том, как реально ломают системы и почему многие провалы происходят не из‑за слабой криптографии.

«Крипто‑слова» vs реальная безопасность

Вокруг безопасности легко построить витрину: шифрование, «нулевое доверие», «военный уровень защиты». Но атака часто идёт там, где нет магии: через настройки по умолчанию, плохие процессы, фишинг, доступы «на всякий случай», забытые интеграции и экономию на проверках.

Шнайер последовательно продвигает мысль: безопасность — это управление рисками в системе, а не набор модных технологий. Сильная криптография может быть внутри, но итог всё равно будет слабым, если злоумышленнику проще купить доступ, обмануть сотрудника или воспользоваться ошибкой в процессе.

Кто такой Брюс Шнайер

Брюс Шнайер — известный исследователь и популяризатор прикладной безопасности, автор книг и статей о том, как думать про угрозы, доверие и стимулы. Его подход ценят за приземлённость: меньше героизма, больше здравого смысла и проверяемых допущений.

Что вы получите из этой статьи

Материал даст рамку принятия решений и набор вопросов, которые помогают:

- понять, что именно вы защищаете и от кого;

- отделять «страшные истории» от вероятных сценариев;

- выбирать меры защиты по эффекту, а не по звучанию.

Для кого это

Для продуктовых команд, разработчиков, специалистов по безопасности и руководителей — всех, кому важно принимать решения про риски, сроки и бюджет без лишней терминологии и самообмана.

Безопасность — это система, а не набор алгоритмов

Частая ошибка — говорить о безопасности так, будто это свойство одной технологии: «у нас AES», «пароли захешированы», «мы используем TLS». В подходе Брюса Шнайера безопасность — это управление риском: какие неприятные события могут случиться, насколько они вероятны и как дорого обойдутся.

Абсолютной («идеальной») защиты нет; есть осознанный выбор, какие риски снижать и какой ценой.

«Алгоритм безопасен» ≠ «система безопасна»

Алгоритм может быть криптографически стойким, но реальная система включает людей, процессы и инфраструктуру: регистрацию, восстановление доступа, хранение ключей, админ‑панели, логи, поддержку, интеграции.

Там, где криптография работает математически, атаки на систему часто работают организационно. Например, если злоумышленник получил доступ к почте пользователя, он может сбросить пароль и войти легально. В этот момент «сильное шифрование» внутри продукта не спасает: проблема не в слабом алгоритме, а в том, что управление аккаунтом (аутентификация, восстановление, уведомления, защита от подмены SIM/почты) оказалось слабым звеном.

Контекст важнее абстрактной «стойкости»

Спрашивать «насколько это стойко?» без контекста — всё равно что выбирать замок, не зная, что вы защищаете и от кого. Для одних продуктов ключевой риск — захват аккаунтов и мошенничество, для других — утечка персональных данных, для третьих — саботаж со стороны инсайдера.

Поэтому полезная формулировка звучит так: какой риск мы снижаем этой мерой, какую атаку она затрудняет и что остаётся уязвимым. Именно так безопасность перестаёт быть набором «правильных» алгоритмов и становится целостной системой решений.

С чего начать: активы, ущерб и критерии успеха

Начинать практическую безопасность полезно не с «самых страшных атак» и не с выбора модных технологий, а с ясности: что именно вы защищаете и зачем. У Шнайера безопасность — это про управление риском, а риск всегда привязан к ценности активов и допустимому ущербу.

Какие активы у вас есть на самом деле

Активы — это не только «данные в базе». Для продукта обычно важны:

- Деньги: прямые потери (возвраты, штрафы), мошенничество, чарджбеки.

- Данные: персональные, коммерческие, переписка, аналитика, исходники.

- Доступ: аккаунты админов, API‑ключи, права в облаке, доступ к платежам.

- Репутация и доверие: отток пользователей после инцидента, падение конверсии.

- Непрерывность сервиса: простой, срыв SLA, потеря заказов из‑за недоступности.

Важно назвать активы «человеческим» языком, чтобы бизнес и команда одинаково понимали ставку.

Четыре вопроса, которые экономят недели

Перед любыми мерами защиты ответьте письменно (хотя бы на одну страницу):

-

Что защищаем? (конкретные активы и процессы)

-

От кого? (типы нарушителей, их возможности — без фантазий)

-

Какой ценой? (деньги, время команды, влияние на UX и скорость релизов)

-

Какой ущерб допустим? (порог, после которого инцидент становится «катастрофой»)

Эти ответы сразу задают рамки: иногда «идеальная защита» просто дороже, чем потенциальный ущерб.

Бизнес‑цели и требования: что считается «достаточно безопасно»

Критерий успеха в безопасности — не «ноль уязвимостей», а приемлемый риск для конкретного продукта. Его формируют:

- Бизнес‑цели: рост, удержание, скорость вывода фич, стоимость поддержки.

- Регуляторные требования и договоры: что обязаны обеспечить (хранение, доступ, аудит, уведомления).

Практичный ориентир: сформулируйте 3–5 измеримых условий «достаточно безопасно» (например, допустимый простой, максимальная сумма мошенничества в месяц, время обнаружения инцидента, обязательные уровни доступа). Это станет опорой для последующих решений — от приоритизации до процесса релизов.

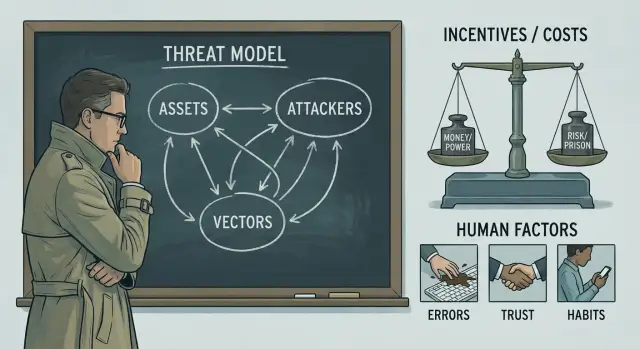

Модель угроз: простая структура без бюрократии

Модель угроз у Шнайера — это не «документ ради документа», а быстрый способ договориться: что мы защищаем, от кого и какими мерами. Хорошая новость: чтобы получить пользу, не нужно рисовать сложные диаграммы и собирать комитет.

Минимальный набор элементов

Достаточно описать четыре вещи:

- Активы: что для вас действительно ценно (деньги, персональные данные, доступ к админке, репутация, непрерывность сервиса).

- Акторы: кто может атаковать и зачем.

- Поверхности атаки: где можно «войти» (формы логина, API, интеграции, поддержка, мобильное приложение, доступ сотрудников).

- Доверенные границы: где вы перестаёте контролировать среду (браузер пользователя, устройства сотрудников, внешние подрядчики, сторонние сервисы).

Кто атакует: типовые категории

Чтобы не утонуть в фантазиях, удобно начинать с простых классов атакующих:

- Случайные: действуют без цели, ищут лёгкую добычу (автосканеры, массовый фишинг).

- Мотивированные: есть конкретная выгода (доступ к аккаунтам, вымогательство, конкурентные мотивы).

- Инсайдеры: сотрудники или бывшие сотрудники с доступом и знанием процессов.

- Подрядчики: внешние команды и поставщики, через которых открывается дополнительный путь.

Простая таблица для приоритизации

Не усложняйте: запишите угрозы списком и оцените их на грубом уровне.

| Угроза | Вероятность | Ущерб | Приоритет |

|---|---|---|---|

| Подбор паролей к аккаунтам | средняя | высокий | высокий |

| Утечка через подрядчика | низкая | высокий | средний |

| Ошибки в настройке прав доступа | высокая | средний | высокий |

Важно: цель таблицы — выбрать 3–5 действий на ближайший цикл, а не «закрыть всё».

Частая ошибка, которая убивает пользу

Моделирование угроз без владельца решения и сроков превращается в теорию. Для каждой меры сразу фиксируйте: кто отвечает (роль/имя), что именно меняем и к какому спринту/дате должно быть сделано. Тогда модель угроз становится рабочим инструментом продукта, а не разовым мероприятием.

Приоритизация: вероятность × ущерб вместо паники

Когда команда обсуждает безопасность, разговор часто уходит в «самое страшное»: шпионов, нулевые дни, «нас обязательно взломают». Проблема в том, что страшное не равно вероятное.

Практический подход Шнайера предлагает смотреть на риск как на произведение вероятности и ущерба — и работать с тем, что реально может произойти и реально больно ударит по продукту.

Почему «страшное» не всегда «вероятное»

Например, целевая атака на руководителя может звучать драматично, но если у вас небольшой B2B‑сервис и нет уникальных данных, шанс именно такой атаки может быть низким. Зато банальные сценарии — повторное использование паролей, фишинг, утечки через публичные ссылки, ошибки в правах доступа — случаются постоянно и дают измеримый ущерб.

Шкалы без псевдоточности

Вместо чисел «0,37» и «1,8%» полезнее договориться о простых уровнях. Это быстрее, понятнее и честнее.

- Вероятность: низкая / средняя / высокая

- Ущерб: низкий / средний / высокий (в деньгах, штрафах, простое, потере доверия)

Можно зафиксировать правило: если спорите больше 10 минут — ставьте «средняя» и запишите, что нужно уточнить.

Как учитывать неизвестные

Любая модель неполна: у вас нет всех данных об атакующих и будущих уязвимостях. Поэтому полезно явно прописывать:

- Допущения (например: «у нас нет доступа к банковским данным», «саппорт общается только через тикеты»)

- Границы модели (что не рассматриваем сейчас, чтобы не утонуть)

- Проверки, которые снимут неопределённость (логирование, инвентаризация доступов, аудит процессов)

Результат: список топ‑рисков для спринтов

На выходе должен быть короткий перечень 5–10 рисков с понятными действиями. Пример формата:

- Риск: захват аккаунта через фишинг → вероятность высокая, ущерб высокий → меры: 2FA для админов, обучение саппорта, защита сброса пароля.

- Риск: утечка данных через неверные права доступа → вероятность средняя, ущерб высокий → меры: ревизия ролей, тесты на доступ, журналирование.

- Риск: простой из‑за DDoS → вероятность средняя, ущерб средний → меры: лимиты, план реакции, договорённости с провайдером.

Такой список удобно «закрывать» задачами в спринтах, а не обсуждать безопасность как абстрактную вечную проблему.

Человеческий фактор: ошибки предсказуемы

Добавьте аудит критичных событий

Сгенерируйте логирование входов, смены прав и опасных действий в сервисе.

Люди почти всегда выбирают удобство, а не «идеальную безопасность». И это не недостаток пользователей — это свойство любой реальной системы.

Практическая безопасность по Шнайеру начинается с признания: если защита требует постоянной внимательности и дисциплины, её будут обходить — или она будет ломаться.

Где люди ошибаются чаще всего

Самые типичные ошибки повторяются из продукта в продукт:

- Фишинг и подмена контекста: письмо/сообщение выглядит правдоподобно, а интерфейс подталкивает «быстро подтвердить».

- Повтор паролей: пользователь оптимизирует усилия, а не риск, поэтому один и тот же пароль «путешествует» между сервисами.

- Доверие к интерфейсу: если экран похож на официальный, многие считают его безопасным. Нападающие играют не в взлом, а в убеждение.

Важно: эти ошибки предсказуемы — значит, их можно учитывать в модели угроз и проектировании.

Безопасность по умолчанию сильнее запретов

Политика «запретить» часто приводит к обходным путям: люди ищут самый короткий маршрут к цели, даже если он небезопасен. Эффективнее сделать безопасный путь самым простым:

- Включать защитные настройки по умолчанию (например, требование второго фактора для рискованных действий).

- Ограничивать последствия ошибки: если пользователь попался на фишинг, ущерб не должен быть катастрофическим.

Дизайн и тексты как меры защиты

Хороший UX снижает риск не хуже технических контролей:

- Подтверждения для опасных действий: не «Вы уверены?», а конкретика — что именно произойдёт и какие будут последствия.

- Предупреждения в момент риска: коротко, без запугивания, с понятным следующим шагом.

- Микрообучение: маленькие подсказки в нужный момент лучше длинных инструкций «в разделе помощи».

Когда система спроектирована так, что обычное поведение пользователя остаётся безопасным, человеческий фактор перестаёт быть «виноватым» и становится частью защиты.

Стимулы и экономика: почему уязвимости не «случайны»

Шнайер постоянно возвращает нас к неприятной мысли: атакуют там, где дешевле, а защищают там, где выгоднее. Уязвимости часто появляются не из‑за «плохих инженеров», а из‑за экономических условий вокруг продукта: кто получает выгоду, кто несёт потери и кто принимает решения.

Где именно ломаются стимулы

В одной системе участвуют как минимум четыре стороны: пользователь, бизнес, подрядчик/поставщик и злоумышленник.

Пользователь хочет удобства и скорости. Бизнес — роста, выручки и быстрых релизов. Подрядчик может быть заинтересован закрыть работу по ТЗ и минимизировать часы поддержки.

Злоумышленник ищет максимальную отдачу при минимальных затратах: если фишинг дешевле взлома, будут фишить; если проще атаковать слабый процесс, а не шифрование, ударят по процессу.

Примеры перекоса (и почему они предсказуемы)

Если штрафы и репутационные потери за утечки размыты или «не ощущаются» командой, безопасность почти всегда проигрывает задачам, за которые прямо платят.

Когда KPI завязаны на скорость релизов и количество фич, а цена инцидента наступает «потом» и достаётся другим людям, появляется стимул отложить исправления, упростить проверки и оставить технический долг.

Экономия на поддержке и мониторинге тоже создаёт дыру: проблему заметят поздно, а значит злоумышленник получит больше времени.

Как выравнивать стимулы

Назначайте владельцев рисков и делайте последствия видимыми: кто принимает решение — тот и отвечает за принятый риск.

Закрепляйте процессы: минимальные проверки перед релизом, обязательный разбор инцидентов без поиска виноватых, приоритет исправлений по риску.

И, наконец, бюджет: безопасность без ресурсов превращается в просьбу «делайте лучше». Деньги и время — это язык, на котором стимулы реально меняются.

Криптография без шума: где она помогает, а где нет

Укрепите интеграции и секреты

Сделайте раздельные ключи, ротацию и быстрый отзыв доступов для подрядчиков.

Криптография — важный инструмент, но она решает довольно узкий класс задач: конфиденциальность (чтобы данные не прочитали посторонние) и целостность (чтобы данные нельзя было незаметно подменить). Иногда ещё — аутентичность (доказать, кто именно подписал сообщение).

Почти всё остальное — это уже про процессы, доступы, стимулы и ошибки людей.

«Крипто‑словечки», которые не отвечают на модель угроз

Фразы вроде «у нас AES‑256», «всё на TLS», «zero‑knowledge», «военное шифрование» звучат убедительно, но сами по себе не отвечают на главный вопрос: от кого защищаемся и что именно пытаемся предотвратить.

Если злоумышленник может получить доступ администратора, украсть ключи, заставить пользователя отдать код из СМС или забрать резервные копии — выбор «модного алгоритма» уже не спасает.

Мини‑чек‑лист перед тем, как «просто включить шифрование»

- Что именно шифруем: данные в базе, в логах, в бэкапах, файлы у клиента, трафик между сервисами?

- Где живут ключи: в коде, в переменных окружения, в секрет‑хранилище, в HSM?

- Кто имеет доступ: разработчики, SRE/DevOps, поддержка, подрядчики? Как это контролируется?

- Как происходит ротация ключей и что будет при утечке?

- Как восстановить доступ (и не превратить восстановление в обход защиты)?

Пример: ключи и бэкапы важнее «самого лучшего алгоритма»

Компания может честно хранить данные «зашифрованными AES», но держать ключ в том же облачном аккаунте без жёстких ролей и журналирования. Или делать бэкапы базы в открытый бакет. В итоге атакующему не нужно «ломать крипту» — достаточно добыть ключ или копию данных.

Поэтому практичная криптография начинается не с алгоритма, а с ответов на вопросы выше и привязки к вашей модели угроз (см. /blog/model-ugroz).

Практические сценарии: разбор типовых атак

Практическая безопасность удобнее всего проявляется на конкретных историях. Один и тот же продукт может быть «идеально защищён» на бумаге и при этом уязвим в реальных точках входа: там, где есть люди, поддержка, интеграции и данные, разлетевшиеся по логам.

1) Фишинг и перехват сессий: приоритеты меняются

Если модель угроз говорит, что злоумышленник чаще крадёт доступ через пользователя, то фокус смещается с «усилить пароль» на «сломать цепочку после кражи». Две типовые меры:

- 2FA (лучше — приложением/ключом, а не только SMS) снижает эффект от украденного пароля.

- Привязка сессий: ограничение по устройству/браузеру, короткие токены, отзыв сессий при подозрительных входах, уведомления.

Важно: 2FA не спасает от перехвата активной сессии, поэтому в приоритизации часто выше стоят контроль сессий и обнаружение аномалий.

2) Сброс пароля и поддержка — самый частый «обход» криптографии

Даже сильная криптография бессмысленна, если аккаунт можно вернуть через поддержку по слабой проверке личности. В модели угроз это отдельный «канал атаки», и для него нужны свои барьеры:

- чёткие правила KYC/проверки личности для саппорта;

- запрет на смену e-mail/телефона без дополнительного подтверждения;

- задержки (cooldown) и уведомления о критичных изменениях.

3) Поставщики и интеграции: минимум прав и наблюдаемость

Интеграции часто получают «вечные» ключи и широкие права — потому что так проще. Практический подход требует обратного:

- минимальные права (scopes/роли) и раздельные ключи на разные функции;

- ротация ключей и быстрый отзыв;

- мониторинг: кто, когда и к чему обращался; алерты на нетипичные объёмы.

4) Утечки через логи и аналитику: данные живут дольше кода

Логи, трекинг и отчёты нередко становятся «теневым хранилищем» персональных данных и токенов. Здесь помогает простая дисциплина:

- классификация данных (что можно логировать, а что нельзя);

- маскирование/редакция чувствительных полей;

- политики доступа и сроков хранения для логов и выгрузок.

Эти сценарии полезны тем, что превращают безопасность из абстракции в список проверяемых решений — и показывают, где защита ломается чаще всего.

Обнаружение и реакция: когда защита всё же ломается

Даже хорошие меры защиты иногда не срабатывают: потому что люди ошибаются, атаки меняются, а сложные системы дают сбои. Практический подход по Шнайеру здесь простой: дешевле заранее подготовить обнаружение и реакцию, чем потом неделями расследовать «как так получилось» без данных и плана.

Предотвращение и реакция — разные задачи

Предотвращение снижает вероятность, но реакция снижает ущерб. Если вы не видите, что происходит, вы платите дважды: за инцидент и за слепое восстановление.

Поэтому минимальная «страховка» — это не ещё один барьер, а способность быстро понять, что случилось, ограничить масштаб и вернуться в норму.

Минимальный набор без героизма

В большинстве продуктов достаточно базового комплекта:

- Аудит событий: входы, изменения прав, критичные действия, операции с данными.

- Алерты: не «на всё», а на действительно опасные паттерны (скачок ошибок авторизации, массовый экспорт, неожиданные админ‑действия).

- Бэкапы: проверяемые восстановлением, с понятными RPO/RTO.

- План реагирования: короткий документ, который можно открыть в 3 ночи.

Кто принимает решения во время инцидента

Заранее определите роли и контакты: кто дежурит, кто принимает решение об отключении функции, кто общается с клиентами и партнёрами, кто фиксирует таймлайн.

Нужны критерии эскалации: например, затронуты персональные данные, есть признаки компрометации админ‑аккаунта, инцидент повторяется или растёт по масштабу.

После инцидента: польза вместо поиска виноватых

Разбор должен отвечать на вопросы «что позволило случиться» и «как уменьшить риск/ущерб в следующий раз». Итог — конкретные улучшения в продукте и процессах: новые алерты, уточнение прав доступа, изменения UX (чтобы снижать ошибки), и обновлённый план реагирования.

Как внедрить подход в продуктовой команде

Настройте минимальные права доступа

Опишите роли, API ключи и ограничения, чтобы снизить риск ошибок.

Внедрение «практической безопасности» в продукте — это не разовый воркшоп и не документ ради галочки. Это привычка регулярно принимать решения о рисках так же, как вы принимаете решения о фичах, сроках и качестве.

Превратите модель угроз в понятные задачи

После короткой сессии по модели угроз важно сразу «приземлить» выводы в бэклог. Для каждой приоритетной угрозы зафиксируйте:

- владельца (кто отвечает за выполнение и согласование компромиссов),

- срок (лучше привязать к релизу или вехе, а не «когда-нибудь»),

- критерии готовности (что именно должно измениться: логирование, ограничения, проверка прав, уведомления, обучение поддержки).

Хороший критерий готовности проверяем: «появился алерт при X», «пользователь видит подтверждение при Y», «запрос без прав возвращает отказ», а не «усилить безопасность».

Отдельно полезно закрепить техническую дисциплину релизов. Например, в TakProsto.AI (виб‑кодинг платформа для создания веб, серверных и мобильных приложений через чат) командам удобно использовать planning mode для фиксации допущений и границ модели угроз, а также снапшоты и rollback — чтобы безопаснее выкатывать изменения и быстрее откатываться при подозрении на инцидент. Это не заменяет меры защиты, но уменьшает цену ошибки в продакшене.

Обсуждайте компромиссы честно: безопасность vs удобство vs стоимость

Почти всегда есть цена: дополнительные шаги для пользователя, время разработки, нагрузка на поддержку. Обсуждайте это прямо на планировании, не пряча под общими словами.

Удобный приём — формулировать варианты: минимум, разумный уровень, максимум, и рядом указывать влияние на метрики продукта и оценку затрат.

Если разговор упирается в бюджет, зафиксируйте предпосылки и вернитесь к ним при пересмотре планов (в том числе на /pricing, если у вас есть привязка затрат к тарифам).

Какие артефакты стоит хранить

Чтобы подход жил, оставьте лёгкие следы, которые реально перечитывают:

- Краткая модель угроз на 1–2 страницы (что защищаем, от кого, какие ключевые сценарии).

- Список допущений (например: «письмо может быть перехвачено», «партнёрский API может ошибаться»).

- Журнал решений: что выбрали, почему, какие риски приняли и на какой срок.

Если у команды есть правила публикаций и внутреннего обмена знаниями, заведите единое место и политику обновлений (например, в базе знаний и с ссылкой на /blog как на стандарт «как мы пишем и обновляем материалы»).

Чек‑лист: практическая безопасность без лишней терминологии

Эта секция — про то, как держать разговор о безопасности «на земле»: активы, ущерб, вероятные атаки и реальные ограничения команды. Её удобно использовать в конце планёрки или перед запуском фичи.

Быстрые вопросы на 10–15 минут (для встречи по безопасности)

-

Что мы защищаем? (данные клиентов, деньги, доступы, репутацию, доступность сервиса)

-

Что будет самым неприятным исходом? Потери в рублях/часах простоя, штрафы, массовые возвраты, потеря доверия.

-

Кто может атаковать и зачем? Мошенник ради денег, конкурент, обиженный сотрудник, случайный «исследователь», ботнет.

-

Как атака выглядит по шагам? Не «XSS/SQL», а: «получить доступ → закрепиться → вывести деньги/данные».

-

Где у нас сейчас самая слабая часть цепочки? Регистрация, восстановление доступа, админка, интеграции, поддержка.

-

Какая защита даст максимум эффекта за неделю? Часто это 2FA для админов, ограничения прав, журналирование, контроль подозрительных операций.

-

Как мы поймём, что нас ломают? Какие сигналы/алерты увидим, кто дежурит, что делать в первые 30 минут.

Сигналы, что вы обсуждаете «слова», а не угрозы

Вы в зоне пустых разговоров, если:

- спорите о терминах и модных технологиях, но не можете назвать актив и ущерб;

- перечисляете «страшные уязвимости», но нет сценария атаки и точки входа;

- предлагаете «сделать шифрование везде», но не ясно, от кого защищаетесь;

- меряете безопасность количеством задач, а не снижением конкретного риска.

Мини‑план на 30 дней

Неделя 1: выбрать 3–5 ключевых активов и согласовать критерии успеха (что считаем «инцидентом»).

Неделя 2: собрать простую модель угроз (сценарии, акторы, входы, последствия). Достаточно одной страницы.

Неделя 3: приоритизировать по «вероятность × ущерб», выбрать топ‑3 риска и владельцев задач.

Неделя 4: закрыть топ‑3 (или заметно снизить), добавить базовое обнаружение/реакцию, закрепить процесс: 15 минут на безопасность в планировании.

Что почитать дальше

- Брюс Шнайер: «Beyond Fear» (про практику и здравый смысл) и «Secrets and Lies» (про безопасность как систему).

- Эссе и заметки Шнайера (поиск по его имени + essays): короткие тексты про стимулы, человеческий фактор и реальные атаки.

- Введение в threat modeling для продуктовых команд: материалы про STRIDE (как шпаргалка по типам угроз, без усложнения).

FAQ

Что в статье называется «практической безопасностью по Шнайеру»?

Практическая безопасность — это управление рисками в реальной системе: активы + акторы + поверхности атаки + процессы. Она отвечает на вопросы «что защищаем», «от кого», «какой ущерб», «какими мерами уменьшаем риск», а не спорит о «самом правильном алгоритме».

Почему сильная криптография не гарантирует безопасность системы?

Потому что атаки часто обходят математику и идут через людей, доступы и процессы: фишинг, сброс пароля, ошибки ролей, утечки через логи, «вечные» ключи интеграций.

Криптография помогает, но обычно не закрывает сценарии вида «получить доступ к почте → восстановить пароль → войти легально».

Какие «активы» важно перечислить перед разговором о защите?

Начните с инвентаризации того, что реально имеет цену:

- деньги (мошенничество, возвраты, штрафы);

- данные (персональные, коммерческие, переписка);

- доступы (админка, облако, API-ключи);

- репутация и доверие;

- непрерывность сервиса (простой, SLA).

Формулируйте активы «человеческим языком», чтобы бизнес и команда понимали одно и то же.

Какие 4 вопроса помогают быстро задать рамки безопасности?

Полезный минимум — письменно ответить:

- Что защищаем? (конкретные активы и процессы)

- От кого? (реалистичные типы нарушителей)

- Какой ценой? (время, деньги, UX, скорость релизов)

- Какой ущерб допустим? (порог «катастрофы»)

Эти ответы сразу отсекают меры, которые дороже потенциального ущерба.

Как выглядит «минимальная» модель угроз без бюрократии?

Достаточно четырёх блоков:

- активы;

- акторы (кто атакует и зачем);

- поверхности атаки (логин, API, интеграции, поддержка, доступ сотрудников);

- доверенные границы (где вы не контролируете среду: устройства, подрядчики, внешние сервисы).

Чтобы не утонуть в деталях, делайте модель на 1–2 страницы и сразу привязывайте меры к владельцам и срокам (см. /blog/model-ugroz).

Как приоритизировать меры защиты без паники и псевдоточности?

Используйте простую матрицу: риск = вероятность × ущерб.

Практичные шкалы:

- вероятность: низкая / средняя / высокая;

- ущерб: низкий / средний / высокий (в деньгах, простое, штрафах, потере доверия).

Цель — выбрать 3–5 действий на ближайший цикл, а не «закрыть всё сразу».

Что означает «учитывать человеческий фактор», а не ругать пользователей?

Потому что ошибки предсказуемы: фишинг, повтор паролей, доверие к «похожему» интерфейсу.

Лучше работают решения, где безопасное поведение — самое простое:

- защитные настройки по умолчанию;

- ограничения последствий ошибки (минимум прав, лимиты, подтверждения);

- понятные предупреждения в момент риска и микрообучение в интерфейсе.

Почему в статье много про стимулы и экономику, а не только про технологии?

В уязвимостях часто виноваты не «плохие инженеры», а перекос стимулов:

- KPI за скорость релизов сильнее, чем цена инцидента «когда-нибудь потом»;

- потери размазаны по разным людям/командам;

- на мониторинг и поддержку экономят, поэтому обнаружение позднее.

Выравнивание стимулов: назначайте владельцев рисков, фиксируйте принятый риск и срок, делайте последствия видимыми, закладывайте ресурсы на базовые проверки и наблюдаемость.

Как понять, где криптография действительно помогает, а где она не решает проблему?

Перед тем как «просто включить шифрование», проверьте:

- что именно шифруете (БД, логи, бэкапы, трафик);

- где и как хранятся ключи (секрет-хранилище, HSM, доступы);

- кто имеет доступ и как он контролируется;

- есть ли ротация и план действий при утечке;

- не превращает ли восстановление доступа защиту в обход.

Часто ключи и бэкапы важнее выбора «самого сильного алгоритма».

Что обязательно сделать для обнаружения и реакции на инциденты в продукте?

Соберите минимальный набор, который уменьшает ущерб:

- аудит событий (входы, смена прав, критичные операции);

- алерты на опасные паттерны (массовый экспорт, всплеск ошибок входа, неожиданные админ-действия);

- проверяемые восстановлением бэкапы с понятными RPO/RTO;

- короткий план реагирования и заранее назначенные роли.

Идея простая: предотвращение снижает вероятность, а реакция снижает ущерб — нужно и то, и другое.