06 мая 2025 г.·8 мин

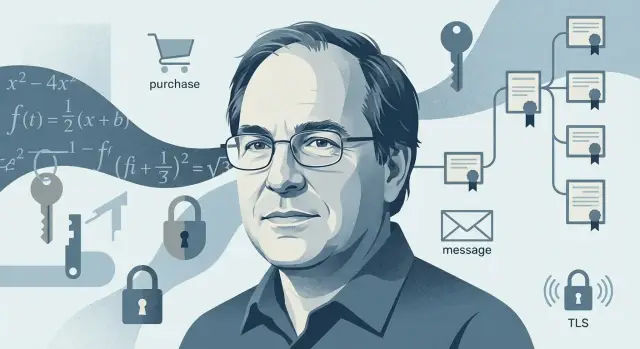

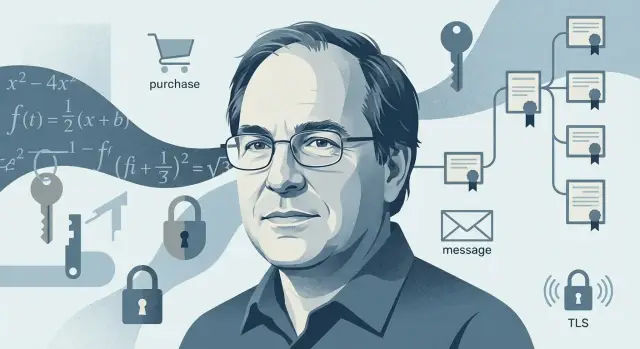

Рон Ривест и практическая криптография: почему RSA стал стандартом

Разбираем, как идеи Рона Ривеста и RSA стали основой доверия в интернете: подписи, сертификаты, TLS и практики инженеров безопасности для бизнеса.

Разбираем, как идеи Рона Ривеста и RSA стали основой доверия в интернете: подписи, сертификаты, TLS и практики инженеров безопасности для бизнеса.

Рон Ривест — один из тех учёных, благодаря которым криптография перестала быть «делом разведок» и стала повседневным инструментом для бизнеса и пользователей. Вместе с Ади Шамиром и Леонардом Адлеманом он предложил RSA — схему, которая сделала асимметричные ключи практичным решением: ими можно пользоваться в обычных продуктах, не будучи криптографом.

Для компании криптография — не про «секретные сообщения», а про измеримые свойства сервиса:

RSA исторически помог закрыть эти задачи так, чтобы их можно было встроить в массовые протоколы и продукты. Но ключевая мысль «криптографии для реальной жизни» шире: алгоритм — только часть системы.

Даже сильная криптография не работает, если:

Поэтому разговор о RSA неизбежно переходит к инженерии: как проектировать протоколы, управлять ключами, настраивать TLS, мониторить и обновлять.

Дальше разберём: почему обмен секретами был проблемой до асимметричных ключей, как работает RSA «простыми словами», чем отличается шифрование от подписи, как сертификаты и PKI создают доверие между незнакомыми, и почему практика внедрения — от TLS до управления ключами — часто важнее выбора конкретного алгоритма.

До появления асимметричных ключей большинство практических схем защиты опирались на простую идею: у двух сторон есть общий секрет (один и тот же ключ), и только он позволяет шифровать и расшифровывать сообщения. На бумаге это выглядит логично. На практике — плохо масштабируется, особенно когда стороны изначально незнакомы.

Если у вас 10 партнёров, можно договориться о 10 секретах. Если у вас тысячи клиентов, курьеров, поставщиков и банков — число ключей и связей растёт взрывным образом. Каждую пару «клиент–сервис» нужно как-то снабдить уникальным секретом, иначе утечка одного ключа открывает доступ сразу ко многим каналам.

Кроме количества, есть проблема жизненного цикла: секреты нужно создавать, передавать, менять (ротация), отзывать при инцидентах и хранить так, чтобы их не прочитали ни злоумышленники, ни случайные сотрудники.

Самый уязвимый момент — передача секрета. Если вы отправляете ключ по электронной почте, в мессенджере или даже «по защищённому каналу», остаются варианты атаки:

«Доверять каналу» означает быть уверенным, что никто не подслушивает и не подменяет сообщения. В интернете это почти никогда нельзя считать данным по умолчанию: маршруты трафика проходят через множество сетей и узлов, которыми вы не управляете.

Отсюда и интуитивный вывод: для интернета и торговли нужен подход, при котором ключи можно безопасно согласовать без предварительного общего секрета. Эту практическую проблему и решают асимметричные схемы, сделав масштабирование безопасности реалистичным.

RSA — один из самых известных алгоритмов с асимметричными ключами. Его сила не в «магическом шифровании», а в том, что он позволяет людям и системам безопасно взаимодействовать, даже если они раньше не обменивались секретами.

Представьте почтовый ящик с прорезью. Открытый ключ — как адрес и форма прорези: его можно раздать всем, и любой сможет «бросить письмо внутрь». Закрытый ключ — как единственный ключ от дверцы ящика: только владелец может достать содержимое.

Важно: открытый ключ не «половина секрета». Его публикация — нормальная часть дизайна.

RSA опирается на идею односторонней задачи: сделать действие в одну сторону легко, а обратить — крайне сложно.

Простая бытовая аналогия: перемешать колоду карт легко, а по итоговому порядку восстановить точную последовательность перемешиваний — практически невозможно. В RSA роль такой «односторонности» связана с вычислениями над большими числами: систему удобно использовать честным участникам, но невыгодно атакующему.

RSA обычно применяют не для «массового шифрования всего подряд», а для двух ключевых задач:

RSA — сравнительно «тяжёлый» по вычислениям и имеет ограничения на размер блока. Поэтому в реальных системах он работает как аккуратный инструмент: помогает установить доверие и передать маленький секрет (например, ключ сессии), а дальше быстрые симметричные алгоритмы шифруют уже весь поток данных.

RSA часто упоминают как «алгоритм для шифрования», но в реальной жизни он решает две разные задачи: конфиденциальность и подлинность. Путаница между ними — одна из самых распространённых причин неверной архитектуры безопасности.

Шифрование отвечает на вопрос: «Кто может прочитать сообщение?». Если вы шифруете данные на открытом ключе получателя, то расшифровать их сможет только обладатель закрытого ключа. Это полезно для передачи секретов: персональных данных, коммерческих условий, ключей доступа.

Но важно помнить: шифрование само по себе не доказывает, кто отправил сообщение. Зашифрованный текст может прислать кто угодно.

Цифровая подпись отвечает на другой вопрос: «Кто это подписал и не изменилось ли содержимое?». Отправитель вычисляет подпись с помощью своего закрытого ключа, а любой проверяющий может убедиться в корректности подписи с помощью открытого ключа.

Это даёт пользователю три практические выгоды:

Простое правило: если нужно скрыть содержимое — шифруйте; если нужно доказать авторство и неизменность — подписывайте. Во многих бизнес-сценариях нужно и то, и другое: сначала подписать данные, затем зашифровать их для конкретного получателя.

RSA и другие асимметричные алгоритмы решают задачу «как зашифровать/проверить подпись без общего секрета». Но они не отвечают на главный практический вопрос: а чей это открытый ключ? Если злоумышленник подменит ключ на своём сайте, вы будете шифровать данные «не тому адресату» — и математическая стойкость уже не спасёт.

Представьте, что вы впервые заходите на сайт банка или сервиса доставки. Браузер видит: «вот открытый ключ сервера». Но откуда знать, что ключ принадлежит именно этому домену, а не посреднику в сети? Нужен механизм привязки ключа к идентичности (обычно к доменному имени) и способ проверить эту привязку.

Цифровой сертификат — это подписанный документ, который связывает:

Подпись на сертификате ставит центр сертификации (CA). Браузер или приложение проверяет подпись и убеждается: «этот ключ действительно был подтверждён указанным CA для этого домена». В TLS это и создаёт базовое доверие, позволяя начинать защищённое соединение.

На практике используется не один сертификат, а цепочка:

Проверка работает как «эстафета подписей»: если leaf подписан промежуточным, а промежуточный — корневым, и корневой уже находится в доверенном хранилище, то ключ сайта считается проверенным. Это и есть основа PKI (Public Key Infrastructure) — инфраструктуры управления ключами и доверенными подписями.

Сертификаты дают важную гарантию: вы подключились к владельцу домена (и его ключу) по правилам выбранного CA. Но они не решают всё:

PKI — это фундамент доверия между незнакомыми, но он работает только вместе с дисциплиной управления ключами и процессами безопасности.

TLS — это «защищённый конверт» для данных между приложением и сервером. Он решает две ключевые задачи: шифрует трафик (чтобы его нельзя было прочитать по пути) и помогает убедиться, что вы подключились именно к нужному серверу, а не к подмене.

Без TLS логины, платёжные данные, номера заказов и даже содержимое сообщений могут быть перехвачены в публичных сетях или на промежуточных узлах. С TLS данные передаются в зашифрованном виде, а приложение получает сигнал: «соединение установлено с тем, кем оно представилось».

Интернету нужна скорость. Поэтому TLS работает гибридно:

RSA исторически стал удобным «мостом» для такого обмена: клиент мог зашифровать секрет (например, ключевой материал) открытым ключом сервера так, чтобы расшифровать его мог только владелец закрытого ключа.

В ранних версиях TLS RSA часто использовали именно для обмена ключами. Со временем индустрия перешла к схемам с (эфемерным) Диффи—Хеллманом для лучшей защиты на случай компрометации ключей в будущем, а RSA всё чаще оставался в роли подписи — подтверждать сервер и параметры соединения.

Когда браузеры и серверы получили массовую поддержку TLS, стало реально запускать интернет‑магазины, платёжные формы и корпоративные сервисы без «ручных секретов» для каждого клиента. Это сняло барьер доверия: пользователь может безопасно входить в аккаунт, оплачивать заказ и переписываться, не договариваясь заранее о паролях и ключах.

RSA часто воспринимают как «волшебный замок»: выбрал правильный алгоритм — и всё защищено. На практике безопасность чаще ломается не в математике, а в том, как система спроектирована, настроена и используется людьми.

«Модель угроз» — это честный ответ на три вопроса: кто может напасть, зачем ему это нужно и каким способом он будет действовать.

Например: конкурент хочет доступ к коммерческим условиям, злоумышленник — к платёжным данным, а внутренний сотрудник — обойти процесс согласования. От модели угроз зависит, что важнее: защита от перехвата трафика, от подмены реквизитов, от утечек из логов или от несанкционированных действий в админке.

Инженерия безопасности — это набор дисциплин и привычек:

Бизнес говорит: «нужно быстрее онбордить клиентов» или «уменьшить фрод». Перевод на язык безопасности звучит так: как подтверждаем личность, как предотвращаем подмену реквизитов, какие действия логируем, как быстро отзываем доступ, какой SLA на реагирование.

Даже идеальный криптоалгоритм бессилен, если приватные ключи лежат в общем чате, сертификаты не обновляются, тестовая среда доступна из интернета, а права администраторов не ограничены. Криптография — лишь инструмент. Без процессов, контроля доступов и правильной эксплуатации он превращается в дорогую иллюзию защиты.

Кстати, этот принцип хорошо видно и в разработке продуктов: даже если вы делаете приложение «быстро» (например, в режиме vibe-coding), требования к секретам, TLS и управлению ключами никуда не исчезают. В TakProsto.AI удобно собирать веб‑, серверные и мобильные приложения через чат (React на фронте, Go + PostgreSQL на бэкенде, Flutter для мобайла) и сразу закладывать базовые практики — хранение секретов вне репозитория, контроль окружений, планирование изменений и откаты через снапшоты.

RSA сам по себе может быть реализован правильно, а безопасность всё равно «упадёт» на управлении ключами. Причина проста: злоумышленнику чаще выгоднее украсть закрытый ключ или заставить систему использовать «не тот» ключ, чем взламывать математику.

Ключи начинаются со случайности. Если генератор случайных чисел предсказуем (например, из‑за неправильной настройки виртуальной машины, контейнера или нехватки энтропии на старте), ключи могут оказаться слабее, чем ожидается.

Важно:

Главный принцип: закрытый ключ должен быть доступен только тому компоненту, которому он действительно нужен.

На практике это означает хранение в HSM/смарт‑карте/защищённом хранилище ключей ОС или в выделенном секрет‑хранилище с жёсткими политиками доступа. Если ключ лежит файлом на сервере, его «безопасность» быстро превращается в вопрос прав на каталог, резервных копий и доступа администраторов.

Минимальный набор мер: ограничение ролей, разделение обязанностей, аудит доступа, запрет выгрузки ключа в открытом виде, защита паролем/фразой там, где это уместно.

Ключи должны меняться по плану и по событию. Плановая ротация снижает ущерб от незаметной компрометации; событийная — обязательна при утечке, увольнении сотрудника с доступом, изменении архитектуры.

Продумайте заранее:

Бэкапы ключей — палка о двух концах: без них можно потерять доступ к данным или подписи, а с ними — расширить поверхность атаки.

Хорошая практика: шифрованные резервные копии, раздельное хранение, контроль доступа, регулярная проверка восстановления и чёткий перечень того, что именно можно/нельзя бэкапить (например, ключ в HSM может быть неэкспортируемым).

Описанные правила должны быть не «в голове», а в процедурах: кто владелец ключа, где он хранится, как выдаются права, как проводится ротация, какие журналы ведутся, как выглядит план реагирования на компрометацию. Это снижает риск ошибок — самых частых причин инцидентов в реальных системах.

Даже хороший алгоритм (включая RSA) не спасает, если его неправильно встроили в продукт. Большинство инцидентов происходит не из‑за математики, а из‑за настроек, интеграции и эксплуатации.

Опасно полагаться на «как в примере из интернета». Типичные промахи: слишком короткие ключи, устаревшие схемы (например, небезопасное заполнение для RSA), отключённая проверка современных параметров TLS.

Что делать:

Классическая уязвимость — принять «любой сертификат», не проверить цепочку доверия или не сопоставить доменное имя. Это превращает защищённое соединение в удобную цель для атаки посредника.

Минимальный набор проверок:

Сертификаты имеют срок действия, а протоколы опираются на корректное время. Рассинхронизация часов или внезапно истёкший сертификат часто выглядит как «всё упало без причины».

Практика:

Логи помогают расследовать инциденты, но легко превратить их в хранилище ключей и токенов.

Перед выкладкой полезно проверять:

Такие проверки лучше закрепить как часть CI/CD и периодических аудитов, а не разовую задачу.

RSA по‑прежнему встречается почти везде, но сегодня его чаще выбирают по причинам совместимости и предсказуемости внедрения, а не потому, что это самый удобный алгоритм во всех условиях.

RSA опирается на операции с большими числами (обычно 2048 бит и выше). Это означает больше вычислений и, как следствие, больше времени на рукопожатие, больше нагрузки на процессор и энергопотребление.

Это особенно заметно в двух ситуациях:

Важно: в большинстве протоколов RSA не шифрует весь трафик напрямую — он участвует в аутентификации/обмене секретом, а дальше данные шифруются быстрыми симметричными алгоритмами. Но именно старт соединения часто критичен.

ECC (эллиптические кривые) — это семейство алгоритмов, где безопасность достигается не размером «огромных чисел», а другой математической задачей. Практический эффект для бизнеса простой: сопоставимый уровень безопасности можно получить с меньшими ключами и меньшими затратами.

Отсюда типичный выбор в современных системах:

RSA остаётся уместным, когда важнее всего «работает везде»:

На практике часто выбирают гибридный подход: поддерживают ECC как основной вариант, а RSA — как запасной для совместимости.

Выбор между RSA и альтернативами лучше начинать не с «модности», а с вопросов:

Кто ваши клиенты и устройства? (браузеры, SDK, встроенные системы)

Какая нагрузка и профиль соединений? (много коротких сессий или мало длинных)

Какие библиотеки и провайдеры криптографии используются? Важно, чтобы реализация была зрелой, с понятными обновлениями и настройками.

Какие операционные процессы вы потянете? Ротация ключей, выпуск сертификатов, мониторинг, реагирование на инциденты.

Если ответ «нам нужна максимальная совместимость и минимальные риски миграции» — RSA всё ещё разумный выбор. Если критичны производительность и современный стек клиентов — чаще выигрывает ECC.

«Постквантовый» — это не про то, что квантовые компьютеры уже завтра «сломают интернет». Речь о другом: существуют теоретические алгоритмы, которые на достаточно мощном квантовом компьютере могут резко ускорить взлом некоторых популярных криптосхем (в первую очередь RSA и ECC). Поэтому индустрия заранее готовит новые алгоритмы, устойчивые к таким атакам, и планирует миграцию без остановки сервисов.

Переход почти никогда не сводится к «поменяли одну галочку». Обычно затрагиваются:

Практическая сложность в том, что «криптография» часто спрятана глубоко: в SDK, прокси, балансировщиках, мобильных приложениях, платёжных модулях и даже в настройках облака.

На время миграции применяют гибридные схемы: соединение защищается сразу двумя механизмами — классическим (например, на базе RSA/ECC) и постквантовым. Идея простая: чтобы скомпрометировать безопасность, атакующему нужно сломать оба слоя. Это помогает начать внедрение раньше, не отказываясь мгновенно от проверенной совместимости.

Начните с инвентаризации:

Дальше уже можно планировать пилот: обновления библиотек, тестовые стенды, метрики ошибок рукопожатий и постепенное включение новых наборов в TLS. Такой подход снижает риск сюрпризов и позволяет перейти к постквантовым алгоритмам в темпе, который соответствует бизнесу, а не заголовкам новостей.

Этот раздел — не про «какой алгоритм выбрать», а про то, что нужно поставить на рельсы, чтобы безопасная связь и торговля работали каждый день: предсказуемо, проверяемо и без героизма.

Хорошая практика — назначить владельцев процессов, а не «ответственного по пятницам».

Вместо абстрактной «безопасности» заведите метрики:

Если нужна база для команды: полезно держать внутренний плейбук и периодически обновлять его на основе материалов из /blog, а стоимость внедрения и поддержки автоматизации удобно прикидывать через /pricing.

Если вы собираете продукт быстро (например, через TakProsto.AI) и у вас несколько контуров — dev/stage/prod, отдельные домены и интеграции с внешними API, — заранее пропишите, кто владеет сертификатами и секретами, где они хранятся и как выполняется ротация. Скорость разработки ценна ровно до тех пор, пока она не начинает «съедать» управляемость безопасности.

RSA — это алгоритм с асимметричными ключами: открытый ключ можно публиковать, а закрытый хранится в секрете.

Практическая ценность в том, что вы можете:

Симметричная схема требует заранее обменяться общим секретом, а это плохо масштабируется и сложно защищать при передаче.

Асимметричные ключи позволяют начинать безопасное взаимодействие без предварительного секрета: открытый ключ можно получить публично, а безопасность держится на закрытом ключе и проверках подлинности (сертификаты, PKI).

Шифрование отвечает на вопрос «кто может прочитать?», а подпись — «кто отправил и не изменили ли данные?».

Часто нужно и то и другое: сначала подписать, затем зашифровать для конкретного адресата.

Сертификат связывает домен/организацию с открытым ключом и подписывается центром сертификации.

Проверка в клиенте обычно включает:

Без сертификатов злоумышленник мог бы подменить открытый ключ и перехватить данные.

TLS шифрует трафик и подтверждает, что вы подключились к нужному серверу.

На практике протокол гибридный:

Исторически RSA использовали для обмена ключами, а сегодня он часто остаётся в роли подписи, в зависимости от конфигурации и совместимости клиентов.

Потому что в реальных инцидентах чаще атакуют интеграцию и эксплуатацию, а не математику.

Типовые причины провалов:

Минимальный практический набор:

Чаще всего встречаются:

Профилактика: автоматизировать выпуск/продление, не трогать проверки в клиентах, использовать высокоуровневые API криптобиблиотек и закрепить проверки в CI/CD.

ECC часто выбирают из-за эффективности: сопоставимая безопасность достигается меньшими ключами и обычно меньшей нагрузкой.

RSA остаётся уместным, когда критична:

На практике нередко используют ECC как основной вариант, а RSA — как запасной для совместимости.

Постквантовая подготовка — это прежде всего инвентаризация и план миграции, а не срочная замена всего.

Что сделать заранее:

Цель — быть готовыми обновлять протоколы и библиотеки без неожиданных падений и долгих простоев.