17 сент. 2025 г.·8 мин

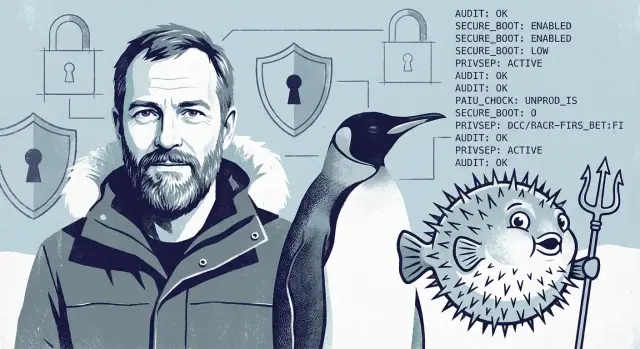

Тео де Раадт и OpenBSD: «безопасно по умолчанию»

Разбираем, как Тео де Раадт и OpenBSD сформировали культуру «безопасно по умолчанию» и повлияли на хардeнинг, аудит кода и практики инженеров безопасности.

Разбираем, как Тео де Раадт и OpenBSD сформировали культуру «безопасно по умолчанию» и повлияли на хардeнинг, аудит кода и практики инженеров безопасности.

OpenBSD часто вспоминают не как «ещё один Unix», а как проект, который сделал безопасность частью повседневной инженерной работы. Его репутация выросла не из громких обещаний, а из многолетней практики: строгих дефолтов, осторожного отношения к новым возможностям и привычки перепроверять собственные решения.

Тео де Раадт — основатель OpenBSD и одна из ключевых фигур, задавших тон всему проекту: дисциплина, прозрачность, внимание к деталям и принципиальность в вопросах качества. В контексте инженерии безопасности его имя звучит потому, что OpenBSD — это не «набор патчей», а культура разработки, где снижение риска считается таким же обязательным результатом, как и функциональность.

На практике secure by default означает простую вещь: установка и базовая конфигурация должны давать минимально опасное поведение без дополнительных настроек.

Это проявляется в том, что:

Идея не в том, чтобы сделать систему «неуязвимой», а в том, чтобы убрать типичные источники компромисса ещё до того, как администратор или разработчик успеет ошибиться.

Дальше разберём OpenBSD с нескольких сторон: культуру и процессы (аудит кода, релизы, реакцию на инциденты), технические решения (хардeнинг памяти, изоляция, безопасные интерфейсы), а также влияние проекта на индустрию — от практик разработки до компонентов, которые используют далеко за пределами OpenBSD.

Материал пригодится инженерам и администраторам, которым важны предсказуемые дефолты и управляемые риски; владельцам продукта — чтобы понимать цену «удобных» настроек; аудиторам и специалистам по комплаенсу — как пример того, как процессы превращаются в реальные свойства системы.

OpenBSD вырос из культуры разработки BSD-систем и с самого начала был проектом про качество: аккуратные изменения, понятные правила и внимание к безопасности не как к «фиче», а как к базовой характеристике системы. Это важно: «безопасно по умолчанию» в OpenBSD не появилось внезапно — оно стало следствием последовательной инженерной дисциплины и требований к тому, что вообще считается допустимым в коде и конфигурациях.

Роль Тео де Раадта в истории OpenBSD часто описывают через личность, но практический смысл его влияния — в управленческих решениях и ценностях, которые задавали технический вектор. В проекте закрепилась идея: лучше сделать меньше, но предсказуемо и правильно. Спорные или «сырые» решения не проталкиваются ради скорости; если дизайн сомнителен, его переделывают или откладывают.

Так формируется редкая для инфраструктурных проектов связка: ясная философия плюс право сказать «нет» даже популярным запросам, если они ухудшают безопасность, читаемость или поддержку.

OpenBSD известен максимально открытым процессом: обсуждения, ревью, правки и аргументы видны публично. Это не просто «прозрачность ради прозрачности». Публичность дисциплинирует: каждое изменение должно быть объяснимым, проверяемым и согласованным с общей линией проекта.

В результате безопасность становится частью повседневной работы: не отдельной командой «секьюрити», которая подключается в конце, а привычкой всей разработки.

Репутация OpenBSD укреплялась годами благодаря стабильным релизам и аккуратному отношению к дефолтам. «Предсказуемость» здесь означает простую вещь: администратор может ожидать, что обновления и конфигурации ведут себя логично, а базовая установка не требует срочного «дотягивания до безопасного состояния».

Именно эта комбинация — принципиальный курс, открытый процесс и регулярные релизы — сделала OpenBSD символом подхода «безопасно по умолчанию», а не просто набором удачных технических находок.

Secure by Default в OpenBSD — это не магическая «самая безопасная ОС», а набор приземлённых инженерных привычек. Идея простая: пользователь получает систему, которая уже ведёт себя максимально осторожно, даже если он ничего не настроил и не прочитал десятки страниц руководств.

Во-первых, простота. Чем меньше лишних компонентов и «умной автоматики», тем меньше скрытых состояний и неожиданных сценариев. Во-вторых, минимальные привилегии: процессы и службы должны иметь ровно тот доступ, который им нужен, и не больше. В-третьих, явные настройки: безопасность не должна зависеть от неочевидных флажков или «догадок» системы о намерениях администратора.

Важно и отношение к дефолтам: если есть сомнение, выбирают более закрытый и предсказуемый вариант. Это не означает «всё запретить навсегда», это означает «включить осознанно».

Большинство инцидентов в реальной жизни происходит не из-за супер-эксплойтов, а из-за ошибок конфигурации: открытый лишний порт, демон, запущенный «на всякий случай», права на каталог шире, чем должны быть.

Подход «по умолчанию закрыто» уменьшает площадь атаки ещё до того, как начнётся тонкая настройка. Администратор постепенно расширяет возможности системы — и каждый шаг заметен, документируем и проверяем.

Безопасные дефолты часто выглядят менее удобными: нужно явно включать сервисы, аккуратнее работать с доступами, внимательнее читать man-страницы. OpenBSD балансирует это не «послаблениями», а качеством документации и последовательностью поведения. Если настройка требуется — она описана; если функция включена — понятно, почему и как она влияет на риск.

Та же философия видна в релизном процессе: изменения стремятся делать прозрачными, а поведение по умолчанию — стабильным и объяснимым. Документация не прячет важное в примечаниях: безопасный путь обычно описан как основной, а не как «дополнительная опция для параноиков».

Постоянный аудит — это не «большая проверка раз в год», а привычка смотреть на изменения каждый день, пока они ещё малы и понятны. Разовые ревизии обычно идут по верхам: слишком много коммитов, слишком много контекста, слишком много «потом разберёмся». В OpenBSD аудит встроен в ритм разработки: новый код не считается «почти готовым», пока его не посмотрели внимательными глазами и не задали неудобные вопросы.

Главное отличие — масштаб и обратная связь. Когда изменения маленькие, проще заметить опасные допущения: неинициализированные переменные, неочевидные преобразования типов, ошибки обработки границ, «удобные» дефолты, которые внезапно становятся уязвимостью. А ещё — проще откатывать и исправлять, не ломая полпроекта.

Ежедневная дисциплина держится на нескольких приземлённых правилах:

Такое ревью — не про недоверие, а про снижение вероятности «тихих» ошибок, которые в безопасности дороже всего.

Чем меньше неявного поведения, магии и скрытых побочных эффектов, тем меньше мест, где можно ошибиться. Предсказуемый код проще тестировать, проще сопровождать и проще защищать. Это особенно важно для системного программирования, где ошибка часто превращается не просто в баг, а в возможность выполнить чужой код или получить лишние права.

Даже без масштаба OpenBSD можно внедрить похожий подход:

Ежедневный аудит работает тогда, когда он становится не событием, а процессом: предсказуемым, повторяемым и уважительным к качеству.

Хардeнинг в OpenBSD начинается не с «волшебных флагов», а с понятной модели угроз на уровне ОС: ошибки в работе с памятью, слишком широкие привилегии и размытые границы между процессами. Если допустить, что баги будут (потому что они неизбежны), задача системы — сделать их эксплуатацию как можно менее вероятной и менее «выгодной» для атакующего.

Большая часть критичных уязвимостей годами упиралась в одно и то же: переполнения буферов, use-after-free, ошибки индексации — то есть ситуации, когда процесс начинает читать/писать не туда. Если при этом у процесса есть лишние права или он может выполнить произвольный код из памяти, баг превращается в полноценный захват контроля.

Один из самых известных принципов OpenBSD — W^X (Write XOR Execute): страницы памяти могут быть либо доступными на запись, либо исполняемыми, но не одновременно.

Практический смысл простой: даже если злоумышленник смог «впрыснуть» данные в память процесса, это ещё не означает, что эти данные получится исполнить как код. Это ломает классические техники с внедрением shellcode и заставляет переходить к более сложным цепочкам эксплуатации.

ASLR (Address Space Layout Randomization) добавляет ещё один слой: случайно размещает участки адресного пространства (стек, куча, библиотеки). В итоге атакующему сложнее предсказать адреса нужных гаджетов и структур, а многие эксплойты становятся нестабильными или требуют дополнительных «подсказок» (утечек адресов).

Вокруг этих идей строится целый набор приёмов: защитные проверки компилятора, запрет опасных паттернов, более строгие настройки памяти и системных интерфейсов.

Ключевой культурный выбор OpenBSD — включать защитные меры сразу. Если безопасность зависит от ручной настройки, она часто проигрывает дедлайнам и привычкам. Дефолты задают минимальный уровень защиты для всех — и создают базу, на которой уже можно осознанно усиливать систему под свою конкретную среду.

Идея минимальных привилегий в OpenBSD сводится к простому правилу: если процессу «не нужно» что‑то делать, у него не должно быть ни прав, ни механизма это сделать. Это снижает ущерб от ошибок в коде и усложняет эксплуатацию уязвимостей.

Многие сервисы исторически работали от имени привилегированного пользователя, потому что так проще: есть доступ ко всему — значит «точно заработает». OpenBSD делает ставку на privilege separation: критические операции (например, открытие привилегированного порта или чтение секретного ключа) выполняет маленькая часть кода с минимально необходимыми правами, а основная логика работает в менее привилегированном процессе.

Результат практичный: взлом «большой» части сервиса чаще означает доступ только к узкому набору действий, а не к системе целиком.

Даже без прав суперпользователя процесс может нанести вред: читать лишние файлы, открывать сеть, запускать другие программы. Поэтому в OpenBSD важна изоляция на уровне того, что именно процессу разрешено делать.

pledge позволяет процессу объявить набор разрешённых возможностей: например, «читать файлы», «писать в лог», «работать с сетью». Если позже процесс попробует сделать что‑то вне договора, система это заблокирует. Это дисциплинирует разработку: приложение формулирует свои реальные потребности, а не живёт «с запасом».

unveil дополняет pledge: процессу показывают только конкретные пути (и только с нужными правами — чтение/запись). В итоге даже при ошибке в приложении атакующий не получит «тур по диску».

Вместе эти механизмы превращают «минимальные привилегии» из лозунга в ежедневную инженерную практику: меньше доступов по умолчанию — меньше неожиданных последствий.

OpenSSH, пожалуй, самый «видимый» экспорт OpenBSD в остальной мир. Для многих администраторов знакомство с философией «безопасно по умолчанию» происходило не через ядро или файрвол, а через поведение sshd: что включено сразу, что запрещено, и почему проект спокойно ломает совместимость со старыми практиками.

В OpenSSH безопасность не добавляется опционально «поверх». Она задаёт границы продукта: минимизация кода, аккуратные дефолты, предсказуемые обновления и явные сообщения об ошибках. Это хорошо видно по тому, как проект годами «подчищал» небезопасные варианты, даже если они были привычны.

Ключевой приём — сделать безопасный путь самым простым. Исторически OpenSSH отключал и убирал:

Важно не конкретное имя алгоритма, а принцип: если опция массово ведёт к ошибкам конфигурации или делает атаку реалистичной, она не должна быть «нормой» по умолчанию.

Цена безопасных дефолтов — периодические «неожиданные» отказы подключений: старые сетевые устройства, древние клиенты, самописные скрипты начинают падать после обновления сервера или клиента. Но это полезная боль: она сигнализирует, что совместимость держалась на слабом звене.

Хорошая практика OpenSSH — оставлять возможность осознанного отката (явно включить устаревшее в конфиге), но сделать его заметным и временным. Иначе «временное» быстро становится постоянным.

Во-первых, политика дефолтов: безопасный вариант должен быть вариантом «без чтения документации».

Во-вторых, депрекации как процесс: заранее предупреждать в релиз-нотах, добавлять понятные сообщения в логах, давать миграционные подсказки (какой параметр заменить и чем).

В-третьих, проверяемая конфигурация: поддерживайте команды/режимы, которые показывают итоговые настройки и список поддерживаемых алгоритмов (по аналогии с тем, как OpenSSH позволяет инспектировать возможности клиента/сервера), чтобы миграция была измеримой, а не гаданием.

PF (Packet Filter) в OpenBSD — это не просто «фаервол на всякий случай», а часть культуры предсказуемых настроек. Идея проста: правила должны читаться как текст, быть однозначными и по возможности безопасными уже в типовом виде.

«Простая конфигурация» здесь не про бедность функций, а про ясность. Когда правило можно понять с первого взгляда, меньше шансов случайно открыть лишнее, перепутать интерфейс или забыть про порядок обработки.

PF поощряет подход «запретить по умолчанию, разрешать точечно»: вы сначала фиксируете базовую политику, а затем добавляете исключения под конкретные сервисы. Это дисциплинирует — каждое исключение заметно и обосновано.

Сегментация сети обычно начинается с отделения серверов от рабочих станций: разрешаем доступ к нужным портам (например, 22/443) только из админской подсети, а остальное блокируем.

NAT в PF — частый кейс для шлюза: внутренняя сеть получает доступ наружу, но входящие соединения извне по умолчанию не «пробрасываются».

Ограничение исходящих соединений — недооценённая мера. Часто сервису не нужно «ходить куда угодно»: можно разрешить DNS, NTP и конкретные внешние адреса/порты, а остальное закрыть. Это заметно режет последствия компрометации.

Хорошая стартовая стратегия:

block как базовую;Так PF превращается в «живую документацию» вашей сетевой модели: меньше магии, больше контроля и повторяемости.

Безопасность OpenBSD держится не на «магии открытого кода», а на дисциплине. Открытая разработка даёт шанс заметить ошибки раньше — но не гарантирует, что их кто-то действительно заметит, правильно поймёт и исправит без побочных эффектов. Поэтому ключевое отличие — не факт публичности, а то, как команда работает с уязвимостями каждый день.

В OpenBSD ценят проверяемость: обсуждения, исправления и история изменений остаются видимыми. Это снижает риск «тихих» правок, упрощает аудит и помогает учиться на прошлых решениях.

Прозрачность здесь — про практику:

При инцидентах важен баланс: выпустить исправление быстро, но не сломать систему и не добавить новую дыру. Типичный здоровый подход:

Даже без масштаба OpenBSD можно повторить главное:

Когда процесс прозрачен и предсказуем, безопасность становится не героизмом «в ночь перед релизом», а нормой разработки.

OpenBSD часто воспринимают как «нишевую» систему, но её вклад измеряется не числом пользователей. Важнее то, что проект десятилетиями задавал стандарты мышления: сначала безопасность, потом удобство — и только затем «фичи». Эта логика постепенно стала нормой в инженерных командах далеко за пределами OpenBSD.

Во многих системах и продуктах укрепилась практика регулярного аудита кода и аккуратного обращения с привилегиями. Идея простая: уязвимости редко рождаются из «злого гения», чаще — из мелких компромиссов, которые никто не пересматривал годами.

OpenBSD показал, что аудит — не разовая кампания перед релизом, а дисциплина, встроенная в рутину. Это повлияло на то, как компании и сообщества планируют разработку: выделяют время на очистку старого кода, фиксируют причины изменений, обсуждают безопасность публично и без стыда.

Некоторые принципы, активно продвигаемые OpenBSD, сегодня воспринимаются как естественные ожидания от ОС и сервисов:

Важно, что OpenBSD не продавал это как магию. Скорее как ремесло: ограничивай поверхность атаки, не доверяй входным данным, минимизируй последствия ошибки.

Культура «говорить прямо», фиксировать решения и быстро выпускать исправления сформировала ожидания к безопасности как к процессу. Отсюда растёт и современная практика ответственного раскрытия, и привычка проверять изменения не только на работоспособность, но и на риск.

Переносить идеи стоит с оглядкой на контекст: требования продукта, совместимость, стоимость изменений. Безопасные дефолты могут ломать старые сценарии, а жёсткая изоляция — усложнять поддержку. Полезная рамка: что мы защищаем, от кого, и какой ущерб считаем неприемлемым — и уже потом выбирать меры.

OpenBSD ценят не за «секретные техники», а за дисциплину: безопасные значения по умолчанию, осторожные интерфейсы и постоянное упрощение. Это можно перенести в любой продукт — от внутреннего сервиса до инфраструктуры компании.

Начните с политики конфигураций: любое «небезопасное» поведение должно включаться явно и сопровождаться предупреждением. Планируйте депрекации заранее: версия N — предупреждаем, версия N+1 — меняем дефолт, версия N+2 — удаляем старый путь. Это снижает сопротивление команды и пользователей.

Практический совет для продуктовых команд: фиксируйте эти решения не только в документации, но и в «плане изменений» — чтобы дефолты не расползались между задачами. Например, в TakProsto.AI удобно сначала описать модель доступа и ожидаемые безопасные значения в режиме планирования, а уже затем генерировать приложение: так «безопасно по умолчанию» становится частью спецификации, а не догоняющим патчем. Плюс полезно, что платформа позволяет экспортировать исходники и делать снапшоты/откат — это помогает безопасно проводить депрекации и проверять изменения конфигураций без страха «сломать навсегда».

Аудит не обязан быть героическим. Эффективнее работать короткими итерациями: маленькие PR, понятные диффы, обязательный review для областей риска (аутентификация, парсинг входных данных, крипто-настройки). Автоматизация помогает не «искать иголки», а предотвращать возврат проблем: линтеры, SAST, проверки зависимостей, фуззинг для парсеров.

Выберите 3–5 метрик и следите за трендом: число уязвимостей по критичности, MTTR (среднее время исправления), доля инцидентов из‑за неверной конфигурации, количество регрессий безопасности, покрытие тестами критичных модулей.

Если хочется углубиться, разберите один свой «опасный дефолт» и доведите его до депрекации с метриками. Затем посмотрите смежные практики: модель угроз, управление ключами, изоляцию процессов и принцип наименьших привилегий (см. также /blog/secure-by-default-checklist).

OpenBSD строит поведение системы так, чтобы «плохие сюрпризы» не появлялись без явного решения администратора: лишние сервисы не запускаются сами, доступы ограничены, а опасные режимы требуют осознанного включения.

Практическая идея: сначала минимальная поверхность атаки, затем — точечное расширение функциональности под задачу.

Роль Тео де Раадта заметна не в «секретных приёмах», а в управленческом курсе: лучше меньше функций, но понятный дизайн, читаемый код и предсказуемые дефолты.

Это помогает удерживать планку качества: спорные изменения проще отклонить или переделать, чем потом годами расплачиваться рисками и поддержкой.

Ежедневный аудит работает на масштабе небольших изменений: проще увидеть опасное допущение, проще обсудить, проще откатить.

Полезные правила, которые можно перенести:

W^X — принцип «память либо записываемая, либо исполняемая, но не одновременно». Он ломает классический сценарий, когда атакующий внедрил данные в процесс и сразу исполнил их как код.

Это не делает баги невозможными, но часто делает эксплуатацию заметно сложнее и менее надёжной.

ASLR случайно размещает части адресного пространства процесса (стек, куча, библиотеки), из‑за чего атакующему труднее угадать адреса нужных структур и «гаджетов».

Практический эффект: многие эксплойты становятся нестабильными или требуют дополнительных утечек адресов, что повышает порог атаки.

pledge ограничивает «класс действий» процесса (например, только чтение файлов и работа с сетью), а unveil показывает процессу лишь конкретные пути файловой системы с заданными правами.

Вместе это снижает ущерб при взломе приложения: даже с контролем над процессом атакующий упирается в запреты ОС.

Самые частые идеи:

Быстрый тест: если сервису не нужен доступ к /home или запуск внешних программ — запретите это явно.

OpenSSH показывает подход к дефолтам: небезопасные или устаревшие варианты постепенно отключают, даже если это ломает привычные сценарии.

Чтобы обновления не превращались в пожар:

PF поощряет модель «запрещать по умолчанию и разрешать точечно», а читаемость правил снижает риск случайно открыть лишнее.

Минимальный безопасный старт:

block;Начните с инвентаризации дефолтов и уберите «опасную магию» из старта:

Удобно опираться на внутренний чек-лист и периодически прогонять его по новым релизам и окружениям (см. также /blog/secure-by-default-checklist).