14 авг. 2025 г.·8 мин

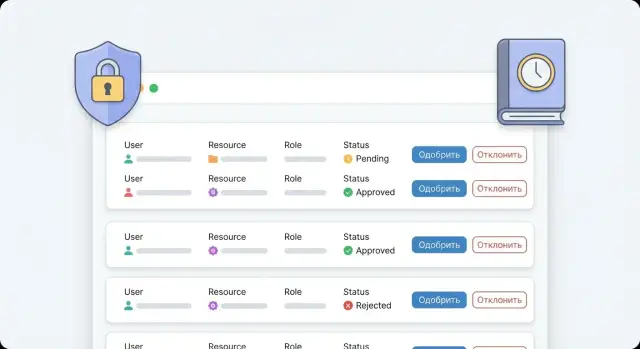

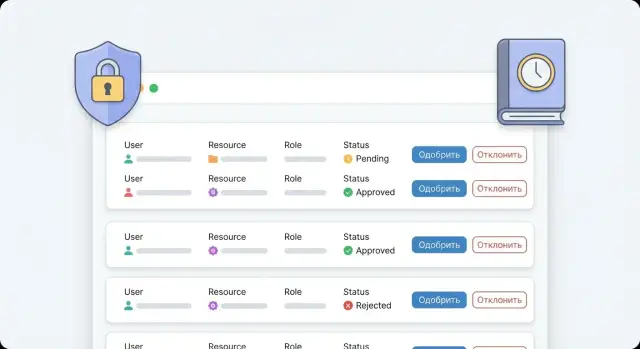

Как создать веб‑приложение для ревью заявок на доступ

Пошаговый план создания веб‑приложения для централизованного ревью заявок на доступ: роли, workflow, модель данных, аудит, интеграции и безопасность.

Пошаговый план создания веб‑приложения для централизованного ревью заявок на доступ: роли, workflow, модель данных, аудит, интеграции и безопасность.

Когда согласование доступа живёт в почте, чатах и таблицах, процесс быстро превращается в «кто‑то где‑то когда‑то разрешил». При проверке инцидента или на аудите выясняется, что решения не воспроизводимы: нет единого места, где видно, кто запросил доступ, на какой срок, по какой причине и кто утвердил.

Разные каналы порождают одни и те же риски:

Централизованная система нужна не «для красоты интерфейса», а для четырёх практичных целей:

На практике запрашивают доступ не только к «системам», но и к конкретным сущностям: папкам и дискам, проектам, ролям (RBAC), группам, иногда — к отдельным наборам прав в приложениях.

Чтобы понимать, что продукт помогает, заранее задайте метрики: среднее время обработки, доля автосогласований/автоотказов по правилам, полнота аудита (есть ли у каждой выдачи причина, срок, согласующий и след в журналировании).

Централизованное ревью держится не на интерфейсе, а на понятных ролях и границах ответственности. Если роли смешаны, согласования превращаются в формальность, а риски — в «ничьи».

Заявитель инициирует запрос и объясняет бизнес‑цель: зачем нужен доступ, на какой срок, к какому ресурсу и с каким уровнем прав. Его ответственность — корректные данные и обоснование.

Руководитель подтверждает необходимость с точки зрения задач сотрудника и «бюджета рисков»: действительно ли доступ нужен для работы и соответствует ли роль сотрудника запрашиваемому уровню.

Владелец ресурса (системы/данных) принимает решение по сути: какие права допустимы, есть ли более безопасная альтернатива (например, чтение вместо редактирования), не нарушаются ли правила использования ресурса.

ИБ/комплаенс проверяет соответствие политикам: принцип наименьших привилегий, ограничения по данным, требования регуляторов, наличие обязательного обучения, запрет конфликтующих прав.

Администратор реализует решение (выдаёт/снимает права) и следит за технической корректностью, но не должен быть единственным «утверждающим».

SoD означает, что человек не должен одновременно запрашивать и сам себе подтверждать доступ. Практическое правило для MVP: заявитель не может быть согласующим; администратор не является единственным финальным утверждающим; владелец ресурса не утверждает запросы, где он — непосредственный выгодоприобретатель.

Новый доступ — сотруднику впервые нужен доступ к системе/папке/группе.

Повышение привилегий — переход на более высокий уровень прав (например, от просмотра к администрированию). Обычно требует усиленного ревью ИБ.

Временный доступ — права выдаются до даты окончания (на проект, замену коллеги, расследование инцидента) с обязательным автоматическим отзывом.

Продление — подтверждение, что доступ всё ещё нужен; важно фиксировать причину и новый срок.

Чтобы заявки не «зависали», нужны правила: дедлайн на каждый этап, автоматические напоминания и замещающие согласующие на период отпуска. Если руководитель или владелец ресурса недоступен, система должна предложить утверждённого заместителя и зафиксировать, кто и почему принял решение.

MVP для ревью заявок на доступ должен быть достаточно «узким», чтобы его реально запустить за 4–8 недель, но при этом решать главную боль: единый, прозрачный и контролируемый процесс согласования.

Начните с набора данных, без которого ревьюер не сможет принять решение. Хороший ориентир — чтобы по карточке было понятно что именно запрашивают, зачем и на какой срок, и к какому объекту это относится.

Минимальный набор полей:

Опционально, но полезно даже в MVP: вложения (например, номер заявки на изменения), комментарии ревьюера, отметка «срочно» с причиной.

Чтобы не расползтись по функциональности, зафиксируйте объём:

Draft → Submitted → In review → Approved/Rejected → Provisioned (опционально) → Closed.Всё, что существенно усложняет запуск, лучше вынести за рамки первой версии: сложные маршруты согласования, делегирование, многоуровневые политики, временные исключения, детальная аналитика.

Даже простой workflow «ломается» без базовых NFR:

Полезно сразу заложить «контракт» в виде короткого документа для команды: цели, роли, статусы, поля заявки, правила маршрутизации и NFR. Практичный объём — около 3000 слов: достаточно, чтобы договориться о терминах и границах, но без перегруза.

Если нужно, эту спецификацию можно оформить отдельной страницей в базе знаний и связать из /blog/ (например, чек‑лист запуска и список полей).

Хорошая модель данных — основа, на которой держатся согласования, аудит и будущие интеграции. В контексте ревью доступа важно разделить «что запрашивают» (права), «куда» (ресурс) и «почему/на сколько» (контекст заявки), а также обеспечить неизменяемую историю решений.

Минимальный набор обычно выглядит так:

Практично хранить заявленное и фактически выданное отдельно:

Request.requester_id → кто запросил.RequestItem (позиции заявки): resource_id + entitlement_id + срок действия.Decision.approver_id → кто согласовал, а также причина/основание.Чтобы не плодить «свободный текст», заведите справочники:

Для соответствия требованиям аудита решения и изменения статусов должны быть неперезаписываемыми:

RequestStatusHistory) с временем и автором;Такой подход упрощает расследования, отчётность и интеграции: система всегда может ответить «кто, когда, что запросил, кто одобрил и на какой срок».

Хороший workflow — это «скелет» приложения: он делает процесс предсказуемым, объяснимым и проверяемым. Важно заранее описать не только статусы, но и правила маршрутизации: кто и в каком порядке принимает решения, и какие исключения допустимы.

Минимальная цепочка статусов, которую удобно масштабировать:

Практический нюанс: «Одобрено» не равно «Выполнено». Между решением и фактическим предоставлением доступа часто есть интеграция или ручное исполнение, поэтому разделение статусов упрощает контроль.

Маршрутизация должна быть детерминированной и объяснимой. Обычно применяют комбинацию правил:

Рекомендуется хранить правила в виде «матрицы маршрутов» (условия → набор шагов) и логировать, какое правило сработало.

Классический безопасный сценарий — последовательный: руководитель → владелец ресурса → ИБ. Он снижает риск, но увеличивает время.

Параллельные шаги полезны, когда проверки независимы: например, руководитель и владелец ресурса подтверждают разные аспекты. Тогда итог «Одобрено» наступает только после всех обязательных решений, а «Отклонено» может наступать сразу после критического отказа.

Автосогласование ускоряет поток, но его нужно жёстко ограничивать. Допустимые условия:

Если хотя бы одно условие не выполнено — заявка должна уходить в стандартный маршрут согласования.

Пользовательский опыт для ревью — это не «красивый экран», а инструмент, который помогает быстро принимать корректные решения и не пропускать важные заявки. Две ключевые части интерфейса: очередь ревью и карточка конкретной заявки.

Очередь должна отвечать на два вопроса: «что делать сейчас» и «что нельзя забыть». По умолчанию показывайте заявки, которые требуют действия текущего пользователя, и подсвечивайте срочные.

Минимальный набор фильтров, который реально используют ежедневно:

В списке каждой строки достаточно компактного контекста: кто запросил, что именно, к какому ресурсу, до какого срока, и есть ли риск‑метки (например, «привилегированный доступ»). Хорошо работает быстрый просмотр (preview) справа, чтобы не терять место в очереди.

Карточка должна снижать неопределённость: ревьюеру не нужно «догадываться», почему доступ нужен и чем он опасен.

Что показывать вверху карточки:

Кнопки должны соответствовать реальным сценариям:

Ниже — история: кто и когда принял решение, комментарии, вложения и ссылки на связанные тикеты. Это превращает карточку в единый источник правды и упрощает разбор инцидентов и аудит.

Уведомления — «клей» процесса согласования: без них заявки зависают, а участники теряют контекст. Важно сразу заложить понятные шаблоны, несколько каналов и строгие правила, чтобы сообщения помогали, а не превращались в спам.

Минимальный набор шаблонов для MVP:

Тон сообщений делайте нейтральным и одинаковым во всех каналах: одна и та же структура, но разная длина.

Обычно хватает трёх каналов:

В карточке пользователя стоит хранить предпочтения: какие события слать куда, а также «тихие часы».

Хорошая базовая схема:

Эскалация должна быть прозрачной: в уведомлении указывайте причину и таймлайн.

Каждое уведомление логируйте: событие, канал, получатель, время отправки, результат (доставлено/ошибка), идентификатор шаблона и корреляционный ID заявки. Это помогает разбирать инциденты и доказывать соблюдение регламентов.

Чтобы не «заддосить» сотрудников, добавьте:

Ценность централизованного ревью заявок резко растёт, когда приложение не живёт «в вакууме», а подключается к уже существующим корпоративным источникам данных и точкам исполнения доступа. В MVP важно выбрать 2–3 интеграции, которые дают максимальный эффект и минимальный риск.

Начните с каталога: он должен быть главным источником пользователей, подразделений и групп. Для многих компаний достаточно периодической синхронизации из LDAP/AD (например, раз в час) с привязкой к стабильному идентификатору (GUID/UID), чтобы переименования и смена почты не «ломали» историю заявок.

Если в компании уже есть SCIM‑провайдер (часто в рамках IAM), используйте SCIM: он удобнее для инкрементальных обновлений и деактиваций. Минимальный набор: пользователь, статус (active/inactive), группы, менеджер (если доступно).

Для входа подключайте SSO по OIDC или SAML. Это снижает поддержку паролей и упрощает аудит. Ключевой момент — привязать роли приложения (ревьюер, владелец ресурса, администратор) к группам из каталога, а не назначать вручную.

Практика: храните мэппинг «группа → роль» в настройках приложения и фиксируйте его изменения в журнале аудита.

Тикет‑система часто остаётся «источником правды» для процессов. Сделайте двусторонние ссылки: из заявки — ссылка на тикет, из тикета — ссылка на карточку заявки. Дальше добавьте синхронизацию статусов: например, закрытие тикета переводит заявку в «Исполнено», а отмена — в «Отклонено/Отозвано». Важно определить, кто главный при конфликте.

Идеальный вариант — выдача/снятие прав через API целевых систем (почта, репозитории, BI, VPN). В MVP можно начать с «ручных задач»: система создаёт чек‑лист для исполнителя, а подтверждение выполнения фиксируется как событие. Даже без полного автомата вы получаете прозрачность, контроль сроков и воспроизводимость действий.

Централизованное согласование доступа почти всегда попадает под внутренние политики ИБ и внешние требования (аудит, комплаенс, регуляторы). Поэтому безопасность приложения — не «добавка после MVP», а часть базового качества: иначе согласование доступа превращается в новый источник рисков.

Начните с чёткой модели IAM внутри самого приложения. Минимальный набор ролей обычно включает: заявитель, ревьюер/согласующий, владелец ресурса, администратор и аудитор (read-only). Важно разделить права на просмотр и права на действие: например, ревьюер может принимать решения только по заявкам своего контура, а аудитор — видеть всё, но ничего не менять.

Админ‑панель должна управлять не только пользователями, но и политиками: какие группы могут согласовывать заявки на доступ, какие типы ресурсов доступны, какие маршруты workflow согласований разрешены. Любые изменения в правах администрирования — отдельная зона контроля (двухэтапное подтверждение, ограничение по группе, обязательное журналирование).

Для соответствия требованиям обычно недостаточно статуса «одобрено/отклонено». Нужен неизменяемый журнал: кто посмотрел, кто изменил, кто одобрил, что именно (какой ресурс, какие права/RBAC‑роли, на какой срок), а также контекст (комментарий, причина, ссылка на тикет).

Практика: храните события как append‑only записи (event log), где редактирование невозможно, а исправления оформляются новым событием. Для чувствительных заявок дополнительно полезно фиксировать «read events»: кто открывал карточку и кто делал экспорт.

Заранее определите сроки хранения: отдельно для заявок на доступ, отдельно для аудита доступа. Для проверок полезны: экспорт в CSV/JSON, выгрузка по периоду, фильтры по ресурсу и пользователю, контроль целостности (хэши/подписи). Доступ к журналам — строго по принципу наименьших привилегий и с отдельным логированием.

Шифруйте данные «в покое» и «в транзите», а в интерфейсе применяйте маскирование для полей, которые не нужны конкретной роли (например, персональные идентификаторы, детали системы‑источника). Минимизируйте собираемые данные и сроки их хранения: это снижает риски утечек и упрощает комплаенс.

Наконец, проверяйте безопасность не только приложения, но и процесса: ограничивайте массовые операции, добавляйте rate‑limit на экспорт, используйте отдельные сервисные аккаунты для интеграций SSO и каталога, и всегда сопоставляйте выдачу доступа с утверждённой заявкой и её audit trail.

Хорошая архитектура для сервиса ревью заявок на доступ должна решать две задачи: быть понятной команде и выдерживать рост нагрузки и интеграций без «переписывания с нуля». Практично начинать с модульной схемы, где границы ответственности ясны, а изменения локальны.

В типовом MVP достаточно следующих блоков:

Критерии обычно важнее конкретного языка:

Отдельно стоит учитывать скорость разработки. Например, если ваша цель — быстро собрать рабочий MVP (очередь, карточка заявки, статусы, аудит, базовые интеграции), часть команд выбирает подход vibe‑coding: прототипирование логики и экранов через диалог с платформой, а затем доведение до продакшена. В этом сценарии TakProsto.AI может ускорить старт: вы описываете workflow, роли, статусы и обязательные поля в «planning mode», а платформа помогает собрать веб‑приложение на React, backend на Go и PostgreSQL, с возможностью экспорта исходников, деплоя/хостинга, а также снапшотов и отката.

Сразу закладывайте dev/stage/prod с одинаковыми настройками деплоя. Конфигурацию храните в переменных окружения, а секреты — в менеджере секретов (не в репозитории). Это уменьшает риск утечек и делает релизы предсказуемыми.

Запуск системы ревью заявок на доступ стоит планировать как продуктовый релиз, а не как «включили — и забыли». Важно заранее определить, что именно считается успехом, кто владеет метриками и как вы будете улучшать процесс на основе данных.

С первых недель полезно собирать метрики, которые показывают скорость, качество решений и нагрузку на согласующих:

Дополнительно полезны метрики «переработок»: сколько заявок возвращалось на уточнение, сколько раз менялся маршрут согласования, и какой процент заявок закрывается автоматически из‑за неактуальности.

Реалистичный план развития обычно выглядит так:

Сделайте «проверочный пакет» простым: выгрузки по заявкам за период, список активных доступов по пользователям/ресурсам, отчёт по временным доступам и истечениям, а также подтверждение соблюдения принципа наименьших привилегий.

Дальше ценность дают: политики по риску (разные SLA и маршруты), шаблоны ролей для типовых задач, самообслуживание (создание заявок из каталога услуг) и подсказки по обоснованию.

Если продукт разворачивается как внутренний сервис, заранее продумайте «точки входа» и поддержку пользователей: отдельные страницы с правилами доступа, чек‑листы для согласующих и короткие гайды. Для коммерческих продуктов обычно добавляют понятную навигацию на /pricing с тарифами и на /blog с практиками и примерами.

Отдельно можно заложить механику мотивации для команды и сообщества: например, начислять кредиты за полезные инструкции и кейсы по внедрению (в TakProsto.AI есть программы кредитов за контент и реферальные ссылки). Это помогает быстрее собрать обратную связь и ускорить эволюцию процесса согласований без потери управляемости.

Потому что решения перестают быть «в чатике договорились». Появляется единое место, где видно:

Это резко упрощает расследования, проверки и управление рисками.

Типовые сигналы:

Если есть хотя бы 2 пункта — централизованный процесс обычно окупается быстро.

Минимальный набор:

Разделение обязанностей (SoD) — это запрет на ситуации, когда один человек может запросить и сам себе утвердить доступ.

Практичные правила для старта:

Эти ограничения лучше проверять автоматически на уровне workflow.

База, без которой ревью превращается в угадайку:

Опционально: вложения, отметка срочности с причиной, комментарии ревьюера.

Чтобы не расползтись по объёму, ограничьте:

Draft → Submitted → In review → Approved/Rejected → Provisioned (опц.) → Closed;Сложные маршруты, делегирование, многоуровневые политики и полная автоматизация выдачи лучше оставить на следующий релиз.

Потому что решение и исполнение часто разделены по времени и ответственности:

Разделение статусов помогает контролировать «хвост» исполнения и не терять заявки между ревью и провижинингом.

Детерминированно и объяснимо, по правилам:

Полезно хранить «матрицу маршрутов» (условия → шаги) и логировать, какое правило сработало.

Только для низкого риска и с ограничениями:

Если любое условие не выполнено — заявка уходит в стандартный маршрут согласования.

Минимум, который реально поддерживает процесс:

Обязательно логируйте доставку (канал, получатель, результат) и добавьте защиту от спама: дедупликацию, rate limit и/или дайджест.

Важно, чтобы администратор не был единственным финальным утверждающим.