07 июн. 2025 г.·8 мин

Веб‑приложение для управления межкомандными зависимостями

Пошаговый план: требования, модель данных, интерфейс, автоматизация, интеграции и запуск веб‑приложения для контроля межкомандных зависимостей.

Пошаговый план: требования, модель данных, интерфейс, автоматизация, интеграции и запуск веб‑приложения для контроля межкомандных зависимостей.

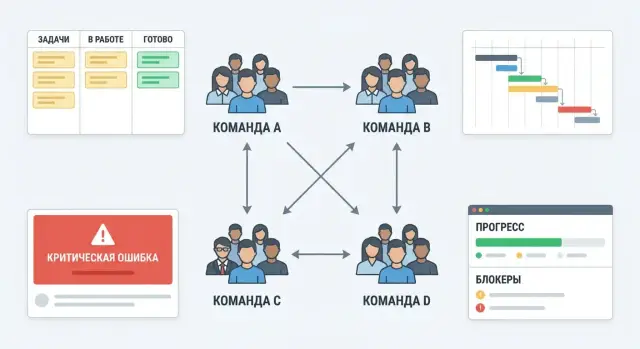

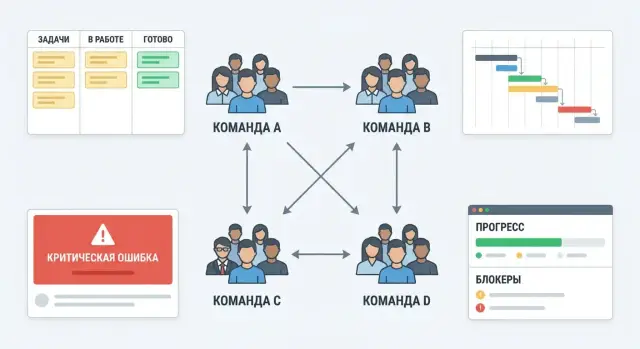

Межкомандные зависимости — это ситуации, когда результат одной команды нужен другой: API ещё не готов, дизайн не утверждён, инфраструктура не поднята, доступы не выданы. В кросс‑функциональных проектах таких связей десятки, и они постоянно меняются. Сложность в том, что зависимости «живут» не в одном трекере: часть — в переписке, часть — в таблицах, часть — в головах владельцев.

Главная причина — динамика и распределённая ответственность. Зависимость может выглядеть «зелёной» на словах, но в реальности опираться на скрытый шаг (согласование, контракт, безопасность). Когда срок сдвигается у поставщика, потребитель узнаёт об этом слишком поздно, и планирование релизов превращается в догадки.

Цель веб‑приложения — дать единую «карту зависимостей» и правила работы с ней: понятные владельцы, статусы, сроки и риски. В итоге — меньше простоев из‑за ожиданий, быстрее выявляются критические цепочки, проще объяснять стейкхолдерам, почему сдвигается дата. Дополнительно повышается качество коммуникаций: меньше ручных напоминаний, больше прозрачных договорённостей.

Важно сразу определить уровень управления:

На практике часто стартуют с уровня «проект» (быстрый эффект и ясный контур), а затем расширяют до продукта/портфеля по мере зрелости процессов и требований к отчётности.

Чтобы межкомандные зависимости не превращались в переписку «кто же отвечает», в приложении важнее всего чётко определить роли и их полномочия. Это снижает число конфликтов, ускоряет согласования и делает эскалации прозрачными.

Инициатор зависимости — тот, кто создаёт запрос (например, команда А ждёт API от команды Б). Он формулирует потребность, сроки, критерии готовности и прикладывает контекст.

Владелец зависимости — ответственное лицо со стороны «поставщика» (команда Б). Он принимает решение по запросу и отвечает за актуальность статуса.

Исполнитель — тот, кто реально выполняет работу/поставку. Исполнитель обновляет прогресс, предлагает новые даты и фиксирует блокеры.

Наблюдатель — заинтересованный участник без права менять условия. Ему важны уведомления и понимание рисков (например, релиз‑менеджер или руководитель направления).

Практичный подход — базовая видимость «внутри команды/подразделения», а межподразделенческие зависимости открываются автоматически обеим сторонам (инициатору и владельцу) и их руководителям. Для чувствительных проектов добавьте режим «по приглашениям» и журнал того, кто и когда получил доступ — это упрощает контроль без лишней бюрократии. Подробные настройки можно вынести в /settings/access.

Хорошая модель данных делает зависимости «видимыми»: кто кому мешает, почему, до какого срока и что будет, если не успеть. Ниже — минимальный набор сущностей, который обычно покрывает реальные кросс‑командные сценарии.

Проект — контейнер для работ с общими целями и календарём.

Инициатива — крупный поток работ внутри проекта (например, «Обновление биллинга»). Удобна для группировки зависимостей и отчётов.

Задача — единица выполнения (часто соответствует тикету во внешней системе). У задачи есть исполнительная команда, сроки, статус.

Веха — значимая контрольная точка (например, «Готово к UAT»). Вехи полезны, когда зависимость привязана не к задаче, а к событию.

Релиз — пакет поставки с датой и окружением. Релиз связывает зависимости с планированием релизов и окнами выкладки.

Сущность Зависимость — отдельный объект, который связывает «источник» и «цель» (например, задача → веха, инициатива → релиз).

Типы:

Простой жизненный цикл помогает согласованиям и отчётности:

черновик → на согласовании → принята → выполнена (или отменена).

Дополнительно можно хранить причину отмены и дату фактического закрытия.

У зависимости обычно нужны: владелец (ответственный за координацию), поставщик/потребитель (команды), сроки (ожидаемая дата и дедлайн), критичность (влияние на критический путь), обоснование (почему связь существует), ссылки на артефакты (спеки, решения, тикеты, протоколы).

Чтобы разбирать «кто и зачем поменял срок», храните:

Такой аудит упрощает эскалации, ретроспективы и контроль качества данных.

Зависимость между командами — это мини‑контракт: кто, что и к какому сроку должен сделать, чтобы другой поток работ не остановился. Поэтому важно зафиксировать канонический процесс и правила изменений, чтобы система не превращалась в чат с бесконечными уточнениями.

Создание. Инициатор оформляет карточку зависимости: что нужно, критерии готовности, желаемая дата, приоритет/влияние на релиз и «потребителя» результата. На этом этапе карточка может быть в статусе «Черновик».

Согласование. Запрос уходит владельцу (команде‑поставщику) и, при необходимости, ответственному за программу/релиз. В согласовании фиксируются: подтверждённый объём, целевая дата, ограничения и ответственные. Результат — «Принято» или «Отклонено» (с причиной и альтернативой).

Выполнение. Поставщик выполняет работы, обновляя прогресс и риски. При блокировках создаются связанные препятствия/решения. Статусы: «В работе», «Заблокировано», «На проверке».

Закрытие. Потребитель подтверждает, что критерии готовности выполнены, после чего зависимость переводится в «Закрыто». Если ценность утрачена — «Отменено» с обязательным комментарием.

Чтобы запросы не зависали, вводятся SLA:

При нарушении SLA система автоматически повышает уровень эскалации: сначала напоминание ответственному, затем — руководителю команды/владельцу релиза с краткой сводкой.

Сдвигать сроки может только владелец зависимости со стороны поставщика или назначенный менеджер релиза. Любое изменение даты требует причины и автоматически уведомляет:

Для критичных зависимостей включается правило: сдвиг более чем на N дней требует повторного согласования.

Шаблоны ускоряют оформление и повышают качество данных: «доступ к API», «изменение схемы данных», «выделение инфраструктуры», «юридическое согласование». В шаблон входят поля по умолчанию, чек‑лист критериев готовности и рекомендуемые SLA — чтобы карточка сразу была пригодна для работы, а не для переписки.

Хороший UX в системе управления межкомандными зависимостями — это быстрые ответы на вопросы: что блокирует мой результат, кто владелец договорённости, что нужно сделать дальше и до какой даты. Интерфейс должен помогать действовать, а не заставлять разбираться в схеме проекта.

Это главный экран для ежедневной работы. Здесь пользователь видит зависимости, где он владелец или участник, а также те, что критичны для его команды.

Фильтры и поиск должны быть на виду и работать предсказуемо: команда, проект, владелец, статус, критичность, дата/диапазон дат. Важно, чтобы после применения фильтров список можно было сохранить как представление (например, «Мои просроченные» или «Критичные до конца месяца»).

Карточка — место, где фиксируется смысл и история договорённости. Её структура должна быть «сверху вниз»: сначала контекст (кто/что/зачем), затем сроки и условия, ниже — детали.

Полезные блоки:

В карточке нужны быстрые действия: принять, запросить уточнение, назначить ответственного. Действие должно сразу показывать, что изменилось (статус, дедлайн, владелец) и кого уведомят.

Таймлайн помогает увидеть «узкие места» по датам: когда зависимость должна быть выполнена и что будет затронуто при сдвиге. По умолчанию показывайте только ключевые вехи и критичные элементы, а детализацию прячьте за раскрытием. Важно поддержать быстрый переход из события на таймлайне в карточку.

Дашборд отвечает на вопрос «где горит». Минимальный набор: просроченные зависимости, ближайшие критичные даты, зависимости без владельца и те, что долго «в ожидании ответа». Формулировки должны быть одинаковыми во всех экранах: одни и те же статусы, одна логика критичности.

Снижайте визуальную нагрузку: меньше цветов, больше понятных меток и подсказок. Пишите действия глаголами («Запросить уточнение», «Принять») и избегайте внутренних сокращений. Это делает систему понятной для участников с разным опытом и ролью в процессе.

Хорошая визуализация зависимостей должна отвечать на три вопроса: «что от чего зависит», «что блокирует релиз прямо сейчас» и «где мы потеряем сроки, если ничего не менять». Поэтому в приложении обычно нужны две дополняющие друг друга проекции — граф и таймлайн.

Граф показывает структуру: узлы — работы и вехи, ребра — зависимости с направлением (A → B означает: B не может стартовать, пока не выполнено A).

На графе полезно сразу видеть:

Таймлайн объясняет последствия во времени: план/факт дат, буферы, переносы. Здесь важны визуальные подсказки:

Даже упрощённые расчёты дают сильный эффект:

Чтобы визуализация не вводила в заблуждение, вводим минимальные проверки: обязательные поля (владелец, статус, целевая дата или длительность, тип зависимости) и контроль конфликтов (зависимость от задачи с датой позже, чем у последователя; зависимости на закрытые задачи; циклы).

Результаты важно озвучивать человеческим языком: «Релиз R1 сейчас блокируют 2 работы: X (ожидает согласования до 12 мая) и Y (нет даты завершения). Если X задержится на 3 дня, релиз сдвинется минимум на 3 дня, потому что это критическая цепочка». Это повышает доверие и помогает быстрее договориться о действиях.

Управление межкомандными зависимостями быстро превращается в «слепую зону», если участники узнают о проблемах слишком поздно. Поэтому уведомления должны быть предсказуемыми, настраиваемыми и не создавать лишнего шума.

Базовый набор событий, который покрывает большинство сценариев:

Важно разделять «информационные» события (для истории) и «требующие действия» (для ответственных), иначе уведомления начнут игнорировать.

Подписки должны настраиваться на нескольких уровнях: проект, команда, конкретная зависимость. Например, руководитель команды подписывается на все зависимости своей команды, а исполнитель — только на те, где он указан ответственным.

Чтобы уменьшить «пинг‑пинг», добавьте ежедневные/еженедельные дайджесты: список новых запросов, изменений сроков и ближайших рисков.

Эскалация включается, когда нарушено согласованное время реакции (SLA). Простой и понятный пример:

Так команда получает шанс исправить ситуацию заранее, а руководство — только по действительно важным случаям.

API — это «контракт», который позволяет подключать приложение к другим системам и автоматизировать рутину: создавать зависимости, обновлять статусы, подтягивать сроки и получать изменения без ручного ввода.

Базовый набор ресурсов обычно включает: проекты, команды, артефакты/работы, зависимости, вехи, комментарии, события. Для REST это выражается в понятных операциях (создать/прочитать/обновить/закрыть), а для GraphQL — в запросах «ровно нужных полей», что удобно для экранов графа и таймлайна.

Версионирование стоит зафиксировать сразу: например, /api/v1/... или через заголовок. Это защищает интеграции при развитии модели данных.

POST /api/v1/dependencies

Idempotency-Key: 8b0f...

Content-Type: application/json

{ "from":"WORK-123", "to":"WORK-987", "type":"blocks" }

Для быстрого старта полезны:

В массовых операциях важны отчёты об ошибках «по строкам» и режим dry‑run (проверка без сохранения).

Подход обычно такой: приложение хранит карту зависимостей и статусы согласований, а внешние системы остаются источниками правды для своих данных.

Синхронизации неизбежно повторяются. Поэтому нужны:

Idempotency-Key) для безопасных повторов запросов.external_system + external_id).Для реактивных сценариев используйте webhooks. Минимальная схема событий: dependency.created, dependency.updated, dependency.status_changed, milestone.moved. В нагрузке события отдавайте идентификаторы, тип изменения и «что поменялось», чтобы получатель мог быстро обновить свои данные.

Эта система будет активно «жить» вместе с процессами компании: сначала важно быстро запуститься, а затем безболезненно наращивать функциональность (граф зависимостей, эскалации, интеграции). Поэтому архитектуру лучше выбирать так, чтобы она не мешала развитию.

Для первой версии чаще всего выигрывает модульный монолит: один деплой и единая база, но внутри — чёткие домены (проекты, зависимости, уведомления, импорт, права). Это ускоряет разработку и упрощает эксплуатацию.

Когда появятся нагрузка и команды‑владельцы, отдельные модули можно выделять в сервисы по естественным границам — без переписывания всего приложения.

Для сущностей и связей (проекты, задачи, зависимости, статусы, согласования) обычно достаточно реляционной БД: транзакции, целостность, понятные отчёты.

Если потребуется много запросов вида «покажи все зависимые цепочки на 5 уровней» или быстрый поиск путей, можно добавить графовое хранилище как вторичный контур (реплика данных для сложных граф‑запросов), не ломая основную модель.

Фоновые задания лучше сразу вынести в очередь:

Так интерфейс остаётся быстрым, а тяжёлые операции выполняются надёжно.

Кеш полезен для «горячих» экранов: списки, дашборды, визуализация графа. Важно заранее определить TTL и правила инвалидирования (например, при изменении зависимости пересчитывать только затронутые узлы, а не весь граф).

Закладывайте управляемые сбои: ретраи с ограничением, дедлайны на внешние вызовы, идемпотентность фоновых задач. Для поддержки нужны метрики и трассировка: видно, где задержка (импорт, пересчёт, уведомления) и почему пользователь не получил алерт вовремя.

Если цель — быстро поднять первую рабочую версию (список/карточка зависимостей, права, уведомления, базовый API), удобно использовать TakProsto.AI как «ускоритель» программирования через чат. В режиме планирования можно описать домены (зависимости, роли, SLA, аудит) и получить согласованный каркас приложения, а затем итеративно дорабатывать UX, интеграции и правила workflow.

Поскольку TakProsto.AI ориентирован на российский рынок, он помогает быстрее собрать стек уровня React + Go + PostgreSQL, а также упростить деплой и хостинг внутри РФ. При необходимости доступен экспорт исходного кода, снапшоты и откат, подключение собственного домена — это полезно, когда система становится критичной для релизного контура. Для команды можно начать с free/pro, а при масштабировании процессов перейти на business/enterprise.

Безопасность в приложении для управления межкомандными зависимостями — это условие доверия: в системе хранятся сроки, владельцы, договорённости и причины блокировок. Если людям неясно, кто видит данные и кто может их менять, они перестают поддерживать актуальность.

Поддержите два сценария входа: корпоративный SSO и локальный логин‑пароль. В обоих случаях важно одинаково хорошо закрыть базовые риски:

Поставщика SSO лучше не «зашивать» в логику: приложение должно уметь работать с любым стандартным корпоративным решением.

Одной роли на пользователя недостаточно. Используйте RBAC (role‑based access control) и добавьте ограничения по контексту:

Это снижает вероятность случайных изменений и помогает соответствовать внутренним правилам.

Аудит должен отвечать на вопросы без ручных расследований: кто поменял статус, срок, владельца и почему. Практично хранить:

На уровне хранения нужны шифрование «на диске» и в канале (TLS), резервные копии с регулярной проверкой восстановления и понятные политики хранения (например, сколько держим историю и вложения).

Отдельно продумайте «админский» доступ: журналирование действий администраторов, минимально необходимые права и возможность быстро отозвать доступ. Это упрощает прохождение внутренних проверок и снижает риски при инцидентах.

Чтобы приложение для управления межкомандными зависимостями не ломалось в самый неподходящий момент, тестирование лучше строить вокруг «критических сценариев»: создание и изменение зависимости, пересчёт сроков, отображение графа, уведомления и контроль прав.

Юнит‑тесты закрывают бизнес‑правила на уровне функций: валидация статусов, расчёт дат, правила переходов в workflow согласований.

Интеграционные тесты проверяют связку API + БД + очередь уведомлений: создание сущностей, транзакции, миграции, корректность индексов для выборок графа.

E2E‑тесты (через браузер) оставляем для самых важных цепочек:

Отдельно стоит зафиксировать кейсы, которые часто встречаются в реальной работе:

Граф зависимостей и сводные экраны важно прогнать под нагрузкой: большие проекты, сотни узлов и рёбер, параллельные обновления. Проверяем время построения графа, деградацию запросов и кэширование.

В CI/CD полезны шаги: сборка, прогон тестов, проверка качества, миграции (в тестовой среде), затем деплой. Для выпуска — бета на ограниченный круг команд, сбор обратной связи, исправления и постепенное включение через фича‑флаги с возможностью быстрого отката. Ссылку на правила релизов и окружений удобно держать в /docs/release-process.

Метрики нужны не «для отчёта», а чтобы видеть, как приложение реально снижает трение между командами: быстрее снимаются блокировки, меньше сюрпризов перед релизом, понятнее ответственность.

Сфокусируйтесь на 3–5 показателях, которые можно посчитать автоматически и объяснить без дополнительных трактовок:

Чтобы пользователи доверяли данным, следите за техническими показателями:

Снижение «порога входа» напрямую влияет на качество данных. Работают:

Логичный следующий шаг — усилить управленческую ценность:

Если метрики показывают улучшения, а пользователи возвращаются в систему не «по принуждению», а потому что так проще — вы на правильном пути.

Начните с уровня «проект»: понятный контур, быстрый эффект и меньше спорных правил.

Заложите расширение:

Потому что зависимость меняется быстро и часто расползается по разным источникам: переписка, таблицы, разные трекеры.

Чтобы не было сюрпризов, фиксируйте в одном месте:

Минимальный набор ролей:

Важно разделить «кто отвечает» и «кто делает», чтобы не было перекидывания задач.

Рабочий минимум:

Не усложняйте статусы на старте: лучше добавлять подстатусы (например, «в работе/на проверке») только если они нужны для SLA и отчётов.

Чтобы карточка была не «перепиской», а мини‑контрактом, добавьте:

Если какого-то поля нет, зависимость чаще всего превращается в «почти готово» без даты.

Практика:

Для критичных зависимостей добавьте правило: сдвиг больше чем на N дней → повторное согласование.

Вводите SLA, чтобы запросы не «зависали»:

Автоэскалации делайте ступенчато: ответственному → тимлиду/менеджеру → владельцу проекта, и прикладывайте краткую сводку изменений.

Две основные проекции:

Чтобы визуализация не вводила в заблуждение, сделайте обязательными: владелец, статус, тип зависимости и дата/длительность, плюс проверку циклов и конфликтов дат.

Ключевые подходы:

Админские действия тоже должны логироваться: это повышает доверие к данным.

На старте чаще всего выигрывает модульный монолит: один деплой, единая база, но домены разделены (зависимости, уведомления, права, импорт).

Базу берите реляционную для целостности и отчётов, а для тяжёлых операций сразу вынесите фон:

Если граф‑запросов станет очень много, добавляйте графовое хранилище как вторичный контур, не ломая основную модель.