20 нояб. 2025 г.·8 мин

Веб‑приложение для доступа внешних консультантов: как сделать

Пошаговый план веб‑приложения для управления доступом внешних консультантов: роли, заявки, временный доступ, SSO/MFA, аудит, интеграции и безопасность.

Пошаговый план веб‑приложения для управления доступом внешних консультантов: роли, заявки, временный доступ, SSO/MFA, аудит, интеграции и безопасность.

Внешние консультанты почти всегда работают «на стыке» систем и команд: им часто дают доступ быстрее, чем штатным сотрудникам, а задачи нередко требуют видеть больше, чем нужно для конкретной работы. Если управлять таким доступом теми же правилами, что и внутренним, появляются системные риски: забытые учётки, доступ «на всякий случай», неясно кто и зачем запросил права, и сложность оперативно всё отозвать.

Главный риск — несоответствие между сроком проекта и сроком доступа. Проект закончился, а доступ остался.

Второй — размытая ответственность: консультант работает от лица подрядчика, а доступ выдаётся внутри вашей инфраструктуры, и при инциденте трудно быстро собрать полную картину действий.

Третий — повышенная вероятность утечек через экспорт данных, скачивание отчётов, доступ к тестовым средам, где контроль часто слабее.

Отдельный контур особенно полезен в сценариях, где доступ по природе временный и должен быть легко измерим:

Во всех случаях важно фиксировать: «какие права, к каким системам, на какой срок».

Отдельный контроль помогает закрепить принципы: выдаём минимум необходимых прав, фиксируем основание и владельца доступа, ограничиваем срок и делаем отзыв таким же простым, как выдачу. В результате уменьшается риск, а администраторы тратят меньше времени на ручные проверки.

Важно заранее договориться, чем именно вы управляете:

Тогда любые запросы становятся сравнимыми и контролируемыми.

Прежде чем обсуждать SSO, workflow и отчётность, полезно зафиксировать «кто есть кто» и «что чем управляет». Это сокращает споры на этапе разработки и помогает сразу заложить правильные границы ответственности.

Обычно достаточно пяти базовых ролей пользователей (не путать с ролями доступа в системах):

Чтобы приложение оставалось управляемым, заранее определите минимальный набор объектов:

Внутри веб‑приложения логично держать: каталог ресурсов, правила согласований, статусы заявок, сроки доступа, отчёты и аудит.

Снаружи (во внешних системах) обычно остаются: реальная выдача прав в целевых системах, учётные записи в корпоративном каталоге, сетевые политики и DLP — приложение лишь запускает и контролирует эти процессы через интеграции.

Базовый цикл выглядит так: запрос → согласование → выдача → мониторинг → истечение/отзыв.

Важно, чтобы на каждом шаге был понятный владелец действия, прозрачный статус и запись в журнале — тогда доступ консультантов остаётся управляемым даже при большом количестве проектов.

Приложение для доступа внешних консультантов почти всегда «ломается» не на технологиях, а на размытых правилах: кто что запрашивает, кто и за сколько времени утверждает, как долго действует доступ, как его отзывают и что считается инцидентом. Поэтому начать стоит с фиксации требований и измеримых критериев успеха, пока процесс не превратился в набор исключений.

Соберите список типовых сценариев и прогоните их с безопасностью, ИТ и владельцами систем.

Зафиксируйте параметры, которые потом легко проверять:

Отдельно выпишите «красные линии»: внутренние регламенты, требования к работе с персональными данными, минимизация собираемых сведений, сроки хранения заявок и логов, правила передачи данных между системами.

Сделайте простую RACI-таблицу для этапов «заявка → согласование → выдача → ревью → отзыв». Важно заранее решить, кто:

Формулируйте измеримо: среднее время до выдачи доступа, доля заявок без ручных уточнений, процент доступов с истёкшим сроком, полнота аудита (все ключевые действия фиксируются), результаты проверок/внутренних аудитов без критичных замечаний.

Эта часть — про «скелет» приложения: как разложить доступ внешних консультантов по сущностям и не запутаться, когда проектов станет десятки, а подрядчиков — сотни.

Начните с простых, но чётких сущностей:

Важно хранить не только «что разрешено», но и почему: ссылка на заявку, согласование, контракт, внутренняя задача.

Если продукт запускается с нуля, чаще разумно начать с монолита: админ‑панель, workflow заявок и выдача прав в одном приложении. Так проще поддерживать целостность данных и быстрее менять требования.

Когда интеграций и команд становится больше, выделяют модульный сервис с API: отдельный слой авторизации/политик, отдельный модуль заявок, отдельный модуль аудита. Плюс — можно подключать новые системы без переделки всего приложения.

Если нужно быстро собрать первый рабочий контур (каталог ресурсов, заявки, согласования, отчёты) и показать процесс владельцам систем, удобно начинать с прототипа, который можно быстро итеративно менять. Например, в TakProsto.AI можно описать процесс обычным текстом в чате и получить каркас веб‑приложения (React на фронте, Go на бэкенде, PostgreSQL для данных), а затем доработать детали в «планировании» и при необходимости выгрузить исходники. Это полезно, когда требования уточняются по ходу и важна скорость изменений без проседания в управляемости.

Если консультанты работают с разными клиентами или изолированными бизнес‑линиями, закладывайте тенантность заранее: у каждой записи должен быть явный признак «тенанта/проекта», а выборки в интерфейсе и API — всегда фильтроваться по нему. Это снижает риск случайного «перелива» данных между проектами.

Секреты (API‑ключи, токены интеграций, ключи шифрования) держите в отдельном хранилище и выдавайте приложению минимально необходимое. В базе данных — только ссылки/идентификаторы, сроки действия и метаданные, но не сами секреты. Это упрощает отзыв доступов и ограничивает ущерб при компрометации одной части системы.

Аутентификация — это «вход», от которого дальше зависят и безопасность, и удобство работы консультантов. Для внешних пользователей важно заранее решить, кто является источником идентичности и как вы будете сопровождать учётки на всём сроке проекта.

Корпоративный SSO (через ваш IdP) подходит, если консультанты получают гостевые/временные аккаунты в вашей организации или в доверенном каталоге. Плюсы: меньше паролей, централизованный контроль, проще отключать доступ «одной кнопкой».

Отдельные учётные записи для консультантов уместны, когда вы не хотите заводить людей в корпоративный каталог. Тогда уделите внимание проверке e-mail/телефона, политике паролей, безопасному восстановлению доступа и обязательной MFA.

Практика: поддержать оба режима, но сделать SSO приоритетным для крупных поставщиков и долгих проектов.

Минимальное правило: обязательная MFA для админов, владельцев приложений, тех, кто может выдавать/отзывать доступ, и для действий высокого риска (смена реквизитов, выгрузка данных).

Для консультантов можно начать с условной MFA: первый вход, новое устройство, вход из необычной страны/сети, доступ к чувствительным разделам. Поэтапное внедрение снижает сопротивление: сначала «опционально + мягкие напоминания», затем «обязательно для новых», и только потом — для всех.

Привязывайте учётку к договору/проекту и ответственному внутреннему владельцу. На входе — валидация контактов и домена почты, срок действия, роль по умолчанию. На выходе — автоматическое отключение по дате окончания или событию «закрыт проект».

Задайте понятные ограничения: таймаут бездействия, максимальная длительность сессии, запрет «вечных» токенов. Для чувствительных систем добавьте ограничения по устройствам/сетям (например, только корпоративный VPN) и повторную проверку при повышении привилегий.

Авторизация отвечает на вопрос «что именно можно делать после входа». Для внешних консультантов это критично: им часто нужен доступ «точечно», на ограниченный срок и в контексте конкретного проекта.

RBAC (role-based access control) удобно использовать как «скелет» системы. Роли описывают функции и целевые системы: например, «Консультант по аналитике — только чтение в BI», «Тестировщик — доступ к тестовому стенду», «Руководитель проекта — просмотр статусов заявок».

Важно, чтобы роли были:

ABAC (attribute-based access control) добавляет правила по атрибутам и контексту. Это помогает безопасно выдавать доступ «ровно настолько, насколько нужно»:

Практически это выглядит как «роль + условия»: роль задаёт базовые действия, ABAC ограничивает их применимость.

Чтобы ускорить работу, заведите шаблоны (пакеты) прав для типовых задач консультантов: «Анализ инцидента», «Квартальный аудит», «Поддержка релиза». Шаблон — это набор ролей и ABAC‑условий, который легко запрашивать и согласовывать.

Принцип наименьших привилегий должен быть правилом по умолчанию: стартуйте с минимального набора, расширяйте только по обоснованию. Отдельно зафиксируйте запрет «общих» аккаунтов: каждое действие должно однозначно связываться с конкретным человеком для последующего аудита.

Если доступ внешним консультантам выдаётся «по просьбе в чате», вы быстро теряете контроль: непонятно, кто разрешил, на какой срок и почему. Workflow заявок превращает это в управляемый процесс: каждый запрос фиксируется, проходит согласование по правилам и оставляет след для аудита.

Форма не должна быть длинной, но обязана исключать двусмысленность. Минимальный набор полей:

Хорошая практика — подсказывать, какие роли допустимы для выбранного ресурса, чтобы заявитель не просил лишнее.

Маршрут лучше собирать из понятных шагов:

Чтобы заявки не «зависали», задайте SLA на каждый шаг: дедлайны, напоминания, эскалации на заместителя или руководителя. Для просроченных заявок полезно авто‑отклонение с комментарием и возможностью быстро подать заново.

Статус должен отвечать на четыре вопроса: кто уже согласовал, у кого сейчас мяч, что именно требуется (например, уточнить срок или приложить документ), и почему задержка. Это снижает количество ручных вопросов и ускоряет выдачу доступа без потери контроля.

Чтобы внешние консультанты работали продуктивно и безопасно, у доступа должен быть «жизненный цикл»: быстро выдать, строго ограничить по времени и так же быстро отозвать. Это снижает риск забытых учёток и «вечных» прав.

Оптимальный старт — через приглашение от владельца проекта или менеджера: консультанту приходит ссылка, где он подтверждает контакт (почту/телефон) и принимает правила работы (NDA, политика данных, запрет передачи учётных данных, требования к устройству).

Важно сразу привязать человека к конкретному проекту и роли, а не «к компании в целом». Если требуется повышенный уровень контроля, добавьте проверку личности: сопоставление с договором/заявкой, подтверждение через корпоративного заказчика, дополнительные атрибуты (номер договора, подразделение, руководитель).

Доступ внешнего консультанта должен иметь дату начала и дату окончания. В интерфейсе это должно быть видно всем: консультанту, админам и владельцам проекта.

Авто‑продление лучше не включать. Продление — только через новую заявку (или шаг в workflow), с указанием причины и новой даты окончания. Так у вас всегда есть «след», кто и зачем продлил.

По окончании проекта или срока доступа система автоматически отзывает права и отключает учётку (или переводит в статус “inactive”). Для инцидентов нужен ручной «красный рычаг»: мгновенная блокировка, отзыв токенов/сессий и остановка интеграций.

Раз в месяц/квартал запускайте ревью активных прав по проектам: владельцы подтверждают, кто ещё нужен, а кого снять. Это простой механизм, который предотвращает накопление лишних доступов и ускоряет расследования.

Аудит — это «память» системы: он помогает расследовать инциденты, отвечать на вопросы службы безопасности и проходить проверки без ручного поиска по перепискам. В приложении для доступа внешних консультантов важно фиксировать не только факт входа, но и весь путь выдачи прав: кто запросил, кто согласовал, что именно изменилось и на каком основании.

Минимальный набор — события, которые напрямую влияют на доступ и ответственность:

Журнал должен быть практичным, а не просто «складом событий». Закладывайте:

Хороший стартовый набор отчётности:

Каждое предоставление доступа должно быть объяснимым: в журнале храните причину и ссылку на заявку, а также цепочку согласований. Тогда вопрос «кто и почему выдал доступ» закрывается за минуты, а не через долгие согласования и поиск писем.

Эта часть — про то, как снизить вероятность утечек и ошибок, когда доступ получают внешние консультанты. Важно заранее описать, какие данные считаются критичными, кто их владелец, и какие действия допустимы в каждом контуре (прод, тест, отчёты).

Минимальный базис — шифрование «в пути» и «при хранении». Для передачи используйте TLS, а для баз данных и файлов — серверное шифрование. Отдельно продумайте контроль ключей: где они хранятся, кто имеет доступ, как происходит ротация и что делаете при компрометации (например, принудительная смена ключей и перевыпуск токенов).

Риски часто возникают не из‑за атак, а из‑за слишком широких полномочий. Разведите роли:

Так вы снижаете шанс «тихой» выдачи доступа и упрощаете расследования.

Если приложение интегрируется с другими системами, защищайте API: лимиты запросов, короткоживущие токены, защита от CSRF для браузерных сценариев, запрет передачи секретов в URL и логах. Секреты (ключи, клиентские пароли) храните в менеджере секретов и регулярно ротируйте.

Сценарий «что делаем при подозрении» должен быть кнопкой, а не проектом: блокировка пользователя, отзыв активных сессий, отключение интеграционных токенов, фиксация действий в протоколе (кто, когда, на каком основании). Это уменьшает время реакции и масштаб ущерба.

Чтобы управление доступом внешних консультантов не превращалось в «ещё одну админку», приложению нужны интеграции с теми системами, где доступ реально живёт: учётные записи, VPN/шлюзы, корпоративные сервисы и процессы согласований.

Базовый набор — каталоги пользователей (например, LDAP/AD или облачный каталог), где создаются и блокируются учётки, и источники прав: группы, роли, списки разрешений.

Далее — целевые ресурсы: корпоративные приложения (CRM/ERP/хранилища), VPN или ZTNA‑шлюзы, bastion/ssh‑шлюзы, а также тикетинг/ITSM, где фиксируются заявки и решения. Практичный принцип: приложение не «заменяет» эти системы, а становится единым оркестратором и витриной статусов.

Автоматизация уместна, если выполнены два условия: правила выдачи формализованы (роль → набор прав) и есть уверенность в проверках (валидная заявка, нужные согласования, срок, владелец ресурса).

Ручной режим стоит сохранить для нестандартных запросов: доступ к чувствительным данным, разовые исключения, отсутствующая интеграция с ресурсом, а также случаи, когда владелец системы требует дополнительной проверки.

Даже при наличии прямых коннекторов важно иметь публичное API и вебхуки. Типовые события: «заявка создана», «согласовано», «доступ выдан», «истекает через N дней», «доступ отозван», «ошибка синхронизации». Это позволяет:

Начинайте с «теневого режима»: приложение принимает заявки и ведёт статусы, но выдача ещё делается по старому процессу.

Затем подключайте ресурсы по одному: сначала самые типовые (группы в каталоге, VPN), потом более сложные.

Ключевой шаг — параллельная сверка (reconciliation): регулярно сравнивайте фактические права в ресурсах с тем, что «должно быть» по заявкам. После стабилизации включайте автоматическую выдачу для ограниченного набора ролей и постепенно расширяйте охват.

Хороший UX в системе управления доступом — это не «красивые кнопки», а снижение ошибок и ускорение согласований. Важно, чтобы любой участник процесса за минуту понимал: кому и что уже выдано, что ожидает решения, и где произошла остановка.

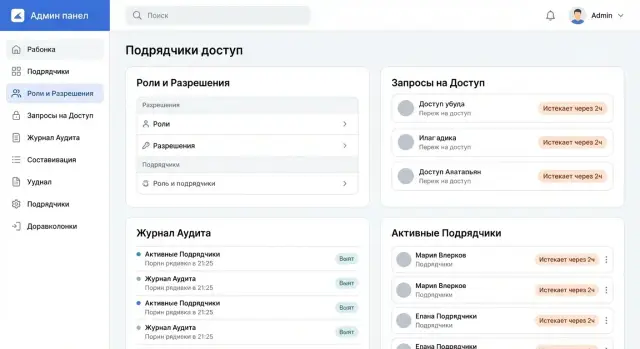

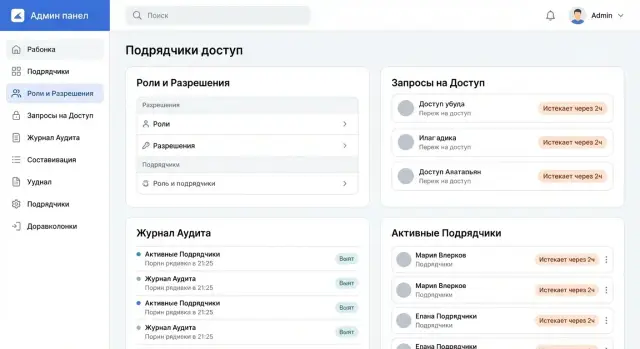

Для первого релиза достаточно четырёх разделов:

Главное правило: на каждом экране один ключевой вопрос. Например, «Заявки» отвечают на вопрос «что происходит», а «Активные доступы» — «что включено». Это убирает путаницу.

Интерфейс должен сразу отражать роль пользователя:

Важно не показывать «серые» пункты меню без прав: лучше скрыть лишнее и объяснить, как получить доступ (например, ссылка на /help/access).

Используйте шаблоны заявок (тип доступа, срок по умолчанию, обязательные поля), быстрые фильтры (истекает в 7 дней, ожидает меня, отклонено) и понятные ошибки: не «403», а «Нужна роль “Владелец системы”, запросите через заявку “Доступ к админ‑панели”».

Базовые требования: контрастный текст, видимый фокус при навигации с клавиатуры, подписи к полям (не только плейсхолдеры), предсказуемые заголовки. Статусы дублируйте не только цветом, но и текстом (например, “Ожидает согласования”).

Когда доступ внешних консультантов управляется через заявки, роли и временные окна, «работает в демо» недостаточно. Нужны проверяемые гарантии: кто и когда получил права, что произошло при ошибке интеграции, и как быстро всё откатить.

Покройте критичные зоны на нескольких уровнях:

Собирайте метрики, которые показывают здоровье процесса, а не только сервиса:

Бэкапьте БД, конфигурации политик доступа, ключевые справочники (роли, группы, маппинг к внешним системам) и аудит‑логи. Важно не только делать бэкапы, но и регулярно проводить тест восстановления на стенде.

Закрепите периодичность: еженедельный просмотр ошибок интеграций, ежемесячное ревью активных доступов и временных исключений, регулярная проверка полноты логов и отчётности. Это снижает риск накопления «вечных» прав и незамеченных сбоев.

В подобных системах требования меняются быстро: добавляются новые ресурсы, роли, условия ABAC, шаги согласований. Поэтому полезно заранее выбрать подход, который ускоряет итерации (прототип → пилот → расширение), но при этом позволяет сохранять контроль над исходниками, деплоем и откатом.

Например, в TakProsto.AI это обычно решают через быстрый выпуск рабочих версий, «снимки» для отката, деплой и хостинг, а также экспорт исходного кода, если нужно передать решение во внутренний контур или продолжить разработку силами своей команды. Для процессов доступа это особенно удобно: вы быстрее доводите workflow до стабильного состояния, не превращая каждое изменение в долгий цикл согласований.

Отдельный контур снижает риск «вечных» прав: доступ выдаётся на срок проекта и автоматически истекает.

Плюс появляется прозрачность: кто инициировал, кто согласовал, на каком основании и что именно выдано — всё фиксируется в заявке и журнале.

Чаще всего встречаются:

Отдельный процесс помогает ограничить права, срок и действия, а также ускорить отзыв.

Полезно явно разделить роли процесса:

Это уменьшает «серые зоны», когда непонятно, кто должен принимать решение.

Минимальный набор обычно такой:

Важно хранить не только «что выдано», но и «почему» (ссылка на заявку, тикет, договор).

Обычно управляют тремя уровнями:

Если заранее договориться о терминах, заявки становятся сравнимыми: «какой ресурс, какая роль, на какой срок».

Практичный базис — RBAC как «скелет» (понятные роли под задачи), а ABAC — как «сужающие условия».

Пример «роль + условия»:

Так проще масштабировать и сохранять принцип минимальных прав.

Начните с решения, кто источник идентичности:

Минимум: обязательная MFA для админских/высокорисковых действий и условная MFA для консультантов (новое устройство, необычная география, доступ к чувствительным разделам).

Сделайте форму короткой, но недвусмысленной:

Хорошо работает подсказка допустимых ролей для выбранного ресурса — это снижает запросы «на всякий случай».

Поддержите два режима:

Чтобы статусы не расходились, используйте API/вебхуки и сверку (reconciliation): фактические права в целевой системе должны совпадать с тем, что утверждено заявками.

Нужно фиксировать весь путь:

Практичные требования к журналу: неизменяемость, поиск/фильтры, поля «кто/что/было-стало/когда/из какой сессии», экспорт в CSV/JSON для проверок.