09 июн. 2025 г.·8 мин

Как создать веб‑приложение для проверок ИБ поставщиков

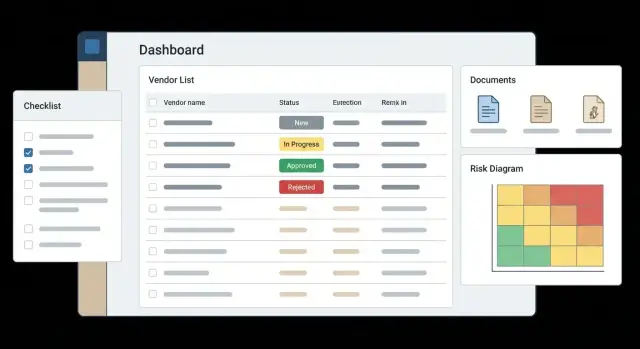

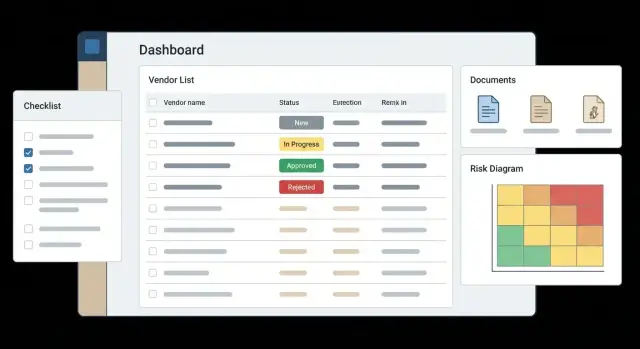

Пошаговый план веб‑приложения для проверок безопасности поставщиков: роли, анкеты, статусы, доказательства, риск‑скоринг, интеграции и контроль сроков.

Пошаговый план веб‑приложения для проверок безопасности поставщиков: роли, анкеты, статусы, доказательства, риск‑скоринг, интеграции и контроль сроков.

Веб‑приложение для проверки безопасности поставщиков нужно не «ради галочки», а чтобы сделать процесс предсказуемым: кто что запрашивает, где это хранится, когда пора напоминать и на каком основании принимается решение. Цель — убрать ручной хаос и превратить проверку в управляемый сервис для бизнеса.

Основные пользователи обычно разные, и у каждого свой запрос:

На старте чаще всего болит одно и то же: переписка в почте и мессенджерах, разные версии файлов, забытые дедлайны, а статус «где мы сейчас?» известен только одному человеку. Приложение должно дать единое место, где:

Результат — единый реестр поставщиков и сервисов, анкеты с ответами, решения (одобрено/условно/отказ) и доказательства соответствия в одном месте. Это снижает зависимость от конкретных сотрудников и упрощает повторные проверки.

При правильно настроенном процессе обычно заметно:

Чтобы проверки поставщиков не превращались в переписку «кто кому что должен», в приложении важно заранее зафиксировать роли, основные сущности и понятный жизненный цикл. Это снижает количество ручных уточнений и делает процесс предсказуемым.

Инициатор запроса (обычно сотрудник команды закупок или владелец проекта) создаёт проверку: выбирает поставщика и продукт/сервис, описывает сценарий использования и критичность.

Аналитик ИБ ведёт проверку: отправляет анкету, задаёт уточняющие вопросы, анализирует ответы и доказательства, формирует оценку рисков и проект решения.

Владелец бизнеса подтверждает, что требования к поставщику соответствуют целям проекта: принимает остаточные риски, если они допустимы, или инициирует смену поставщика.

Поставщик заполняет анкету, прикладывает документы, отвечает на комментарии. Для него важны ясные дедлайны и прозрачный список требуемых материалов.

Администратор управляет справочниками, шаблонами и правами доступа, следит за журналом событий.

Минимальный набор данных обычно включает: поставщик, продукт/сервис (у одного поставщика их может быть несколько), проверка, анкета (набор вопросов и ответов), документ/доказательство и решение (одобрено/отклонено, условия, срок действия).

Практичная цепочка статусов:

Ключевой принцип — разделять «внешнее» и «внутреннее». Поставщик видит только свои вопросы, ответы, публичные комментарии и список требуемых документов. Внутренние комментарии, заметки аналитика, обсуждения рисков и история согласований доступны только сотрудникам компании по ролям (ИБ, владелец бизнеса, администратор). Это защищает чувствительные оценки и упрощает честную внутреннюю дискуссию.

Основа приложения для проверок — понятная модель данных: реестр поставщиков (кто) и карточки сервисов/продуктов (что именно вы используете). Это разделение помогает не смешивать общие сведения о компании‑поставщике с деталями конкретной услуги, которая может меняться со временем.

На старте важно держать реестр «тощим», чтобы его реально поддерживали.

Минимальный набор полей обычно включает:

Совет по качеству данных: разделите «поля факта» (страна регистрации) и «поля оценки» (критичность), чтобы не путать источники.

Один поставщик может предоставлять несколько сервисов, и проверка часто относится именно к сервису. В карточке фиксируйте:

Теги ускоряют отчётность и маршрутизацию проверок: облако, аутсорс, обработка ПДн, финансовые данные. Делайте их управляемыми (справочник + правила), чтобы не плодить варианты написания.

Импорт реестра (CSV) — частый сценарий на запуске. Минимально нужны: сопоставление колонок, предварительный просмотр, отчёт об ошибках.

Дедупликацию лучше строить на комбинации: нормализованное название + страна + домен email/сайт. Разрешайте «мягкие совпадения» (порог похожести) и давайте пользователю выбрать: объединить записи, создать новую или привязать к существующей.

Анкета — это «двигатель» проверки безопасности поставщика: она задаёт единый стандарт сбора данных, уменьшает ручные уточнения и делает ответы сопоставимыми между поставщиками. Поэтому лучше закладывать в продукт не статический шаблон, а конструктор, который может развиваться вместе с требованиями ИБ и комплаенса.

На уровне UX удобно мыслить анкету как дерево: анкета → разделы → вопросы. Для каждого вопроса полезны:

Подсказки — это не украшение: они заметно снижают количество разночтений и «воды» в ответах.

Поддержите несколько базовых типов, чтобы не превращать любые ответы в текстовое поле:

Важно: для файлов и ссылок предусмотрите поле «что это подтверждает», чтобы доказательства не теряли контекст.

Логика показа вопросов по ответу (branching) экономит время обеих сторон. Примеры: «Если храните персональные данные — покажите DPA» или «Если есть субподрядчики — перечислите и приложите список». Реализуйте условия как простые правила: показывать блок, если ответ равен/содержит значение.

Анкета неизбежно меняется. Поэтому нужны:

Это защищает от ситуации, когда вопрос изменили после отправки, и внезапно «сломалась» сопоставимость ответов и итоговое решение.

Шаблоны проверок — это «наборы ожиданий» к поставщику, которые превращают разрозненные вопросы ИБ в понятный и повторяемый процесс. Хороший шаблон отвечает на два вопроса: что именно нужно спросить и какие доказательства запросить, чтобы решение по риску было обоснованным.

Практично держать как минимум три уровня:

Важно, чтобы шаблон был не «длиннее», а другой по глубине: больше проверок на устойчивость процессов, управления изменениями, реагирования на инциденты и контроля цепочки поставки.

Чтобы не спорить о «какую анкету отправлять», задайте правила автокомплектации. Обычно достаточно нескольких полей в карточке сервиса/поставщика:

Далее приложение выбирает стартовый шаблон и добавляет «надстройки» (например, блок про API, если есть интеграция). Это уменьшает ручной труд и повышает единообразие.

Шаблон должен содержать пометки:

На практике это реализуют как валидатор: перед переводом проверки в следующий статус система показывает, чего не хватает, и не даёт «закрыть» проверку без критичных доказательств.

Чтобы шаблоны было легко собирать и поддерживать, используйте библиотеку блоков:

Главный принцип: блоки должны быть переиспользуемыми, с понятными версиями (v1, v2), чтобы обновления шаблонов не ломали уже запущенные проверки.

Оценка риска — это «мост» между ответами поставщика и конкретным решением: можно ли подключать сервис, какие условия нужны и кто должен согласовать исключения. Хорошая модель — простая, объяснимая и достаточно гибкая, чтобы отражать разные сценарии.

Базовый подход — начислять баллы по категориям (доступ, инфраструктура, инциденты, непрерывность, обработка данных). Внутри категории вопросы имеют вес: обычные дают 1–3 балла, критичные — 8–15.

Критичные вопросы лучше считать не только баллами, но и «усилителями»: например, если сервис обрабатывает персональные данные, вес вопросов про контроль доступа и шифрование повышается. Это позволяет одному и тому же опроснику работать для разных типов сервисов.

Отдельно заведите флаги риска, которые включаются независимо от общего балла:

Флаги важны тем, что они сразу определяют минимальные условия допуска, даже если остальные ответы выглядят «неплохо».

На выходе удобно иметь уровни «низкий/средний/высокий» и правила:

В карточке проверки показывайте, почему выставлен риск: какие ответы дали баллы, какие флаги сработали, какие пороги превышены и какая политика применена. Это снижает споры, ускоряет исправления и делает процесс предсказуемым для бизнеса и поставщика.

Документы — это «память» проверки: именно по ним можно быстро подтвердить выводы, восстановить ход принятия решения и пройти внутренний/внешний аудит без паники. Поэтому в приложении важно хранить не просто файлы, а управляемые доказательства соответствия.

Минимальный набор обычно включает: политики и процедуры ИБ поставщика, отчёты аудита (например, SOC/ISO), сертификаты, результаты пен‑тестов/сканирований, DPA и разделы договора про безопасность, схемы архитектуры и потоков данных, письма‑подтверждения (attestation) по ключевым контролям.

Хорошая практика — добавлять к каждому файлу короткое описание «зачем он нужен» и к какому требованию анкеты/контролю относится. Так документы перестают быть свалкой вложений и становятся доказательной базой.

У документов должна быть мета‑информация: дата выпуска, срок действия, дата следующего пересмотра, организация‑эмитент, охват (какие сервисы/подразделения покрывает). Приложение должно уметь:

Замену файлов лучше делать через версионирование: новая версия не удаляет старую, а помечает её как архивную. Обязательно фиксируйте, кто обновил документ, когда, и что изменилось (комментарий/причина). Это снижает риск подмены и помогает при разборе инцидентов.

Базовые требования: разграничение доступа по ролям (просмотр/загрузка/удаление), запрет публичных ссылок, журнал действий, шифрование при хранении и передаче. Для удобства поставщика используйте безопасные загрузки через портал без «вечных» URL и с ограничением по времени. Дополнительно полезно включить проверку на вредоносные вложения и политики по типам файлов.

Даже лучшая анкета и модель данных не спасут, если проверка «застревает» между ИБ, закупками, юристами и владельцем сервиса. Поэтому рабочий процесс должен быть видимым, управляемым и воспроизводимым: кто делает следующий шаг, к какому сроку и что будет, если срок сорван.

Сердце процесса — единый список задач по каждой проверке, который можно смотреть как канбан (статусы) или как таблицу (контроль сроков). Для каждой задачи фиксируйте:

Важно, чтобы создание задач было частично автоматическим: при выборе типа проверки система сама добавляет стандартные шаги и назначает их по правилам.

Коммуникации лучше стандартизировать, иначе стиль писем и полнота запросов будут отличаться от команды к команде. Нужны шаблоны:

Шаблоны должны подтягивать переменные (название сервиса, дедлайн, список вопросов) и сохранять историю отправок.

Разделяйте каналы: внутренние комментарии (для обсуждения рисков, формулировок, исключений) и комментарии поставщику (нейтральные, проверяемые, без лишних деталей). У каждого сообщения — адресат, тред, упоминания и статус «прочитано».

Задайте SLA по этапам: например, поставщику — 5 рабочих дней на ответ, внутренним согласующим — 2 дня на комментарии. При просрочке система:

Так процесс становится предсказуемым, а задержки — управляемыми, а не «случайными».

Портал поставщика — это «витрина» вашего процесса проверки. Если он неудобный, вы получите задержки, неполные ответы и бесконечные письма с уточнениями. Цель UX здесь простая: поставщик должен понимать, что от него хотят, сколько это займет времени и что уже принято.

Сделайте один понятный экран прогресса: какие шаги обязательны, какие опциональны, что ожидает проверки.

В личном кабинете поставщик должен:

История важна не только для удобства, но и чтобы потом проще разбирать спорные моменты и повторные проверки.

Для разовых проверок хорошо работают одноразовые ссылки с ограничением срока действия и привязкой к email (например, 7 дней + возможность перевыпустить ссылку).

Если проверки регулярные или у поставщика несколько сервисов, лучше учётная запись: несколько пользователей, роли «Заполняет»/«Подписывает», поддержка MFA и управление доступом при смене сотрудников.

Сократите количество уточнений за счёт микро‑копирайтинга:

Если поставщики из разных стран, заложите мультиязычность интерфейса: перевод статусов, подсказок и шаблонов писем, выбор языка в профиле. Важно: ответы (особенно свободный текст) обычно остаются на языке поставщика, а внутри компании можно хранить служебный перевод/резюме.

Когда проверок становится десятки и сотни, важнее всего — быстро ответить на простые вопросы: «что сейчас происходит?», «где риски?», «кто задерживает?» и «почему мы приняли это решение?». Правильная отчётность снижает нагрузку на ИБ и комплаенс и делает процесс понятным для бизнеса.

Начните с 3–4 экранов, которые открывают без обучения:

Важно показывать не только цифры, но и возможность провалиться в список конкретных проверок с причиной: что блокирует движение и что нужно сделать дальше.

Аудит почти всегда требует воспроизводимости. Поэтому экспорт должен быть не «картинкой», а структурированной выгрузкой:

Полезно предусмотреть шаблон «аудиторский пакет» в один клик: выбранный период + фильтры + единый архив.

Прозрачность держится на журнале событий: кто, что и когда изменил (статус, ответы анкеты, риск‑оценку, условия допуска, вложения). Для доверия к логам заложите:

Отчёты бесполезны, если нельзя быстро отобрать нужное. Минимальный набор фильтров: теги, критичность, тип данных, владелец, подразделение, период, статус и уровень риска. Добавьте сохранённые представления (например, «высокий риск + просрочено») — это ускорит ежедневную работу.

Даже идеальный модуль проверок ИБ будет «узким горлышком», если его приходится обслуживать вручную: заводить поставщиков, напоминать о дедлайнах, прикладывать файлы, пересылать статусы. Интеграции и API превращают приложение в часть корпоративной экосистемы — и резко снижают стоимость владения.

Начните с того, что экономит время каждый день:

Продумайте API так, чтобы им могли пользоваться закупки, GRC/комплаенс, DevOps и продуктовые команды. Минимальный набор методов обычно включает:

Важно сразу определить: идемпотентность запросов, права доступа по токенам, лимиты, формат ошибок и версионирование.

Помимо email и внутренних уведомлений, добавьте напоминания по расписанию: за N дней до дедлайна, при отсутствии ответа поставщика, при истечении сроков документов. Это снижает ручной контроль и ускоряет закрытие проверок.

Если в компании много подразделений, закладывайте мульти‑контурность: разные шаблоны проверок, правила комплектации (по типу данных/услуги/географии) и отдельные наборы ролей. Тогда приложение останется удобным и для небольшой команды ИБ, и для распределённой организации с десятками бизнес‑юнитов.

MVP для веб‑приложения проверки безопасности поставщиков должен закрывать главный цикл: «добавили поставщика → собрали ответы и документы → приняли решение → сохранили след». Всё остальное — улучшения.

1) Реестр поставщиков и сервисов. Карточка с базовыми атрибутами: юрлицо, контакт, описание сервиса, критичность/категория данных, владельцы внутри компании.

2) Анкета безопасности. Один рабочий шаблон анкеты (пусть даже простой), с возможностью отправить поставщику ссылку и получать ответы в одном месте.

3) Статусы проверки. Минимальный набор: Черновик → На заполнении → На проверке → Требуются уточнения → Одобрено/Отказано/Условно одобрено.

4) Документы и доказательства соответствия. Загрузка файлов, привязка к проверке, версия/дата, базовые теги (например, «DPA», «политики», «сертификат»).

5) Базовый риск‑скоринг. Прозрачная формула на основе нескольких ответов/полей (тип данных, доступ, субподрядчики, наличие ИСМ/сертификаций). Цель — приоритизация, а не «идеальная математика».

Если задача — быстро проверить гипотезу процесса и UX (реестр → анкета → документы → решение), полезно рассмотреть подход vibe‑coding: когда прототип и рабочие версии интерфейсов собираются через диалог с платформой, а не через долгий цикл «ТЗ → программирование → ревью → правки».

Например, TakProsto.AI позволяет в чате описать сущности (поставщик, сервис, проверка, анкета, документ, решение), роли и статусы — и получить веб‑приложение с типовым стеком (React на фронтенде, Go + PostgreSQL на бэкенде). Практичные вещи именно для такого продукта:

Это не заменяет архитектурные решения и требования ИБ, но помогает существенно сократить время до первого «end‑to‑end» пилота и быстрее собрать обратную связь.

Расширенные правила комплектации анкет по сценариям, автоматические проверки (сканирование, внешние рейтинги), сложные интеграции, продвинутые SLA‑таймеры, конструктор ветвящихся вопросов, многоуровневые матрицы рисков.

0–30 дней: реестр, карточки, статусы, загрузка документов, простая анкета, роли «инициатор/ревьюер/админ». Критерий готовности: 3–5 пилотных проверок проходят end‑to‑end без ручных таблиц.

31–60 дней: портал поставщика (минимальный), комментарии и запрос уточнений, журнал событий, экспорт отчёта (PDF/CSV). Критерий: время цикла сокращается, есть трассируемость решений.

61–90 дней: улучшение риск‑скоринга, шаблоны писем/напоминаний, базовые интеграции (например, импорт поставщиков), дашборды для руководителей. Критерий: процесс масштабируется на десятки поставщиков без роста хаоса.

Определите владельца процесса, назначьте роли и права, проведите короткое обучение (30–45 минут), запустите пилот на ограниченной группе, соберите обратную связь после каждой проверки и фиксируйте улучшения в бэклоге (что ускоряет цикл и снижает трение поставщикам).

Начните с одного измеримого результата: сократить время от запроса до решения и сделать процесс воспроизводимым.

Практичный минимум целей:

Минимальный набор ролей:

Разделяйте «внешнее» (видит поставщик) и «внутреннее» (заметки, обсуждение рисков).

Как правило, достаточно 6 сущностей:

Обычно хватает цепочки:

Рекомендации:

Чтобы ответы были сопоставимыми и не «ломались»:

Это защищает от ситуации, когда вопрос изменили после того, как поставщик уже ответил.

Соберите несколько базовых типов:

Добавьте подсказку к вопросу и поле «что подтверждает доказательство», чтобы файлы не превращались в свалку вложений.

Практичный старт — простой скоринг + «красные флаги»:

В карточке проверки показывайте, какие ответы дали баллы и какие флаги сработали, чтобы не было ощущения «чёрного ящика».

Храните документы как управляемые доказательства:

Требования безопасности: разграничение прав, журнал действий, шифрование при хранении и передаче, запрет публичных ссылок.

Чтобы проверки не зависали, нужен управляемый workflow:

Коммуникации разделяйте на внутренние и для поставщика, с историей отправок.

Для аудита важны воспроизводимость и неизменяемость:

Из интеграций для снижения ручного труда чаще всего дают эффект:

Так вы не смешиваете общие сведения о поставщике с деталями конкретного сервиса.